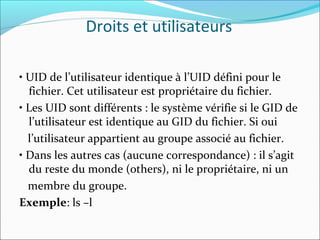

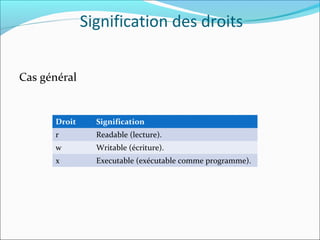

Le document détaille l'administration des utilisateurs, groupes et droits sous Linux, incluant la création, modification et suppression de comptes et de groupes via diverses commandes. Il aborde également des fichiers de configuration importants tels que /etc/passwd, /etc/group et /etc/shadow, ainsi que la gestion des droits d'accès. Enfin, il fournit des informations sur les bonnes pratiques d'administration et les modules PAM pour renforcer la sécurité.

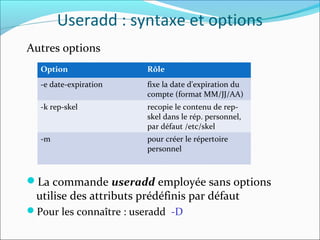

![Useradd : syntaxe et options

Créer un compte utilisateur

Syntaxe: useradd [options] nom_login

Options: Option Rôle

-u uid pour fixer l'identifiant uid

-g groupe-primaire

-G liste fixe l'appartenance de

l'utilisateur à une liste

de groupes secondaires

(séparateur , sans espace)

-s shell par défaut, attribution du

shell par défaut bash

-c commentaire

-d rep. personnel par défaut dans le

répertoire /home](https://image.slidesharecdn.com/adminlinuxutilisateursetgroupescours1-171209172735/85/Admin-linux-utilisateurs_et_groupes-cours-1-6-320.jpg)

![Userdel: syntaxe et options

Supprimer un compte utilisateur

Syntaxe: Userdel [options] nom_login

Par défaut le répertoire personnel n’est pas

supprimé

Options:

Option Rôle

-r supprimer l’utilisateur et son

répertoire personnel

-f forcer la suppression de

l’utilisateur même s’il

connecté](https://image.slidesharecdn.com/adminlinuxutilisateursetgroupescours1-171209172735/85/Admin-linux-utilisateurs_et_groupes-cours-1-8-320.jpg)

![usermod: syntaxe et options

modifier un compte utilisateur

Syntaxe: Usermod [options] utilisateur

Options:

les options de useradd fonctionne aussi pour

usermod

Option Rôle

-c Commenter l’utilisateur

-e La datte dans laquelle le compte sera

désactivé format AAAA-MM-JJ

-g Modifier le groupe par défaut

-G Ajouter à un groupe supplémentaire

-L Verrouiller le compte

-U Déverrouiller le compte](https://image.slidesharecdn.com/adminlinuxutilisateursetgroupescours1-171209172735/85/Admin-linux-utilisateurs_et_groupes-cours-1-9-320.jpg)

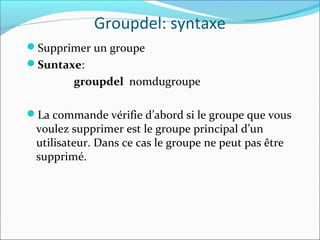

![groupadd:Syntaxe et options

Créer un groupe

Syntaxe: groupadd [options] nomgroupe

Options:

Option Rôle

-g Spécifier un GID au groupe

-p Spécifier un mot de passe au groupe](https://image.slidesharecdn.com/adminlinuxutilisateursetgroupescours1-171209172735/85/Admin-linux-utilisateurs_et_groupes-cours-1-10-320.jpg)

![groupmod:syntaxe et options

Modifier un groupe

Syntaxe: groupmod [options] nomgroupe

Options:

Option Rôle

–g Modifier le GID du groupe

-n Renommer le groupe

-A Ajouter un utilisateur au groupe

-R Supprimer un utilisateur du groupe

-p Modifier le mot de passe du groupe](https://image.slidesharecdn.com/adminlinuxutilisateursetgroupescours1-171209172735/85/Admin-linux-utilisateurs_et_groupes-cours-1-11-320.jpg)

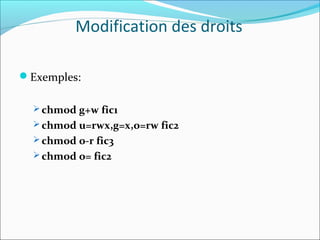

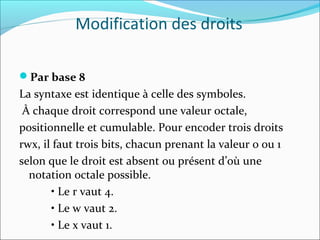

![Modification des droits

Par symbole

La syntaxe est la suivante :

chmod modifications Fic1 [Fic2...]

u:utilisateur

g:groupe

o:other

+ et = : droit oui

- : pas de droit

et le droit d’accès :r,w ou x](https://image.slidesharecdn.com/adminlinuxutilisateursetgroupescours1-171209172735/85/Admin-linux-utilisateurs_et_groupes-cours-1-44-320.jpg)

![Changer de propriétaire et de groupe

Il est possible de changer le propriétaire et le groupe

d’un fichier à l’aide des commandes chown (change

owner) et chgrp (change group). Le paramètre -R

change la propriété de manière récursive.

chown utilisateur fic1 [Fic2...]

chgrp groupe fic1 [Fic2...]

Il est possible de modifier en une seule commande à

la fois le propriétaire et le groupe:

chown utilisateur[:groupe] fic1 [fic2...]

chown utilisateur[.groupe] fic1 [fic2...]](https://image.slidesharecdn.com/adminlinuxutilisateursetgroupescours1-171209172735/85/Admin-linux-utilisateurs_et_groupes-cours-1-48-320.jpg)