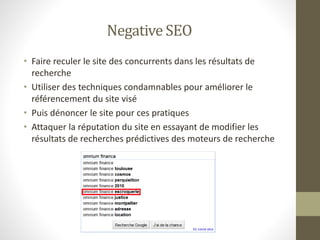

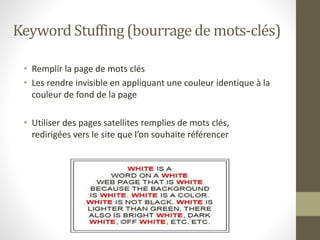

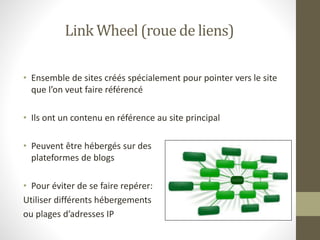

Le document présente les techniques de référencement 'black hat' qui enfreignent les directives des moteurs de recherche et peuvent entraîner des sanctions sévères. Ces méthodes incluent le cloaking, le negative SEO, le keyword stuffing et la création de pages satellites pour améliorer artificiellement le classement d'un site. Bien que ces techniques puissent sembler efficaces à court terme, elles comportent des risques significatifs d'être blacklistées ou d'être supprimées des résultats de recherche.