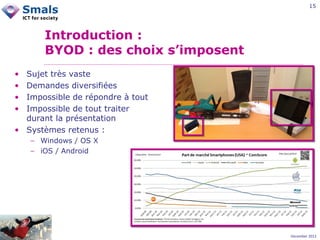

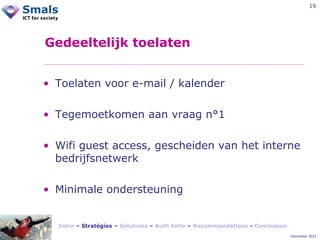

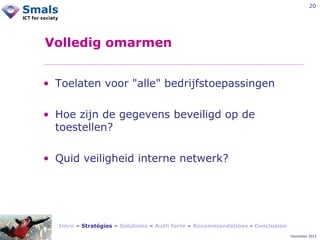

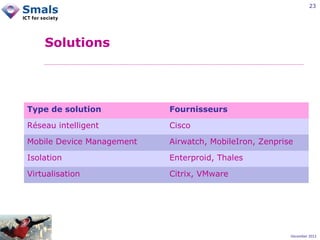

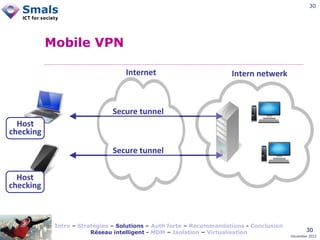

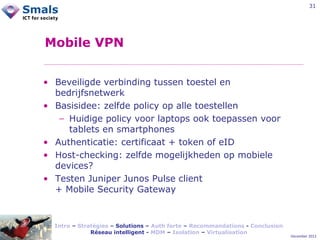

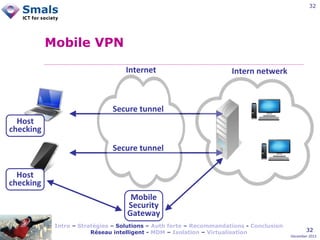

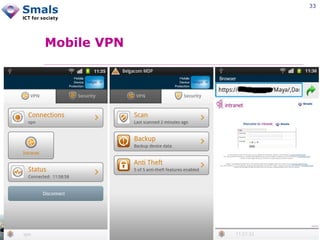

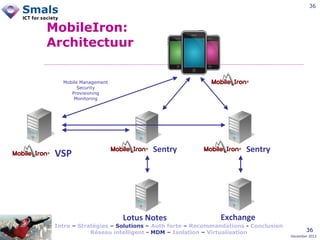

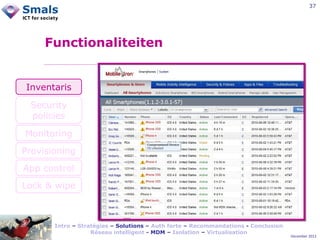

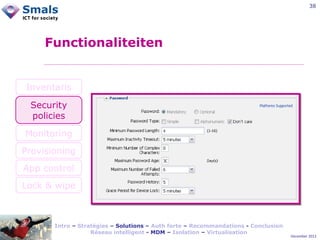

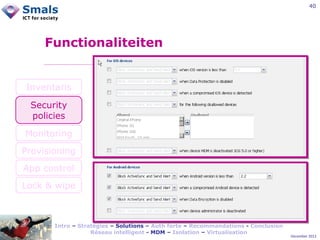

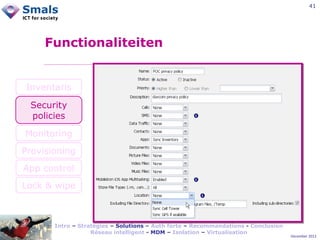

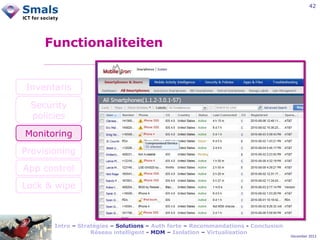

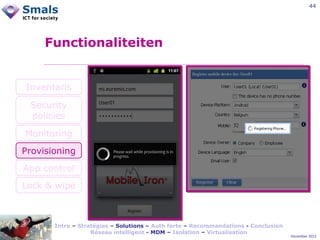

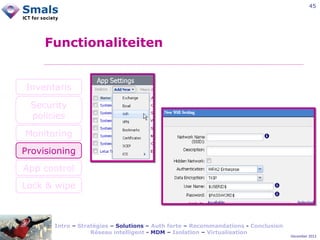

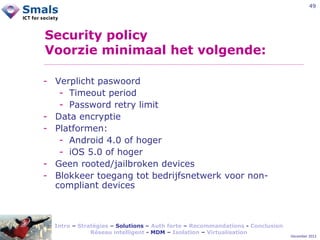

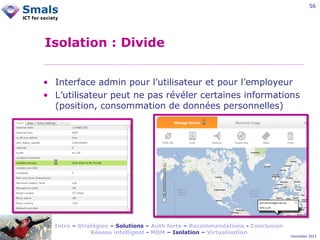

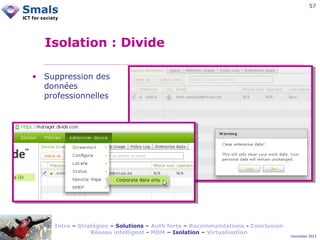

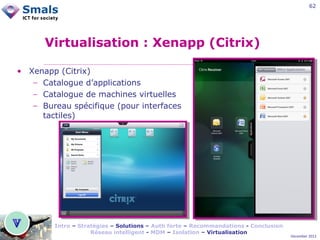

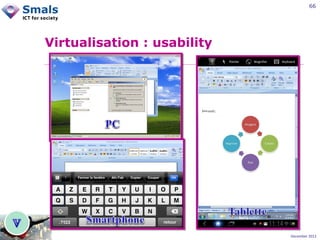

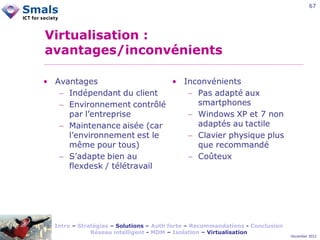

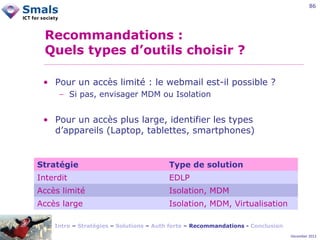

Le document traite du concept de BYOD (Bring Your Own Device) et des implications en matière de sécurité mobile, en détaillant les stratégies d'implémentation et les solutions disponibles. Il souligne l'importance de protéger les données plutôt que simplement les appareils et évoque les rôles des technologies comme la virtualisation et la gestion des appareils mobiles. Enfin, des recommandations sont faites pour aborder les défis liés à l'authentification forte.