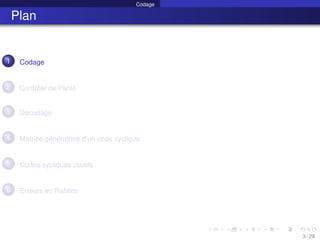

Le document traite des codes cycliques en théorie de l'information, en détaillant les méthodes de codage, de contrôle de parité et de décodage. Il explique la structure polynomiale des mots de code et des polynômes générateurs, ainsi que l'algorithme de décodage en cas d'erreurs de transmission. Enfin, il aborde l'utilisation des codes cycliques dans des applications concrètes comme les codes de Golay, BCH et Reed-Solomon.

![Codage

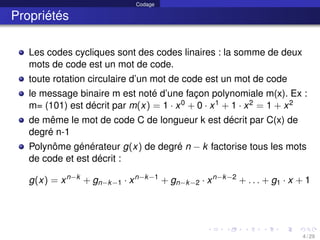

Codage d’un code cyclique

le mot de code C s’écrit sous forme systématique :

C = [b0b1 . . . bn−k−1m0m1 . . . mk−1]

C est décrit polynomialement par : C(x) =

b0+b1·x+bn−k−1·xn−k−1+m0·xn−k +m1·xn−k+1+. . .+mk−1·xn−1

le polynôme générateur g(x) factorise tous les mots de codes

donc : C(x) = Am(x) · g(x)

On peut écrire xn−k · m(x) = Am(x) · g(x) + b(x) avec

b(x) = b0 + b1 · x + . . . + bn−k−1 · xn−k−1

c’est comme si b(x) était le reste d’une division euclidienne du

polynôme xn−k · m(x) par g(x).

5 / 29](https://image.slidesharecdn.com/inftheorylect3-240126150733-48aa677c/85/Inf_theory_lect3-pdf-5-320.jpg)

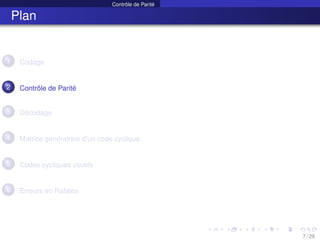

![Contrôle de Parité

exemple

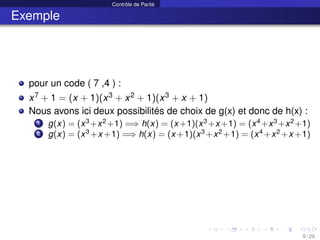

En poursuivant avec l’exemple déjà utilisé code (7,4) et :

g(x) = 1 + x + x3

h(x) = 1 + x + x2 + x4

et m = [1011] =⇒ m(x) = 1 + x2 + x3 =⇒ C(x) =

1 + x3 + x5 + x6 =⇒ C = [1001011]

vérification :

C(x) · h(x) = (1 + x3 + x5 + x6) · (1 + x + x2 + x4) =

1 + x3 + x5 + x6

+x + x4 + x6 + x7

+x2 + x5 + x7 + x8

+x4 + x7 + x9 + x10 = 0 mod (x7 + 1)

11 / 29](https://image.slidesharecdn.com/inftheorylect3-240126150733-48aa677c/85/Inf_theory_lect3-pdf-11-320.jpg)

![Contrôle de Parité

Supposons une erreur de transmission

E = [0001000] =⇒ Y = [1000011] =⇒ Y(x) = 1 + x5 + x6

calcul du syndrome :

Y(x) · h(x) = (1 + x5 + x6).(1 + x + x2 + x4) = 1 + x + x2 + x4

+x5 + x6 + x7 + x9

+x6 + x7 + x8 + x10 = 1 + x3 + x4 + x5 = S(x)

= E(x) · h(x) = x3 · (1 + x + x2 + x4)

on voit bien que le syndrome dépend seulement de l’erreur et non

du message ou mot de code : S(x) = E(x) · h(x) = Y(x) · h(x)

on peut dessiner une table d’erreur/syndrome pour accélérer la

décision du récepteur.

donc même Alg de décodage que les codes de bloc linéaire,

seulement le calcul est polynomial

12 / 29](https://image.slidesharecdn.com/inftheorylect3-240126150733-48aa677c/85/Inf_theory_lect3-pdf-12-320.jpg)

![Décodage

Exemple avec algorithme de décodage 2

1 Reception de Y(x) = 1 + x5 + x6

2 Calcul du syndrome : S0(x) = Y(x) mod g(x) = x + 1

3 table d’erreur :

Position Erreur Syndrome

0 1 1

1 x x

2 x2 x2

3 x3 x + 1

4 x4 x2 + x

5 x5 x2 + x + 1

6 x6 x2 + 1

4 D’après la table d’erreur, S0(x) = x + 1 correspond à E∗(x) = x3

5 Le mot de code correct est C∗(x) = Y(x) + E∗(x) = 1 + x3 + x5 + x6. D’où

C∗ = [1001011]

6 le message est donc les k=4 derniers bits m∗ = 1011

17 / 29](https://image.slidesharecdn.com/inftheorylect3-240126150733-48aa677c/85/Inf_theory_lect3-pdf-17-320.jpg)

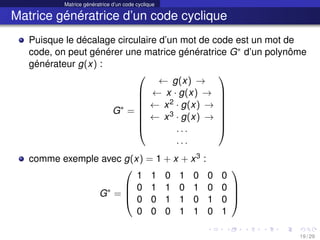

![Matrice génératrice d’un code cyclique

pour faire apparaître un code systématique, faire une combinaison

linéaire des lignes de G∗ :

Ligne 1 ←− Ligne 1

Ligne 2 ←− Ligne 2

Ligne 3 ←− Ligne 3 + Ligne 1

Ligne 4 ←− Ligne 4 + Ligne 1 + Ligne 2

Ce qui va donner

G =

1 1 0 1 0 0 0

0 1 1 0 1 0 0

1 1 1 0 0 1 0

1 0 1 0 0 0 1

on peut verifier que g(x) et G génèrent le même mot de code

C(x) = 1 + x3 + x5 + x6 ou C = [1001011] du message m=[1011]

ou m(x) = 1 + x2 + x3

20 / 29](https://image.slidesharecdn.com/inftheorylect3-240126150733-48aa677c/85/Inf_theory_lect3-pdf-20-320.jpg)