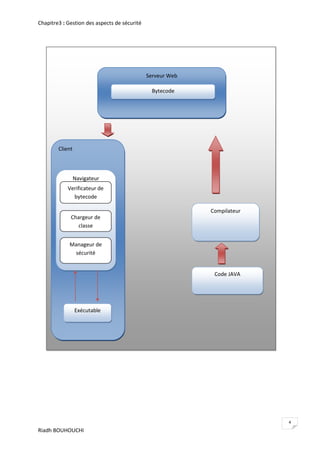

Le chapitre traite des aspects de sécurité en Java, abordant les problèmes de sécurité potentiels et les mécanismes pour y remédier. Il présente des concepts de base tels que la prévention, la détection et la réaction en matière de sécurité informatique, ainsi que des mécanismes spécifiques comme le bac à sable, le vérificateur de bytecode, le chargeur de classe et le manager de sécurité. Ces mécanismes sont conçus pour assurer la confidentialité, l'intégrité et la disponibilité des données lors de l'exécution d'applications Java.