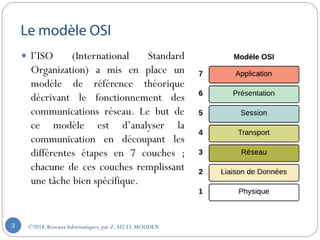

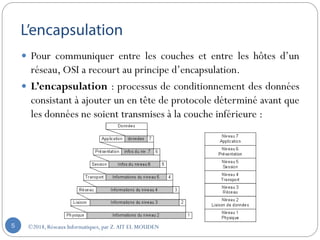

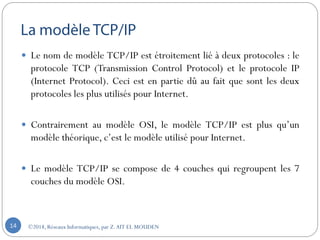

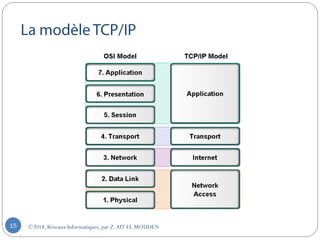

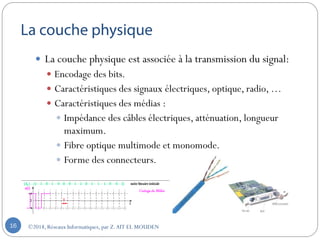

Le document traite des systèmes et réseaux informatiques, en se concentrant sur le modèle OSI et le modèle TCP/IP. Il décrit les différentes couches du modèle OSI, leur rôle dans la transmission des données, ainsi que les principes d'encapsulation et de multiplexage. En outre, il aborde des concepts tels que la transmission numérique et analogique, la modulation, et les facteurs influençant la qualité de service dans les réseaux.

![©2018, Réseaux Informatiques, par Z.AIT EL MOUDEN17

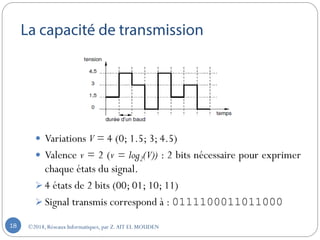

Un support a un intervalle de fréquences : [ fmin;fmax ]

La largeur de la bande passante est : H = fmax - fmin

Débit maximal théorique (Nyquist 1924) :

Dmax = 2 x H x log2 (V) = 2 x H x v

v est la valence du signal ; un entier calcule par : v = log2(V)

V étant le nombre de variations (états) possibles du signal ; une

puissance de 2 telle que V = 2v

Cependant, tout support est sujet a un bruit parasite :

impact mesurécomme un rapport signal/bruit noté S/N

souvent exprimé en décibels : (S/N)dB = 10 x log10(S/N)

Capacité de transmission maximale (Shannon 1948) :

Cmax= H x log2(1 + S/N)](https://image.slidesharecdn.com/afriesias2-180204064701/85/Les-reseaux-informatiques-2-17-320.jpg)