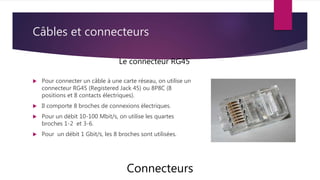

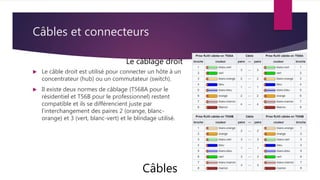

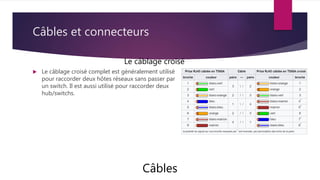

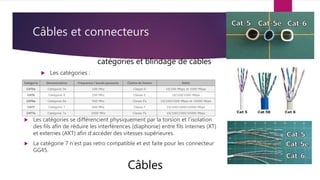

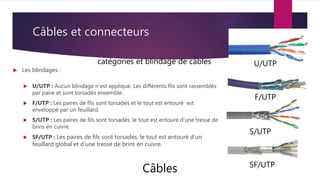

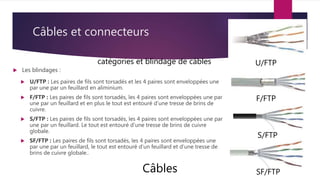

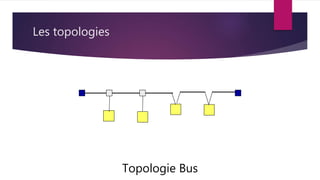

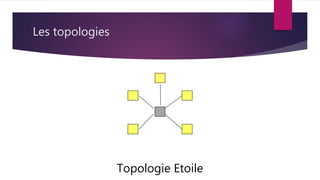

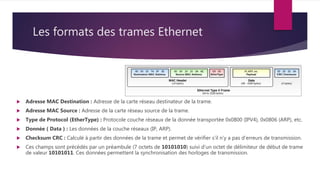

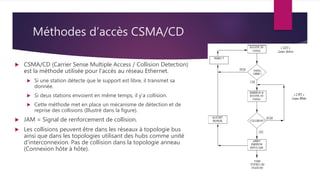

Le protocole Ethernet, développé en 1973 par Xerox, est la norme principale pour la communication dans les réseaux locaux, formalisée par l'IEEE en 1982 dans la norme 802.3. Il utilise divers types de câblage, y compris les câbles droits et croisés, et se distingue par ses catégories et blindages qui réduisent les interférences pour atteindre des débits maximaux. La méthode CSMA/CD est utilisée pour gérer l'accès au réseau, permettant la détection et la reprise lors des collisions dans certains topologies.