Les signatures avec java.security

•

1 j'aime•1,547 vues

Description de Java.Security et des principales méthodes pour réaliser une signature

Signaler

Partager

Signaler

Partager

Recommandé

Présentation de Thèse

Visitez : http://liliasfaxi.wix.com/liliasfaxi pour la totalité de mes "oeuvres" ;)

Mise en place d’une application mobile de géolocalisation

L’évolution de la technologie des télécommunications a donné naissance à plusieurs services dont le service de la géolocalisation. Ce dernier offre diverses possibilités dans la localisation et le positionnement sur carte des points dans différents domaines.

Les facilités de la géolocalisation ont encouragé l’expression de plusieurs besoins chez les citoyens souhaitant se déplacer aisément en transport en commun et à optimiser leur temps passé à attendre l’arrivée d’un transport.

Le travail effectué consiste à mettre en place une application mobile permettant de trouver en temps réel l’emplacement, l’itinéraire et le temps d’arrivée d’un transport en commun au lieu où se trouve l’utilisateurs.

L’application utilisera les services offerts par l’application de géolocalisation de google map et les outils disponibles dans la création d’application mobile.

Programmation de systèmes embarqués : Introduction aux systèmes embarqués

Programmation de systèmes embarqués : Introduction aux systèmes embarquésECAM Brussels Engineering School

Ce premier cours introduit la notion de système embarqué en commençant par en donner une définition. Il les caractérise ensuite sur base de plusieurs critères : type d'application, de fonction visé, taille, fiabilité, efficacité. Il présente ensuite plusieurs aspects hardware (unité de calcul, architecture matérielle, composants clés) et software (niveau de programmation, processus de développement). Enfin, il conclut en discutant sur ce qu'est un ingénieur en systèmes embarqués.Mise en oeuvre des Frameworks de Machines et Deep Learning pour les Applicati...

Mise en oeuvre des Frameworks de Machines et Deep Learning pour les Applicati...ENSET, Université Hassan II Casablanca

Séminaire sur Machines, Deep Learning For Web Mobile and Embedded Application with DL4J and TFJS :

Les vidéos de ce séminaire sont publiée sur les adresses suivantes :

- https://www.youtube.com/watch?v=uGSa4NigFKs

- https://www.youtube.com/watch?v=2yRAu78slgc

- https://www.youtube.com/watch?v=1ThjK3xLWII

- https://www.youtube.com/watch?v=N7LCa6aiqFs

Ce séminaire a été animé à l’ENSET de Mohammedia, dans le cadre du Projet Européen H2020 CybSPEED (Cyber Physical Systems for Pedagogical Rehabilitation in Special Education) dans lequel notre laboratoire de recherche SSDIA (Signaux, Systèmes Distribués et Intelligence Artificielle) est partenaire aux cotés des pays partenaires (France, Espagne, Grèce, Bulgarie, Japan et Chillie). Un projet Multi-disciplinaire autour de l'Intelligence Artificielle, visant à créer un robot destiné à assister les personnes à besoins spécifiques, en particulier les personnes atteintes par la maladie de l’autisme. Ce séminaire traite deux thématiques principales Lattice Computing animé par le professeur Vassillis Kaburlasos, EMaTTech, KAVALA, GRECE et Outils de mise en oeuvre de Machines et Deep Learning pour les applications Web Mobiles et embarquées, animé par moi même. Ce séminaire a un caractère de formation, de sensibilisation et de maîtrise des outils de développement des algorithmes de l'IA pour un public hétérogène Multi-disciplinaire (Informatique, Génie Electrique, Génie Mécanique, Ingénierie Pédagogique, Biologie, Chimie, etc..) constitué principalement des doctorants de notre Labo SSDIA, d'autres Labo affiliés au CeDOC de la FST de Mohammedia ainsi que des enseignants chercheurs de l'ENSET, de EMaTTech Kavala, Grèce et d'autres enseignants chercheurs venant de d'autres centres comme CRMF de Marrakech.

Ce séminaire vise particulièrement à expliquer quelques concepts liés à l’intelligence artificielle. Principalement Machines et Deep Learning et comment mettre en œuvre les Frameworks de machines et deep lerning dans des applications Web, Mobile et embarquées en utilisant Principalement Deeplearning4J pour les applications Java coté backend ou coté FrontEnd Desktop, Web ou Mobiles Android, et TensorFlowJS pour les applications Java Scripts coté Browser Web et Coté Applications Mobiles Hybrides ou NodeJS coté Backend.

Cette série de vidéo aborde les éléments suivants :

• Concepes généraux de l’Intelligence Artificielle, L’IA Distribuée et Systèmes Multi Agents

• Concepts fondamentaux de Machines et Deep Learning

• Réseaux de neurones artificiels : MLP, CNN

• Période d’incertitude des réseaux de neurones

• Catalyseur de l’Intelligence Artificielle

o Architectures Parallèles GPU (CUDA, OpenCL)

o Systèmes Distribués

o Application Mobile et IOT

o Algorithmes de MDL

o Framework de MDL

• Machines et Deep Learning avec TensorFlowJS : Architecture

o Architecture et Mise en oeuvre

• Machines et Deep Learning avec le Framework DL4J

o Architecture et Mise en oeuvreRecommandé

Présentation de Thèse

Visitez : http://liliasfaxi.wix.com/liliasfaxi pour la totalité de mes "oeuvres" ;)

Mise en place d’une application mobile de géolocalisation

L’évolution de la technologie des télécommunications a donné naissance à plusieurs services dont le service de la géolocalisation. Ce dernier offre diverses possibilités dans la localisation et le positionnement sur carte des points dans différents domaines.

Les facilités de la géolocalisation ont encouragé l’expression de plusieurs besoins chez les citoyens souhaitant se déplacer aisément en transport en commun et à optimiser leur temps passé à attendre l’arrivée d’un transport.

Le travail effectué consiste à mettre en place une application mobile permettant de trouver en temps réel l’emplacement, l’itinéraire et le temps d’arrivée d’un transport en commun au lieu où se trouve l’utilisateurs.

L’application utilisera les services offerts par l’application de géolocalisation de google map et les outils disponibles dans la création d’application mobile.

Programmation de systèmes embarqués : Introduction aux systèmes embarqués

Programmation de systèmes embarqués : Introduction aux systèmes embarquésECAM Brussels Engineering School

Ce premier cours introduit la notion de système embarqué en commençant par en donner une définition. Il les caractérise ensuite sur base de plusieurs critères : type d'application, de fonction visé, taille, fiabilité, efficacité. Il présente ensuite plusieurs aspects hardware (unité de calcul, architecture matérielle, composants clés) et software (niveau de programmation, processus de développement). Enfin, il conclut en discutant sur ce qu'est un ingénieur en systèmes embarqués.Mise en oeuvre des Frameworks de Machines et Deep Learning pour les Applicati...

Mise en oeuvre des Frameworks de Machines et Deep Learning pour les Applicati...ENSET, Université Hassan II Casablanca

Séminaire sur Machines, Deep Learning For Web Mobile and Embedded Application with DL4J and TFJS :

Les vidéos de ce séminaire sont publiée sur les adresses suivantes :

- https://www.youtube.com/watch?v=uGSa4NigFKs

- https://www.youtube.com/watch?v=2yRAu78slgc

- https://www.youtube.com/watch?v=1ThjK3xLWII

- https://www.youtube.com/watch?v=N7LCa6aiqFs

Ce séminaire a été animé à l’ENSET de Mohammedia, dans le cadre du Projet Européen H2020 CybSPEED (Cyber Physical Systems for Pedagogical Rehabilitation in Special Education) dans lequel notre laboratoire de recherche SSDIA (Signaux, Systèmes Distribués et Intelligence Artificielle) est partenaire aux cotés des pays partenaires (France, Espagne, Grèce, Bulgarie, Japan et Chillie). Un projet Multi-disciplinaire autour de l'Intelligence Artificielle, visant à créer un robot destiné à assister les personnes à besoins spécifiques, en particulier les personnes atteintes par la maladie de l’autisme. Ce séminaire traite deux thématiques principales Lattice Computing animé par le professeur Vassillis Kaburlasos, EMaTTech, KAVALA, GRECE et Outils de mise en oeuvre de Machines et Deep Learning pour les applications Web Mobiles et embarquées, animé par moi même. Ce séminaire a un caractère de formation, de sensibilisation et de maîtrise des outils de développement des algorithmes de l'IA pour un public hétérogène Multi-disciplinaire (Informatique, Génie Electrique, Génie Mécanique, Ingénierie Pédagogique, Biologie, Chimie, etc..) constitué principalement des doctorants de notre Labo SSDIA, d'autres Labo affiliés au CeDOC de la FST de Mohammedia ainsi que des enseignants chercheurs de l'ENSET, de EMaTTech Kavala, Grèce et d'autres enseignants chercheurs venant de d'autres centres comme CRMF de Marrakech.

Ce séminaire vise particulièrement à expliquer quelques concepts liés à l’intelligence artificielle. Principalement Machines et Deep Learning et comment mettre en œuvre les Frameworks de machines et deep lerning dans des applications Web, Mobile et embarquées en utilisant Principalement Deeplearning4J pour les applications Java coté backend ou coté FrontEnd Desktop, Web ou Mobiles Android, et TensorFlowJS pour les applications Java Scripts coté Browser Web et Coté Applications Mobiles Hybrides ou NodeJS coté Backend.

Cette série de vidéo aborde les éléments suivants :

• Concepes généraux de l’Intelligence Artificielle, L’IA Distribuée et Systèmes Multi Agents

• Concepts fondamentaux de Machines et Deep Learning

• Réseaux de neurones artificiels : MLP, CNN

• Période d’incertitude des réseaux de neurones

• Catalyseur de l’Intelligence Artificielle

o Architectures Parallèles GPU (CUDA, OpenCL)

o Systèmes Distribués

o Application Mobile et IOT

o Algorithmes de MDL

o Framework de MDL

• Machines et Deep Learning avec TensorFlowJS : Architecture

o Architecture et Mise en oeuvre

• Machines et Deep Learning avec le Framework DL4J

o Architecture et Mise en oeuvreCours Système d'Information

Modélisation statique des systèmes d'information par la méthode Merise (MCD - MLD)

Theses Soutenues sous Direction et Co-Direction du Pr YOUSSFI

La Unión Europea ha acordado un paquete de sanciones contra Rusia por su invasión de Ucrania. Las sanciones incluyen restricciones a las importaciones de productos rusos clave como el acero y la madera, así como medidas contra bancos y funcionarios rusos. Los líderes de la UE esperan que las sanciones aumenten la presión económica sobre Rusia y la disuadan de continuar su agresión contra Ucrania.

Les Base de Données NOSQL

Un petite présentation qui vous explique le fonctionnement base du Base de données NOSQL

Présentation SOA

architecture orienté service ( service oriented architecture)

échange de services

architecture interopérable et facilement maintenable

1ère Présentation Atelier Vision par ordinateur

Présentation de l'atelier :

Initiation à ce domaine,présentation de quelques applications,les processus de la vision artificielle et l'OpenCv,le projet à réaliser.

Support NodeJS avec TypeScript Express MongoDB

Ce Support explique quelques concepts de base de NodeJS et montre comment mettre en oeuvre la technologie NodeJS pour développer la partie Backend d'une application.

Les vidéos des démonstrations sont publiées sur les adresse suivantes :

- https://www.youtube.com/watch?v=-X_C1tS5-9Y

- https://www.youtube.com/watch?v=rE-xRH28m0s

- https://www.youtube.com/watch?v=tnxjkTvWoKA

Cette série explique les éléments suivants :

- Architecture Web

- Modèles Multi-Threads avec les entrées sorties bloquantes

- Modèles Single Thread avec les entrées sortie non bloquantes

-Technologie Node JS

- Comment créer une simple application Node JS avec java Script

- Architecture du Framwork Express

- Comment créer une application NodeJS avec Type Script

- Comment écrire des tests unitaires avec Jest

- Quelques concepts sur MongoDb

- Comment Créer une API Rest avec NodeJS, Express et MongoDb

- Comment tester l'API Rest

- Comment Créer la partie FrontEnd avec Angular.

Même si la qualité audio n'est pas bonne, ses vidéos peuvent aider ceux qui débutent dans NodeJS en attendant d'autres vidéos avec plus qualité audio et de contenu.

Bonne lecture

Intelligence Artificielle - Systèmes experts

Techniques de représentation des connaissances

mode de raisonnement

base de connaissances

Chaînage Avant

Chaînage Arrière

OCTO TALKS : 4 Tech Trends du Software Engineering.pdf

En cette année 2024 qui s’annonce sous le signe de la complexité, avec :

- L’explosion de la Gen AI

-Un contexte socio-économique sous tensions

- De forts enjeux sur le Sustainable et la régulation IT

- Une archipélisation des lieux de travail post-Covid

Découvrez les Tech trends incontournables pour délivrer vos produits stratégiques.

Le Comptoir OCTO - Équipes infra et prod, ne ratez pas l'embarquement pour l'...

par Claude Camus (Coach agile d'organisation @OCTO Technology) et Gilles Masy (Organizational Coach @OCTO Technology)

Les équipes infrastructure, sécurité, production, ou cloud, doivent consacrer du temps à la modernisation de leurs outils (automatisation, cloud, etc) et de leurs pratiques (DevOps, SRE, etc). Dans le même temps, elles doivent répondre à une avalanche croissante de demandes, tout en maintenant un niveau de qualité de service optimal.

Habitué des environnements développeurs, les transformations agiles négligent les particularités des équipes OPS. Lors de ce comptoir, nous vous partagerons notre proposition de valeur de l'agilité@OPS, qui embarquera vos équipes OPS en Classe Business (Agility), et leur fera dire : "nous ne reviendrons pas en arrière".

Contenu connexe

Tendances

Cours Système d'Information

Modélisation statique des systèmes d'information par la méthode Merise (MCD - MLD)

Theses Soutenues sous Direction et Co-Direction du Pr YOUSSFI

La Unión Europea ha acordado un paquete de sanciones contra Rusia por su invasión de Ucrania. Las sanciones incluyen restricciones a las importaciones de productos rusos clave como el acero y la madera, así como medidas contra bancos y funcionarios rusos. Los líderes de la UE esperan que las sanciones aumenten la presión económica sobre Rusia y la disuadan de continuar su agresión contra Ucrania.

Les Base de Données NOSQL

Un petite présentation qui vous explique le fonctionnement base du Base de données NOSQL

Présentation SOA

architecture orienté service ( service oriented architecture)

échange de services

architecture interopérable et facilement maintenable

1ère Présentation Atelier Vision par ordinateur

Présentation de l'atelier :

Initiation à ce domaine,présentation de quelques applications,les processus de la vision artificielle et l'OpenCv,le projet à réaliser.

Support NodeJS avec TypeScript Express MongoDB

Ce Support explique quelques concepts de base de NodeJS et montre comment mettre en oeuvre la technologie NodeJS pour développer la partie Backend d'une application.

Les vidéos des démonstrations sont publiées sur les adresse suivantes :

- https://www.youtube.com/watch?v=-X_C1tS5-9Y

- https://www.youtube.com/watch?v=rE-xRH28m0s

- https://www.youtube.com/watch?v=tnxjkTvWoKA

Cette série explique les éléments suivants :

- Architecture Web

- Modèles Multi-Threads avec les entrées sorties bloquantes

- Modèles Single Thread avec les entrées sortie non bloquantes

-Technologie Node JS

- Comment créer une simple application Node JS avec java Script

- Architecture du Framwork Express

- Comment créer une application NodeJS avec Type Script

- Comment écrire des tests unitaires avec Jest

- Quelques concepts sur MongoDb

- Comment Créer une API Rest avec NodeJS, Express et MongoDb

- Comment tester l'API Rest

- Comment Créer la partie FrontEnd avec Angular.

Même si la qualité audio n'est pas bonne, ses vidéos peuvent aider ceux qui débutent dans NodeJS en attendant d'autres vidéos avec plus qualité audio et de contenu.

Bonne lecture

Intelligence Artificielle - Systèmes experts

Techniques de représentation des connaissances

mode de raisonnement

base de connaissances

Chaînage Avant

Chaînage Arrière

Tendances (20)

Les formes de l’évaluation en informatique scolaire février2014

Les formes de l’évaluation en informatique scolaire février2014

Theses Soutenues sous Direction et Co-Direction du Pr YOUSSFI

Theses Soutenues sous Direction et Co-Direction du Pr YOUSSFI

Dernier

OCTO TALKS : 4 Tech Trends du Software Engineering.pdf

En cette année 2024 qui s’annonce sous le signe de la complexité, avec :

- L’explosion de la Gen AI

-Un contexte socio-économique sous tensions

- De forts enjeux sur le Sustainable et la régulation IT

- Une archipélisation des lieux de travail post-Covid

Découvrez les Tech trends incontournables pour délivrer vos produits stratégiques.

Le Comptoir OCTO - Équipes infra et prod, ne ratez pas l'embarquement pour l'...

par Claude Camus (Coach agile d'organisation @OCTO Technology) et Gilles Masy (Organizational Coach @OCTO Technology)

Les équipes infrastructure, sécurité, production, ou cloud, doivent consacrer du temps à la modernisation de leurs outils (automatisation, cloud, etc) et de leurs pratiques (DevOps, SRE, etc). Dans le même temps, elles doivent répondre à une avalanche croissante de demandes, tout en maintenant un niveau de qualité de service optimal.

Habitué des environnements développeurs, les transformations agiles négligent les particularités des équipes OPS. Lors de ce comptoir, nous vous partagerons notre proposition de valeur de l'agilité@OPS, qui embarquera vos équipes OPS en Classe Business (Agility), et leur fera dire : "nous ne reviendrons pas en arrière".

Ouvrez la porte ou prenez un mur (Agile Tour Genève 2024)

(Conférence dessinée)

Vous êtes certainement à l’origine, ou impliqué, dans un changement au sein de votre organisation. Et peut être que cela ne se passe pas aussi bien qu’attendu…

Depuis plusieurs années, je fais régulièrement le constat de l’échec de l’adoption de l’Agilité, et plus globalement de grands changements, dans les organisations. Je vais tenter de vous expliquer pourquoi ils suscitent peu d'adhésion, peu d’engagement, et ils ne tiennent pas dans le temps.

Heureusement, il existe un autre chemin. Pour l'emprunter il s'agira de cultiver l'invitation, l'intelligence collective , la mécanique des jeux, les rites de passages, .... afin que l'agilité prenne racine.

Vous repartirez de cette conférence en ayant pris du recul sur le changement tel qu‘il est généralement opéré aujourd’hui, et en ayant découvert (ou redécouvert) le seul guide valable à suivre, à mon sens, pour un changement authentique, durable, et respectueux des individus! Et en bonus, 2 ou 3 trucs pratiques!

Le Comptoir OCTO - Qu’apporte l’analyse de cycle de vie lors d’un audit d’éco...

Par Nicolas Bordier (Consultant numérique responsable @OCTO Technology) et Alaric Rougnon-Glasson (Sustainable Tech Consultant @OCTO Technology)

Sur un exemple très concret d’audit d’éco-conception de l’outil de bilan carbone C’Bilan développé par ICDC (Caisse des dépôts et consignations) nous allons expliquer en quoi l’ACV (analyse de cycle de vie) a été déterminante pour identifier les pistes d’actions pour réduire jusqu'à 82% de l’empreinte environnementale du service.

Vidéo Youtube : https://www.youtube.com/watch?v=7R8oL2P_DkU

Compte-rendu :

Le support de présentation des Signaux 2024

Découvrez le support de présentation des Signaux 2024, la conférence des grandes tendances de l'innovation et du numérique.

De l'IA comme plagiat à la rédaction d'une « charte IA » à l'université

L'IA connaît une croissance rapide et son intégration dans le domaine éducatif soulève de nombreuses questions. Aujourd'hui, nous explorerons comment les étudiants utilisent l'IA, les perceptions des enseignants à ce sujet, et les mesures possibles pour encadrer ces usages.

Constat Actuel

L'IA est de plus en plus présente dans notre quotidien, y compris dans l'éducation. Certaines universités, comme Science Po en janvier 2023, ont interdit l'utilisation de l'IA, tandis que d'autres, comme l'Université de Prague, la considèrent comme du plagiat. Cette diversité de positions souligne la nécessité urgente d'une réponse institutionnelle pour encadrer ces usages et prévenir les risques de triche et de plagiat.

Enquête Nationale

Pour mieux comprendre ces dynamiques, une enquête nationale intitulée "L'IA dans l'enseignement" a été réalisée. Les auteurs de cette enquête sont Le Sphynx (sondage) et Compilatio (fraude académique). Elle a été diffusée dans les universités de Lyon et d'Aix-Marseille entre le 21 juin et le 15 août 2023, touchant 1242 enseignants et 4443 étudiants. Les questionnaires, conçus pour étudier les usages de l'IA et les représentations de ces usages, abordaient des thèmes comme les craintes, les opportunités et l'acceptabilité.

Résultats de l'Enquête

Les résultats montrent que 55 % des étudiants utilisent l'IA de manière occasionnelle ou fréquente, contre 34 % des enseignants. Cependant, 88 % des enseignants pensent que leurs étudiants utilisent l'IA, ce qui pourrait indiquer une surestimation des usages. Les usages identifiés incluent la recherche d'informations et la rédaction de textes, bien que ces réponses ne puissent pas être cumulées dans les choix proposés.

Analyse Critique

Une analyse plus approfondie révèle que les enseignants peinent à percevoir les bénéfices de l'IA pour l'apprentissage, contrairement aux étudiants. La question de savoir si l'IA améliore les notes sans développer les compétences reste débattue. Est-ce un dopage académique ou une opportunité pour un apprentissage plus efficace ?

Acceptabilité et Éthique

L'enquête révèle que beaucoup d'étudiants jugent acceptable d'utiliser l'IA pour rédiger leurs devoirs, et même un quart des enseignants partagent cet avis. Cela pose des questions éthiques cruciales : copier-coller est-il tricher ? Utiliser l'IA sous supervision ou pour des traductions est-il acceptable ? La réponse n'est pas simple et nécessite un débat ouvert.

Propositions et Solutions

Pour encadrer ces usages, plusieurs solutions sont proposées. Plutôt que d'interdire l'IA, il est suggéré de fixer des règles pour une utilisation responsable. Des innovations pédagogiques peuvent également être explorées, comme la création de situations de concurrence professionnelle ou l'utilisation de détecteurs d'IA.

Conclusion

En conclusion, bien que l'étude présente des limites, elle souligne un besoin urgent de régulation. Une charte institutionnelle pourrait fournir un cadre pour une utilisation éthique.

Dernier (6)

OCTO TALKS : 4 Tech Trends du Software Engineering.pdf

OCTO TALKS : 4 Tech Trends du Software Engineering.pdf

Le Comptoir OCTO - Équipes infra et prod, ne ratez pas l'embarquement pour l'...

Le Comptoir OCTO - Équipes infra et prod, ne ratez pas l'embarquement pour l'...

Ouvrez la porte ou prenez un mur (Agile Tour Genève 2024)

Ouvrez la porte ou prenez un mur (Agile Tour Genève 2024)

Le Comptoir OCTO - Qu’apporte l’analyse de cycle de vie lors d’un audit d’éco...

Le Comptoir OCTO - Qu’apporte l’analyse de cycle de vie lors d’un audit d’éco...

De l'IA comme plagiat à la rédaction d'une « charte IA » à l'université

De l'IA comme plagiat à la rédaction d'une « charte IA » à l'université

Les signatures avec java.security

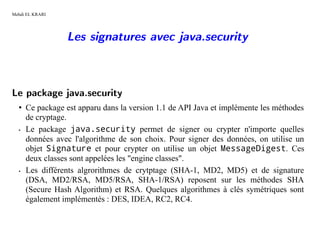

- 1. Mehdi EL KRARI Les signatures avec java.security Le package java.security • Ce package est apparu dans la version 1.1 de API Java et implémente les méthodes de cryptage. • Le package java.security permet de signer ou crypter n'importe quelles données avec l'algorithme de son choix. Pour signer des données, on utilise un objet Signature et pour crypter on utilise un objet MessageDigest. Ces deux classes sont appelées les "engine classes". • Les différents algrorithmes de crytptage (SHA-1, MD2, MD5) et de signature (DSA, MD2/RSA, MD5/RSA, SHA-1/RSA) reposent sur les méthodes SHA (Secure Hash Algorithm) et RSA. Quelques algorithmes à clés symétriques sont également implémentés : DES, IDEA, RC2, RC4.

- 2. Mehdi EL KRARI Les signatures avec java.security La classe KeyPairGenerator La classe KeyPairGenerator est utilisé pour générer des paires de clés publiques et privées. Les générateurs de paire de clés sont construits en utilisant les méthodes getInstance. Un générateur de paires de clé pour un algorithme particulier crée une paire de clés publique / privée qui peut être utilisé avec cet algorithme.

- 3. Mehdi EL KRARI Les signatures avec java.security public void initialize(int keysize, SecureRandom random) Initialise le générateur de paires clé pour une taille de clé certain avec la source de donnée aléatoire public static KeyPairGenerator getInstance(String algorithm)throws NoSuchAlgorithmException Retourne un objet KeyPairGenerator qui génère une paire de clés public / privé pour l'algorithme spécifié. La méthode prend en paramètre le nom de l'algorithme de chiffrement à utiliser : • DiffieHellman • DSA • RSA • EC

- 4. Mehdi EL KRARI Les signatures avec java.security La classe Signature public static Signature getInstance(String algorithm)throws NoSuchAlgorithmException Retourne un objet « Signature » qui implémente l'algortihme de signature spécifié en paramètre de la méthode, ce paramètre suit la syntaxe suivante : <MÉTHODE DE HACHAGE>with<ALGORITHME DE CHIFFREMENT> • NONEwithRSA • MD2withRSA / MD5withRSA • SHA1withRSA / SHA256withRSA / SHA384withRSA / SHA512withRSA • NONEwithDSA • SHA1withDSA • …

- 5. Mehdi EL KRARI Les signatures avec java.security public final void initSign (PrivateKey privateKey, SecureRandom random)throws InvalidKeyException Initialiser cet objet pour la signature. Si cette méthode est appelée de nouveau avec un argument différent, il annule l'effet de cet appel. public final void update(byte[] data) throws SignatureException Met à jour les données à signer ou vérifier, à l'aide du tableau d'octets spécifié. public final byte[] sign() throws SignatureException Renvoie les octets de la signature de toutes les données mises à jour par « update ». Le format de la signature dépend du schéma de signature sous- jacente.