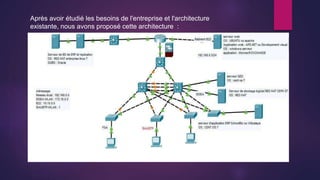

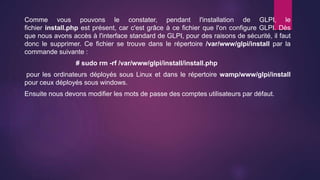

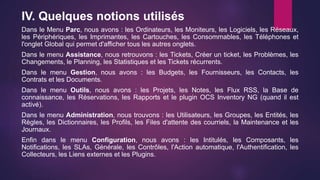

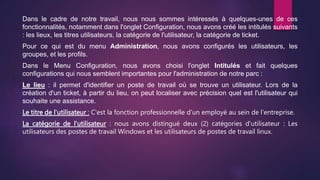

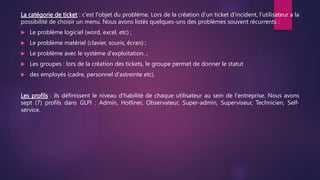

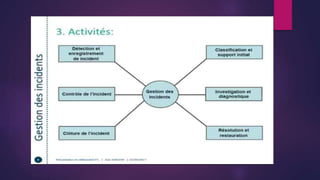

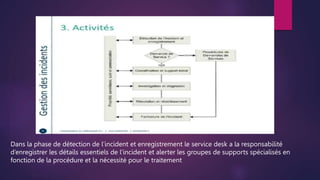

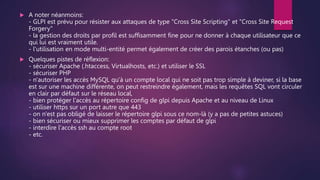

Le document présente l'implémentation d'un système d'information basé sur GLPI pour l'Université Denis Sassou Nguesso, soulignant les besoins d'amélioration des infrastructures informatiques et de gestion des incidents. Il décrit les défis actuels, notamment un réseau instable et le manque de suivi des problèmes, ainsi que les caractéristiques et fonctionnalités de GLPI pour gérer efficacement les parcs informatiques. Enfin, le texte aborde l'application des recommandations d'ITIL pour gérer les incidents et les problèmes de manière optimale.