tutoriel sur la mise en place d'une politique de sécurité informatique

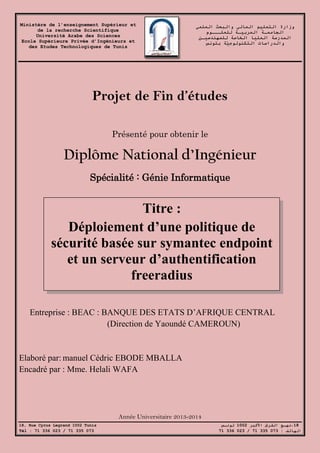

- 1. Projet de Fin d’études Présenté pour obtenir le Diplôme National d’Ingénieur Spécialité : Génie Informatique Entreprise : BEAC : BANQUE DES ETATS D’AFRIQUE CENTRAL (Direction de Yaoundé CAMEROUN) Elaboré par: manuel Cédric EBODE MBALLA Encadré par : Mme. Helali WAFA Année Universitaire 2013-2014 18, Rue Cyrus Legrand 1002 Tunis ،نهـجالقرشاألكبر2001تونـس 18 Tél : 71 336 023 / 71 335 073 71 336 023 / 71 335 073 : الهاتف التعليم وزارةالعلمي والبحث العالي للعلـــوم العربيـة الجامعـة المدرسةالخاصة العلياللمهندسيـن والدراساتّةيالتكنولوجبتونس Ministère de l’enseignement Supérieur et de la recherche Scientifique Université Arabe des Sciences Ecole Supérieure Privée d’Ingénieurs et des Etudes Technologiques de Tunis Titre : Déploiement d’une politique de sécurité basée sur symantec endpoint et un serveur d’authentification freeradius

- 2. Dédicaces J’ai le grand plaisir de dédier ce modeste travail en témoignage d’affection et de reconnaissance à tous ceux qui me sont chers A mes très chers adorables parents Que ce modeste travail soit le témoignage d’un amour profond pour leurs sacrifices, leurs grandes confiances, leurs patiences et leurs soutiens moral qu’ils m’ont procurés et sans lesquels rien n’aurait été possible A mes sincères ami(e) s Que ce travail soit le témoignage de l’affection que j’éprouve, pour leur grand amour, leur générosité, leur présence chaleureuse et leurs aides.

- 3. Remerciements Avant de présenter ce rapport du projet de fin d’étude, je tiens à remercier ALLAH pour toutes les grâces qu’il m’a accordées jusqu'à ce jour. Je remercie mes parents pour tous les efforts qu’ils fournissent quotidiennement pour ma réussite. Ce travail est l’agrégat des résultats des années de formation au sein de l UAS, en ce sens que c’est grâce aux connaissances acquises durant toutes ces années de formation que j’ai pu réaliser ce travail. A cet effet, le minimum de justice n’impose que l’apport de chacun des acteurs soit reconnu ne serait-ce que par de remerciements : J’adresse mes remerciements les plus sincères à Madame HELALI WAFA pour son encadrement, sa disponibilité et ses conseils fructueux qu’elle m’a prodiguées le long de ce projet. Je remercie également tout le staff de l UAS tout le corps enseignant pour leurs connaissances qu’ils ont bien voulu partager. Ce rapport n’aurai pas vue le jour sans le précieux soutien et encadrement de Monsieur Serge ELOUNDOU qui fut notre mentor tout au long de notre stage au sein de la BEAC. Je ne saurais terminer sans adresser un mot de reconnaissance à tous ceux qui m’ont soutenu de près ou de loin pour la réalisation de ce projet.

- 4. Table des matières DEDICACES......................................................................................................................... REMERCIEMENTS.............................................................................................................. TABLE DES FIGURES.......................................................................................................... 8 LISTE DES TABLEAUX ........................................................................................................ 10 INTRODUCTION GENERALE................................................................................................ 11 Chapitre I : Présentation de l’Entreprise ...................................................................................... 12 I. Accueil au sein de la structure ………………………………………………………………………….…………………….. 13 II. Présentation de la BEAC…………………………………………………………………………………………………………… 13 III. Historique de la BEAC…………………………………………………………………………………………………………… 13 IV. Implantation de la BEAC……………………………………………………………………………………………..……….. 15 V. Organisation……………………………………………………………………………………………………………………………. 15 1. Le Directeur National…………………………………………………………………………………………………………… 15 2. Le Conseiller du Directeur National……………………………………………………………………………………… 16 3. L’Adjoint au Directeur national n°1……………………………………………………………………………………… 16 4. Adjoint au Directeur National n°2………………………………………………………………………………………… 16 5. Secrétariat de Direction………………………………………………………………………………….…………………... 16 6. Le chargé de Département n°1……………………………………………………………………………………………. 17 7. Le chargé de Département n°2……………………………………………………………………………………………. 17 8. Service des études………………………………………………………………………………………………………………. 17 9. Service analyses monétaires, balance des paiements et relations financières extérieures….. 17 10. Service du personnel………………………………………………………………………………………………………. 18 11. Service du marché monétaire…………………………………………………………………………………………. 19 12. Service crédit et centrale des risques……………………………………………………………………………… 19 13. Service de la comptabilité et du contrôle budgétaire……………………………………………………… 20 14. Service de l’émission monétaire…………………………………………………………………………………….. 20 15 Service gestion……………………………………………………………………………………………………………… 20 16. Service de la réglementation et du contrôle bancaire chargé du secrétariat général du conseil national du crédit ………………………………………………………………………………………………………….. 21 17. Service informatique ……………………………………………………………………………………………………… 21 VI. Architecture du réseau ………………………………………………………………………………………………………. 22 1. Equipements .……………………………………………………………………………………………………………………… 22

- 5. Conclusion ............................................................................................................................................ 14 Chapitre II : Généralités sur la sécurité des réseaux.......................................................................... 24 1. Introduction................................................................................................................................. 25 2. Vulnérabilités et attaques .......................................................................................................... 26 3. Méthodologie d’attaque ............................................................................................................ 34 4. Services de sécurité et mécanismes.......................................................................................... 35 5. Conclusion .................................................................................................................................. 38 Chapitre III : Politiques de sécurité (Outils à mettre en place)........................................................... 39 1. Introduction............................................................................................................................... 40 2. VLAN (Virtual LAN)....................................................................................................................... 40 3. Le NAT (Network Address Translation)....................................................................................... 42 4. Antivirus...................................................................................................................................... 42 5. Les firewalls (pare-feu)............................................................................................................... 43 6. La mise en place d’IDS/IPS.......................................................................................................... 44 7. Serveur d’authentification......................................................................................................... 45 8. VPN (Virtual Private Network) ................................................................................................. 45 9. Conclusion..............................................................................................................................................................…........... 46 Chapitre IV : Déploiement avec Symantec Endpoint...................................................……………...…………47 1. Présentation de Symantec Endpoint protection ......................................................................49 2. Architecture de Symantec Endpoint sur un réseau .................................................................. 49 3. Fonctionnalités de Symantec Endpoint .................................................................................... 49 4. Installation de Symantec Endpoint Protection......................................................................... 51 5. Déploiement des Clients et mise en place des services de Symantec Endpoint....................... 55 6. Politiques de sécurité .............................................................................................................. 61 Chapitre V : FreeRadius avec EAP-TLS et MySQL ............................................................................ 64 1. Introduction............................................................................................................................... 65 2. Configuration des NAS : Cisco 2950........................................................................................... 66 3. Installation et configuration de OpenSSL .................................................................................. 66 4. Installation................................................................................................................................. 66 5. Configuration de OpenSSL......................................................................................................... 67 6. Génération des certificats ......................................................................................................... 69 7. Installation de FreeRadius avec EAP-TLS ................................................................................... 77 8. Configuration de Freeradius...................................................................................................... 79 9. Installation de MySQL................................................................................................................ 81 10. Gestion des certificats des clients ............................................................................................. 86 11. Test Authentification................................................................................................................. 91

- 6. CONCLUSION GENERALE................................................................................................. 93 GLOSSAIRE..................................................................................................................... 94 BIBLIOGRAPHIE ET WEBOGRAPHIE ................................................................................. 96 ANNEXES ....................................................................................................................... 98

- 7. Présentation de la structure et généralité sur la sécurité des réseaux 7 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Table des figures Figure 1: architecture du réseaux de la beac............................................................................. 20 Figure 2: Sniffing sur un réseau.................................................................................................. 27 Figure 3 : Spoofing IP ................................................................................................................. 28 Figure 4 : Spoofing ARP............................................................................................................. 29 Figure 5: Exemple d’attaque Spoofing DNS............................................................................ 30 Figure 6: Méthodologie d’attaques............................................................................................. 32 Figure 7: Schéma de chiffrement symétrique........................................................................... 33 Figure 8: Authenticité avec le MAC (Message Authenfication Code).................................. 34 Figure 9: Mécanisme de non-répudiation avec fonction de hachage ................................... 35 Figure 10: Mécanisme d’intégrité de donnée avec fonction de hachage .............................. 35 Figure 11: VLAN par port.......................................................................................................... 39 Figure 12: VLAN par adresse MAC.......................................................................................... 39 Figure 13: Exemple de Réseaux sans le NAT.......................................................................... 40 Figure 13: Exemple de Réseaux avec le NAT.......................................................................... 40 Figure 14: Principe de Firewall................................................................................................... 41 Figure 15: Mécanisme du serveur d’authentification .............................................................. 43 Figure 16: Mécanisme de VPN .................................................................................................. 44 Figure 17 : Composants de Symantec....................................................................................... 47 Figure 18 : Couches de Symantec.............................................................................................. 49 Figure 19 : Programme d’installation de Symantec Endpoint............................................... 50 Figure 20 : Sélection du site web IIS pour Symantec.............................................................. 51 Figure 21 : Installation Symantec terminée .............................................................................. 52 Figure 22 : Assistant configuration de Symantec..................................................................... 52 Figure 23 : Volet récapitulatif de l’installation ......................................................................... 53

- 8. Présentation de la structure et généralité sur la sécurité des réseaux 8 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Figure 24 : Console Manager de Symantec............................................................................... 54 Figure 25 : Propriété système serveur Symantec ..................................................................... 55 Figure 26 : Modification du domaine sur la machine cliente ................................................. 55 Figure 27 : Adressage de la machine cliente ............................................................................. 56 Figure 28 : Test de Ping entre client et server.......................................................................... 56 Figure 29 : Déploiement du client ............................................................................................. 57 Figure 30 : Lancement automatique de l’installation sur la machine cliente ....................... 58 Figure 31 : Vérification du client sur le serveur ....................................................................... 59 Figure 32 : Politique de firewall................................................................................................... 60 Figure 33 : Spécification des services approuvés ..................................................................... 60 Figure 34 : Contrôle d’application et périphériques ................................................................ 61 Figure 35 : Architecture de déploiement avec serveur Radius............................................... 63 Figure 36 : Liste des certificats générés .................................................................................... 84 Figure 37 : Certificat de la racine ............................................................................................... 85 Figure 38 : L’emplacement de l’installation du certificat ........................................................ 85 Figure 39 : Avertissement de sécurité........................................................................................ 86 Figure 40 : Assistant Installation terminé ................................................................................. 86 Figure 41 : Installation Client ..................................................................................................... 86 Figure 42 : Chemin d’installation ............................................................................................... 87 Figure 43 : Spécification du mot de passe ................................................................................ 87 Figure 44 : Fin Installation Client .............................................................................................. 87 Figure 45 : Vérification des certificats ....................................................................................... 88 Figure 46 : Configuration des propriétés du réseau local ....................................................... 88

- 9. Présentation de la structure et généralité sur la sécurité des réseaux 9 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Liste des Tableaux Tableau 1 : Etude comparative entre les types de firewalls.................................................... 43 Tableau 2 : Composants de Symantec Endpoint..................................................................... 49 Tableau 3 : Fonctions de Symantec........................................................................................... 49

- 10. Présentation de la structure et généralité sur la sécurité des réseaux 10 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Introduction générale Dans ce vaste monde des nouvelles technologies, notre travail en ce qui concerne le projet de fin d’étude consiste à : - Etudier les problèmes rencontrés au niveau des systèmes d’informations des entreprises. - Proposer des solutions existantes ou non existantes. Ces dernières permettent dans un premier temps de garantir dans la mesure du possible une connectivité permanente aux utilisateurs et dans un second temps d’assurer un niveau de sécurité acceptable. Bien entendu la sécurité absolue n’existe pas. Il sera ensuite question de faire, une étude afin de trouver une solution pour améliorer la connectivité et la sécurité de ce réseau. Afin de diffuser tout le travail effectué, ce mémoire sera constitué de plusieurs chapitres: Tout d’abord je commencerai par la partie théorique. J’y ferai une présentation brève de l’entreprise au sein de laquelle j’ai effectué mon stage. Puis, je soulignerai les vulnérabilités et les failles que rencontrent les entreprises présentes sur la toile. Pour terminer, je présenterai les politiques de sécurité afin de soumettre des propositions ou des recommandations pouvant permettre d’améliorer la connectivité et le niveau de sécurité d’un réseau. Ensuite, je m’attarderai sur la partie pratique. Je commencerai par présenter l’outil avec lequel j’ai travaillé durant mon stage (Symantec Endpoint Protected), faire un déploiement et des tests. Concernant la sécurité, après avoir défini une politique acceptable basé sur l’authentification et l’autorisation centralisé à un serveur radius, nous la mettrons tout simplement en œuvre. Avant de conclure, j’identifierai quelques perspectives qui seront des idées que je n’ai pas eu le temps ou les moyens d’implémenter. Ces idées sont également importantes pour la suite de ces travaux.

- 11. Présentation de la structure et généralité sur la sécurité des réseaux 11 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A CHAPITRE I PRESENTATION DE LA STRUCTURE

- 12. Présentation de la structure et généralité sur la sécurité des réseaux 12 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A I. Accueil au sein de la structure Le 1er Aout 2013 nous avons été reçus à la BEAC Direction Nationale pour un stage académique d’une durée de 02 mois. A notre arrivée nous avons été conduits à la salle d’attente où nous avons reçu le mot de bienvenue et la lecture du règlement intérieur. Ensuite, il nous a été demandé de remplir des fiches de renseignements. Nous avons été affectés à des services de la BEAC suivant l’orientation ou le cursus de chaque étudiant. Bien entendu j’ai été orienté au service informatique où nous avons pris connaissance du personnel informatique et reçus des bureaux où nous devrions permanemment travailler. Quelques instants après M. ELOUNDOU Serge nous a présenté l’architecture du réseau, les équipements réseaux, serveurs, etc. II. Présentation de la BEAC La Banque des Etats de l’Afrique Centrale (BEAC) est un établissement international africain régi par la convention instituant l’Union Monétaire de l’Afrique Centrale (UMAC), la Convention de Coopération Monétaire passée entre la France et les six Etats membre de cette Union : République du Cameroun, République Centrafricaine, République du Congo, République Gabonaise, République de Guinée Equatoriale et République du Tchad. Conformément à l’article 1er de ses Statuts, la BEAC émet la monnaie de l’Union Monétaire et en garantit la stabilité. Sans préjudice de cet objectif, elle apporte son soutien aux politiques économique Ses principales missions sont de : définir et conduire la politique monétaire de l’Union ; émettre les billets de banque et les pièces qui ont cours légal et pouvoir libératoire dans l’Union Monétaire ; conduire la politique de change de l’Union ; détenir et gérer les réserves officielles de change des Etats membres ; promouvoir le bon fonctionnement des systèmes de paiement et de règlement. III. Historique de la BEAC 29 juin 1901 : Création de la Banque d'Afrique Occidentale "B.A.O" autorisée à émettre le franc en A.O.F pour continuer les activités de la Banque du Sénégal (21 décembre 1853) ; 1920 : Extension du privilège d'émission de la BAO en Afrique Équatoriale Française (AEF) ; 02 déc. 1941 : Création de la Caisse Centrale de la France Libre (CCFL), chargée de l'émission monétaire en Afrique Centrale ralliée à la France libre ; 24 juil. 1942 : Ordonnance autorisant la CCFL à émettre de la monnaie à partir du 1er août 1942 ;

- 13. Présentation de la structure et généralité sur la sécurité des réseaux 13 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 02 fév. 1944 : Création de la Caisse Centrale de la France d'Outre-Mer (CCFOM) en remplacement de la CCFL ; 25 déc. 1945 : Création du Franc des colonies françaises d'Afrique (FCFA) avec la parité de 1 franc cfa = 1,70 FF ; 17 déc. 1948 : Changement de parité du F CFA vis à vis du FF : 1 F CFA = 2FF ; 20 janv. 1955 : Création de l'Institut d'Émission de l'A.E.F. et du Cameroun ; 26 déc. 1958 : Changement de parité du FCFA vis à vis du FF : 1 FCFA = 0,02 FF ; 14 avr. 1959 : Création de la Banque Centrale des États de l'Afrique Équatoriale et du Cameroun (B.C.E.A.C.) ; 22 nov. 1972 : Création de la Banque des Etats de l'Afrique Centrale (B.E.A.C.) et du Franc de la Coopération Financière en Afrique Centrale "F CFA" ; 02 avr. 1973 : Début des activités de la BEAC ; 1er jan. 1977 : Transfert du Siège des Services Centraux de la BEAC de Paris à Yaoundé ; 1er avr. 1978 : Nomination à la BEAC d'un Gouverneur et d'un Vice-Gouverneur africains ; 1er jan. 1985 : Entrée de la Guinée Equatoriale au sein de la BEAC ; 16 oct. 1990 : Importantes réformes des règles d'intervention de la Banque Centrale et création de la Commission Bancaire de l'Afrique Centrale "COBAC" ; 12 jan. 1994 : Nouvelle parité : 1 FCFA = 0,01 FF ; 1er jan. 1999 : Arrimage du F CFA à l'Euro au taux de 1 Euro = 655,957 F CFA. IV. Implantation de la BEAC Les Services Centraux de la Banque Centrale sont établis dans l’une des capitales des États membres, conformément aux dispositions de l’article 11-c de la Convention régissant l’Union Monétaire de l’Afrique Centrale. La Banque Centrale comprend, outre les Services Centraux, des Directions Nationales, des Agences, des Bureaux, des Délégations Extérieures ainsi que des Dépôts de billets et monnaies. Les Directions Nationales, établies dans la capitale de chacun des États membres, ont les attributs de Siège Social. Les Agences, Bureaux et Délégations Extérieures, ainsi que les Dépôts de billets et monnaies, sont créés ou supprimés par décision du Conseil d’Administration, en considération des besoins économiques, monétaires et financiers des Etats membres. Sur décision du Conseil d’Administration, des Dépôts de billets et monnaies peuvent être ouverts, sur la base de conventions, auprès des banques commerciales ou des Trésors et Comptables Publics des États membre

- 14. Présentation de la structure et généralité sur la sécurité des réseaux 14 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A V. Organisation Les différents organes et structures ci-après participent à l'administration, la gestion et au contrôle de la Banque. 1. Le Directeur National Il est chargé de : organisation et supervision des services de la Direction Nationale, contrôle et supervision de la Direction Nationale et des agences, gestion du personnel, recrutement et licenciement du personnel, octroi des prêts du personnel, contrôle périodique de la réserve, représentation de la banque vis-à-vis des tiers, relations avec le gouvernement de la banque, octroi des accords de classement de sa compétence, instruction des dossiers à soumettre au Conseil d’Administration et au Comité National du Crédit, il est le rapporteur du Comité National de Crédit, il assure les fonctions de Secrétaire Général du Conseil National de Crédit. 2. Le Conseiller du Directeur National Assiste le Directeur dans l’exercice de ces fonctions, Exécute toutes les tâches qui lui sont confiées par le Directeur National Conseille le Directeur National pour toutes les questions relatives au fonctionnement des centres placés sous son autorité, Exécute les contrôles périodiques dévolus au Directeur National à la demande expresse de celui-ci et ce conformément aux dispositions codifiées en vigueur, Conseille le Directeur en matière des opérations et des installations de la banque, Veille à l’application des consignes de sécurité des opérations et des installations, Réalise les études pour l’information du Directeur National sur le fonctionnement des Centres de son ressort de compétence, Instruit des dossiers et réalise diverses analyses pour le compte du Directeur National. 3. L’Adjoint au Directeur national n°1 Il assure la supervision : Du chargé du Département n°1 Des services suivant : étude, analyse monétaire, balance de paiements et relations financières extérieures.

- 15. Présentation de la structure et généralité sur la sécurité des réseaux 15 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 4. Adjoint au Directeur National n°2 Il assure la supervision : Du chargé du Département n°2 Des services suivant : gestion, réglementation et contrôle des banques/secrétariat du Conseil National du Crédit. 5. Secrétariat de Direction Les secrétaires de Direction sont chargées : Des travaux de dactylographie, Du classement, Du courrier, De l’accueil des visiteurs 6. Le chargé de Département n°1 Il assure le contrôle des services suivants : Service crédit et centrale des Risques, Service du Marché Monétaire, Service du Personnel. 7. Le chargé de Département n°2 Il assure le contrôle des services suivants : Service Comptabilité et Contrôle Budgétaire Service Emission Monétaire 8. Service des études Il a pour rôle : Organisation et supervision du service et des travaux confiés aux Agents Elaboration d’’étude de portée économique et financière Commande des ouvrages, documents, journaux et revues Correspondance générale Relation avec les organes de presse, les administrations publics et privées et les organismes internationaux Représentation de la Direction Nationale (BEAC) à l’extérieur Contrôle de l’élaboration du rapport mensuel d’Agence Contrôle de la consultation des ouvrages, documents, revues et journaux Elaboration des Notes de Conjoncture Economique destinées au Comité Monétaire et Financier National et au Conseil d’Administration de la BEAC

- 16. Présentation de la structure et généralité sur la sécurité des réseaux 16 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Elaboration des Notes sur la Monnaie et le Crédit pour le Comité Interministériel de Conjoncture Economique Recherche et collecte des renseignements et documents à l’extérieur. 9. Service analyses monétaires, balance des paiements et relations financières extérieures Placé sous l’autorité d’un chef de service, le service des analyses monétaires, de la balance des paiements et des relations financières extérieures correspond deux cellules : Une cellule <<Balance des Paiements>> Une cellule<< Analyses Monétaires>> La cellule Balance des paiements est chargé de l’ensemble des travaux de collecte des statistiques de la balance des paiements auprès des banques, des entreprises et des autres déclarant du ressort de Yaoundé, et auprès des services centraux pour les informations fournies par le siège. Cette cellule est également chargée de la préparation des réunions des comités de la balance des paiements ainsi que la balance commerciale La cellule <<Analyses Monétaires>> est chargée de l’élaboration et de l’analyse des statistiques monétaires. A ce titre, elle prépare les diverses notes et études relatives (pour la Direction Nationale, le Comité Monétaire et les Services Centraux notamment). En outre, la cellule <<Analyses Monétaires>> est chargée de l’enquête annuelle sur les dépôts bancaires au 31 aout de chaque année. 10.Service du personnel Il est chargé de : Gestion du personnel en poste à la Direction Nationale Gestion du personnel en poste dans les autres centres BEAC du Cameroun pour les compétences de la Direction Nationale Examens, concours et recrutement Discipline générale Rédaction des instructions données aux agents et bureaux concernant le personnel Contrôle en dernier ressort de l’exécution des travaux administratifs et tous les travaux du service Tenue des fiches des congés des AES en poste à la Direction Nationale et du contrôle du respect des plans des congés (AES et ACCG) Tenue des divers dossiers concernant le personnel Etude des prêts et avances Contrôle sur le terrain de l’utilisation des prêts immobiliers et amélioration de l’habitat des AES

- 17. Présentation de la structure et généralité sur la sécurité des réseaux 17 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Toute étude concernant le personnel Rapport avec l’inspection du travail Rapport avec les délégués du personnel Du contentieux Des relations avec le FISC Etudes demandées par la Direction Ventilation du courrier Opérations diverses 11.Service du marché monétaire Il est chargé de : Réception et ventilation du courrier Supervision, organisation et contrôle de toutes les activités du service Gestion du refinancement maximum accordé par le conseil d’administration Evaluation des besoins hebdomadaires en liquidités des banques Préparation et lancement des appels d’offres à soumettre au Directeur national Dépouillement des offres et télex de réponses aux banques soumissionnaires Vérification systématique du calcul des intérêts portés sur les billets globaux de mobilisation par les banques Calcul quotidien du Taux Interbancaire Moyen Pondéré (TIMP) Contrôle des effets en portefeuille en fin de mois Contrôle périodique de vraisemblance du portefeuille dans les banques Elaboration du rapport hebdomadaire des opérations du Marché Monétaire et transmission aux Services Centraux et aux centres Confection du calendrier manuel du lancement des appels d’offres Suivi des opérations avec le trésor Elaboration de la note trimestrielle sur les activités du marché monétaire destiné au comité monétaire national Elaboration des notes diverses à soumettre à la direction et aux services centraux Relations avec le service du marché monétaire des services centraux et des centres. 12.Service crédit et centrale des risques Il est chargé de : L’organisation, de la coordination et du contrôle du service L’instruction des dossiers ou élaboration des notes à soumettre aux instances de décision (Directeur national, Gouverneur, Comité Monétaire et Conseil d’Administration) Relations avec les établissements de crédit et autres clients de la banque Réalisation des travaux post-comité (procès-verbal des réunions, communiqué de presse, télex des décisions et propositions de décision du comité, rapport d’activité) Tous autres travaux pouvant lui être confiés par le Directeur National

- 18. Présentation de la structure et généralité sur la sécurité des réseaux 18 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 13.Service de la comptabilité et du contrôle budgétaire Il est chargé de : Organisation du service et attribution des taches aux agents Ventilation du courrier reçu dans le service Contrôle et signature des pièces et documents comptables initiés dans le service Contrôle et validation des pièces comptables reçues dans le service Contrôle des bons de virement Visas des chèques de retrait Suivi de la marge de tirage du trésor Correspondance intérieure et extérieure Dernier contrôle des journées comptables et des documents produit périodiquement Suivi des dossiers spécifiques (TRESOR, BIRD, FMI, STABEX, etc.) Suivi des opérations avec les correspondants et titulaires de comptes Suivi des opérations avec les services centraux, la Direction Nationale et les autres centres Rapports avec les autres services dans l’exécution des travaux de la comptabilité et du contrôle budgétaire Accueil et information des titulaires des comptes Contrôle budgétaire Gestion du stock des chéquiers et carnets de bons de virement BEAC Suivi des recueils des signatures accréditées Formation et suivi des AES stagiaires Formation et mise en train des agents affectés dans le service Interventions diverses dans le service Toutes autres tâches spécifiques à lui confiées par la Direction 14.Service de l’émission monétaire Il est chargé de : Gestion du service de l’émission monétaire et des mouvements de fonds Gestion et notation du personnel de service 15.Service gestion Il est chargé de : Contact avec les fournisseurs Etude des propositions des fournisseurs de matériel, mobilier et services Elaboration du budget pour le centre de Yaoundé Engagement des dépenses budgétaires et suivi de leur règlement Centralisation et suivi de budgets des centres

- 19. Présentation de la structure et généralité sur la sécurité des réseaux 19 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Suivi de tout problème budgétaire concernant la Direction Nationale Suivi de tout problème relatif aux équipements des centres 16.Service de la réglementation et du contrôle bancaire chargé du secrétariat général du conseil national du crédit Il est chargé de : Réglementation et contrôle des banques Conseil national du crédit 17.Service informatique Il est chargé de : L’administration : gestion du réseau, c'est-à-dire de gérer les comptes et les machines d'un réseau informatique de La BEAC. Cela peut concerner notamment des concentrateurs, commutateurs, routeurs, modems, pare-feu, proxy, connectivité Internet, La planification : mise en place des moyens pour prévoir l'évolution de la demande en raccordement d'abonnés, le volume du trafic induit par catégorie d'abonnés, les équipements nécessaires à son acheminement dans des conditions de sécurité et avec une qualité de services définis par la politique mise en place . La sécurité : garantie que l'ensemble des machines du réseau fonctionnent de façon optimale et que les utilisateurs des dites machines possèdent uniquement les droits qui leur ont été octroyés. Il peut s'agir : d'empêcher des personnes non autorisées d'agir sur le système de façon malveillante d'empêcher les utilisateurs d'effectuer des opérations involontaires capables de nuire au système de sécuriser les données en prévoyant les pannes de garantir la non-interruption d'un service VI. Architecture du réseau 1. Equipements salle réseau - un serveur de messagerie : Novell - un serveur de production (applications) :sysco, beac, p.p.p, credit,marché monétaire, bdp, gendata. - Un firewall logiciel et un physique - Un serveur proxy - Un serveur base de données et de stockage - Un serveur d’antivirus

- 20. Présentation de la structure et généralité sur la sécurité des réseaux 20 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Salle télécommunication - Vsat - Boucle locale radio - Fibre optique autres - Une baie de brassage permettant d’interconnecter les Switchs situés à différents niveau de l’immeuble. - De nombreux Switch permettant de connecter les postes utilisateurs. - De nombreux postes clients (ordinateur de bureau) situes a différents étages. - Des postes téléphoniques permettant une communication permanente entre les utilisateurs. - Des imprimantes, photocopieurs, scanners, etc. Il est à noter que la BEAC possède un fournisseur d’accès internet (FAI) qui est CAMTEL par fibre optique.

- 21. Présentation de la structure et généralité sur la sécurité des réseaux 21 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Figure 1 : architecture réseau de la BEAC

- 22. Présentation de la structure et généralité sur la sécurité des réseaux 22 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Conclusion Somme toute, après cette phase d’insertion portant sur l’insertion de l’étudiant en entreprise ; nous avons succinctement pris connaissance et présenter la structure en elle-même en ce qui concerne son historique, ses différents services, son implantation, et enfin son architecture réseau. Suite à cette prise en main nous avons fait ressortir certaines limites De ce fait nous poursuivrons avec la phase de travail proprement dit où nous devrons faire des recherches par rapport à notre thème, qui est la mise en place de Symantec Endpoint et la mise en place d’un serveur freeradus effectuer une simulation sous GNS3, rédiger un rapport de stage et enfin une présentation PowerPoint.

- 23. Présentation de la structure et généralité sur la sécurité des réseaux 23 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Chapitre II : Généralités sur la sécurité des réseaux

- 24. Présentation de la structure et généralité sur la sécurité des réseaux 24 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 1. Introduction L’apparition du concept de réseau informatique fut vers les années 1980. A la base, il s’agissait de réseaux locaux (LAN) à 10 Mbits/s, ce qui représentait le haut débit pour cette époque, puis la vitesse a évoluée pour dépasser le gigabit par seconde. Les premiers protocoles alors utilisés sur ces réseaux souvent Ethernet et Token Ring étaient non routables tels que Netbeui ou IPX. Puis ces réseaux ont évolué vers des tailles plus conséquentes (MAN ou WAN), en persistant souvent à utiliser des protocoles non routables ou en utilisant les premiers protocoles bureautiques routables comme IPX/SPX. A cette époque, la sécurité des réseaux informatiques n’était pas une véritable préoccupation pour tout un chacun car le piratage sévissait principalement sur les réseaux téléphoniques. Avec l’avènement du réseau Internet est arrivée la vulgarisation de l’informatique vers le grand public. Il devint alors possible pour tous d’accéder à Internet et à la masse d’informations qu’il contient. Ce fut aussi l’apparition du protocole de routage qui est maintenant le plus utilisé tant sur Internet qu’au sein des réseaux privés d’entreprises ou de particuliers : TCP/IP. Suite à l’ouverture d’Internet au monde, les entreprises ont été contraintes de se connecter à ce réseau pour profiter de cette vitrine mondiale. Malheureusement, si Internet a apporté une formidable révolution de l’informatique et de la circulation mondiale de l’information, il a également mis à la disposition de personnes mal intentionnées de nouveaux moyens d’accéder illégalement à des données privées. Qu’elles soient au sein de l’entreprise ou chez un particulier, et ceci avec un risque bien moindre puisque sans intrusion physique. En effet, il est nécessaire pour l’entreprise d’être connectée à Internet afin d’exploiter ses mines d’informations. Par conséquent, il devient possible pour quiconque sur Internet d’accéder aux ressources de l’entreprise si elle n’a pas mis en place de protections appropriées. D’où la nécessité de mettre en place une bonne politique de sécurité. (1)

- 25. Présentation de la structure et généralité sur la sécurité des réseaux 25 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Terminologie de la sécurité informatique La sécurité informatique utilise un vocabulaire bien défini utilisé dans les articles. De manière à bien comprendre ces articles, il est nécessaire de définir certains termes : Les vulnérabilités : ce sont les failles de sécurité dans un ou plusieurs systèmes. Tout système vu dans sa globalité présente des vulnérabilités, qui peuvent être exploitables ou non. Les attaques (exploits): elles représentent les moyens d'exploiter une vulnérabilité. Il peut y avoir plusieurs attaques pour une même vulnérabilité mais toutes les vulnérabilités ne sont pas exploitables. Les contre-mesures : ce sont les procédures ou techniques permettant de résoudre une vulnérabilité ou de contrer une attaque spécifique. Les menaces : ce sont des adversaires déterminés capables de monter une attaque exploitant une vulnérabilité. 2. Vulnérabilités et attaques Toute machine connectée à un réseau informatique est potentiellement vulnérable à une attaque. Sur internet des attaques ont lieu en permanence, on dénombre plusieurs attaques par minute sur chaque machine connectée. Ces attaques sont pour la plupart lancées automatiquement à partir de machines infectées (par des virus, chevaux de Troie, vers, etc.), à l'insu de leur propriétaire. Plus rarement il s'agit de l'action de pirates informatiques. Afin de contrer ces attaques il est indispensable de connaître les principaux types afin de mettre en œuvre des dispositions préventives. Les motivations des attaques peuvent être de différentes sortes : Obtenir un accès au système ; Voler des informations, tels que des secrets industriels ou des propriétés intellectuelles ; Glaner des informations personnelles sur un utilisateur ; Récupérer des données bancaires ;

- 26. Présentation de la structure et généralité sur la sécurité des réseaux 26 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A S'informer sur l'organisation (entreprise de l'utilisateur, etc.) ; Troubler le bon fonctionnement d'un service ; Utiliser le système de l'utilisateur comme « rebond » pour une attaque ; Utiliser les ressources du système de l'utilisateur, notamment lorsque le réseau sur lequel il est situé possède une bande passante élevée. 2.1. Les vulnérabilités Une vulnérabilité ou faille est une faiblesse dans un système informatique, permettant à un attaquant de porter atteinte à l'intégrité de ce système, c'est-à-dire à son fonctionnement normal, à la confidentialité et l'intégrité des données qu'il contient. Ces vulnérabilités sont la conséquence de faiblesses dans la conception, la mise en œuvre ou l'utilisation d'un composant matériel ou logiciel du système, mais il s'agit généralement de l'exploitation de bugs logiciels. Ces dysfonctionnements logiciels sont en général corrigés à mesure de leurs découvertes, c'est pourquoi il est important de maintenir les logiciels à jour avec les correctifs fournis par les éditeurs de logiciels. Les différents types de vulnérabilités sont (2): a. Les vulnérabilités au niveau organisationnel (Management) Elles se traduisent par l'absence d'une gestion correcte d'un système informatique peut rapidement conduire à sa compromission (ressources jugées critiques internes à l'organisation). En effet, c'est au niveau de la gestion des solutions que doivent être définies les règles d'utilisation et d'implémentation de ces dernières. C'est également à ce niveau que doivent être mis en place les contrôles permettant de veiller au respect des règlements. La création et la distribution des procédures régissant le bon fonctionnement de la solution sont aussi régies à ce niveau. b. Les vulnérabilités au niveau physique Cette famille comprend toutes les vulnérabilités liées aux évènements imprévisibles comme les pannes, les accidents ou encore les atteintes intentionnelles aux matériels. C'est en réponse à cette famille de vulnérabilités que l'on analysera toutes les caractéristiques physiques des salles et équipements informatiques et que l'on parlera également de «Plan de Continuité ».

- 27. Présentation de la structure et généralité sur la sécurité des réseaux 27 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A c. Les vulnérabilités au niveau technologique Cette famille de vulnérabilités est de loin la plus mouvante, en effet, elle comprend toutes les vulnérabilités liées à l'utilisation de technologies ou solution (hardware, software). Un grand nombre de personnes sont actives dans la recherche des vulnérabilités et ainsi de nouvelles failles apparaissent quotidiennement. À cette famille de vulnérabilité appartiennent aussi toutes les failles liées aux problèmes d'interopérabilités, aux nécessités de migration et à l'introduction de nouveaux produits. Compte tenu de ces différentes vulnérabilités nous allons souligner ci-dessous les types d’attaques ouvertes à un réseau informatique. 2.2. Les attaques Une attaque est l'exploitation d'une faille d'un système informatique (système d'exploitation, logiciel ou bien même de l'utilisateur) à des fins non connues par l'exploitant du système et généralement préjudiciable. Les types d’attaques sont : Attaques passives/actives Attaques internes/externes Nous retenons dans la littérature les catégories suivantes: (3) a. Les attaques Accès Le sniff de trafic consiste à récupérer tout ce qui transite sur le domaine de collision ou l'on se trouve même si le trafic n'est pas adressé à la machine exécutant le sniffer. Cette technique est souvent utilisée pour récupérer les mots de passes transitant en clair sur le réseau (telnet, http,...) mais elle peut être aussi utilisée de manière plus avancée pour établir le profil des machines (système d'exploitation, services actifs, versions de certains logiciels,...). Le sniff de trafic est aussi un excellent moyen d'apprendre comment fonctionnent les réseaux car vous pouvez observer tous les protocoles. C'est donc un allié indispensable pour observer et comprendre ou même vérifier qu'un protocole est correctement implémenté. Ces techniques sont aussi très utiles pour vérifier en temps réel la sécurité de

- 28. Présentation de la structure et généralité sur la sécurité des réseaux 28 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A votre réseau car toute attaque sera visible directement, les IDS sont basés sur des sniffeurs avec des filtres précis afin de détecter et bloquer les attaques. (3) Figure 2: Sniffing sur un réseau On peut avoir 3 formes : L’écoute ou Sniffing (attaque passive) Consiste à prendre connaissance d’informations privées qui transitent un reseau, sans pour autant les altérer et sans se faire connaître afin de les exploiter pour des fins illégales ou compromettantes. E x d’ outils : Snoop, Esniff, TCPDUMP, WINDUMP, PacketBoy et LinSniff. L’analyse (attaque active) Permet au pirate de déchiffrer le contenu des flux d’information transitant afin d’en tirer des informations confidentielles. L’interception ou Man in the middle L’attaquant insère son système d’écoute sur le parcours de transmission du message, l’intercepte, puis décide de le laisser continuer vers sa destination ou non. Le trafic peut être dirigé vers le système de l’attaquant et non vers sa destination réelle. Il peut toutefois empêcher les messages transitant d’arriver à leur destination car l’expéditeur peut ne jamais se rendre compte qu’il ne communique pas ave la destination réelle.

- 29. Présentation de la structure et généralité sur la sécurité des réseaux 29 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A b. Les attaques de modification Cette forme d’attaque permet de récupérer des informations transitant, puis effectuer une modification du contenu des messages, insertion de fausses informations ou suppression des messages pour empêcher l’acheminement de l’information à destination. Ceci sous forme de virus. c. Les attaques de Rejeu (Replay) Lors d’une attaque de rejeu, l’attaquant enregistre les échanges d’une session, puis rejoue la totalité, ou une partie de la session dans un temps ultérieur. Les messages rejoués vont écraser les messages originaux et pourraient être renvoyés soit au destinataire de la session attaquée, soit à un autre destinataire. Les attaques de rejeu sont essentiellement œuvrées pour compromettre une transaction électronique en modifiant dans les messages renvoyés les montants de transaction. d. Usurpation ou Spoofing Cette technique permet à une machine d’être identifiée, ou authentifiée, auprès d’une autre comme étant une source habilitée. Nous distinguons généralement 3 types : Usurpation ou Spoofing IP : La technique de l'usurpation d'adresse IP peut permettre à un pirate de faire passer des paquets sur un réseau sans que ceux-ci ne soient interceptés par le système de filtrage de paquets (pare-feu). En effet, un système pare-feu (en anglais firewall) fonctionne la plupart du temps grâce à des règles de filtrage indiquant les adresses IP autorisées à communiquer avec les machines internes au réseau. Figure 3 : Spoofing IP

- 30. Présentation de la structure et généralité sur la sécurité des réseaux 30 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Ainsi, un paquet spoofé avec l'adresse IP d'une machine interne semblera provenir du réseau interne et sera relayé à la machine cible, tandis qu'un paquet contenant une adresse IP externe sera automatiquement rejeté par le pare-feu. Cependant, le protocole TCP (protocole assurant principalement le transport fiable de données sur Internet) repose sur des liens d'authentification et d'approbation entre les machines d'un réseau, ce qui signifie que pour accepter le paquet, le destinataire doit auparavant accuser réception auprès de l'émetteur, ce dernier devant à nouveau accuser réception de l'accusé de réception. Usurpation ou Spoofing ARP : L’ARP spoofing, ou ARP poisoning, est une technique utilisée en informatique pour attaquer tout réseau local utilisant le protocole de résolution d’adresse ARP, les cas les plus répandus étant les réseaux Ethernet et Wi-Fi. Cette technique peut permettre à l’attaquant de détourner des flux de communication transitant sur un réseau local commuté, lui permettant de les écouter, de les corrompre, mais aussi d’usurper une adresse IP ou de bloquer du trafic. Figure 4: Spoofing ARP Usurpation ou Spoofing DNS : Le spoofing DNS consiste en la modification des tables des correspondances noms_d’hôtes/adresses_IP dans le serveur de noms. Ainsi, lorsqu’un client émet une requête, il reçoit l’adresse IP de la machine de l’attaquant. e. Les attaques de déni de service (Deny of service, Dos) Permettent de rendre indisponibles les ressources d’un système aux utilisateurs légitimes.

- 31. Présentation de la structure et généralité sur la sécurité des réseaux 31 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A DoS ne permet généralement pas à l’attaquant de prendre connaissance de l’information, ni de la modifier. L’attaque DoS la plus classique consiste d’envoyer une quantité excessive de données sur le réseau d’un serveur ou d’une site et de saturer par conséquent les communications vers ce site ou serveur. Exemple: Envoi d'un paquet IP à une machine avec : Adresse IP source = adresse IP destination & Port source = Port destination Attaque Land Figure 5: Exemple d’attaque Spoofing DNS Voici les différents types d'attaques DOS auxquelles nous allons nous intéresser : (4) SYN flood : Cette attaque consiste à envoyer une multitude de demandes de connexions TCP afin de monopoliser les ressources d'un serveur. UDP flood : L'UDP flood consiste en une multitude de requêtes UDP envoyées sur un serveur (les paquets UDP sont prioritaires sur les paquets TCP) afin de saturer celui-ci. Fragment Packet : Le pirate va s'attaquer à la fragmentation de la pile TCP/IP en plaçant des informations de décalage (offsets) erronées empêchant la réassemblage des paquets. Ping of Death : Le Ping of Death consiste à envoyer un ping supérieur à 65535 octets (taille maximale) provoquant un crash système. Smurf Attack : Le smurf repose sur l'envoi d'un maximum de ping (protocole ICMP) à un réseau en broadcast. La cible se fera alors inondée de "réponses ping" par l'ensemble des machines du réseau saturant complètement sa bande passante. DDOS : Le pirate envoie des paquets ayant la même adresse IP (et port) au niveau de son adresse source et de son adresse destination.

- 32. Présentation de la structure et généralité sur la sécurité des réseaux 32 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Mail Bombing : Cette attaque permet l'envoi massif d'e-mails à un destinataire pour saturer le serveur mail. f. Les attaques applicatives Les attaques applicatives se basent sur des failles dans les programmes utilisés, ou encore des erreurs de configuration. Toutefois, il est possible de classifier quelques de ces attaques selon leur provenance. Les problèmes de configurations Il est très rare que les administrateurs réseaux configurent correctement un programme car en général ils utilisent les configurations par défaut. Ceci peut entrainer l’accès à des fichiers importants ou même mettre en jeu l’intégrité du système d’exploitation. Les bugs Ils sont liés à un problème dans le code source, ils peuvent amener à l’exploitation des failles. On ne peut toutefois rien faire contre ce type de problèmes, si ce n’est attendre un correctif de la part du développeur. Les scripts Ils s’exécutent sur un serveur et renvoie un résultat au client. Cependant, lorsqu’ils sont dynamiques, des failles peuvent apparaître si les entrées ne sont pas correctement contrôlées. L’exemple classique est l’exploitation de fichier à distance, tel que l’affichage du fichier mot de passe de système en remontant l’arborescence depuis le répertoire web. Les injections SQL Tout comme les attaques de script, les injections SQL profitent de paramètres d’entrée non vérifiés. Comme leur nom l’indique, le but des injections SQL est d’injecter du code SQL dans une requête de base de données. Ainsi, il est possible de récupérer des informations se trouvant dans la base (exemple : des mots de passe) ou encore de détruire des données. Nous avons un tableau récapitulatif de quelques objectifs des attaques ainsi que leurs méthodes possibles et exemples dans Annexes.

- 33. Présentation de la structure et généralité sur la sécurité des réseaux 33 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 3. Méthodologie d’attaque Les hackers ayant l'intention de s'introduire dans les systèmes informatiques recherchent dans un premier temps des failles, c'est-à-dire des vulnérabilités nuisibles à la sécurité du système, dans les protocoles, les systèmes d’exploitation, les applications ou même le personnel d'une organisation. Pour pouvoir mettre en œuvre un exploit, la première étape du hacker consiste à récupérer le maximum d'informations sur l'architecture du réseau et sur les systèmes d’exploitation et applications fonctionnant sur celui-ci. La plupart des attaques sont l'œuvre d’un script essayant bêtement des exploits trouvés sur internet, sans aucune connaissance du système, ni des risques liés à leur acte. Une fois que le hacker a établi une cartographie du système, il est en mesure de mettre en application des exploits relatifs aux versions des applications qu'il a recensées. Un premier accès à une machine lui permettra d'étendre son action afin de récupérer d'autres informations, et éventuellement d'étendre ses privilèges sur la machine. Lorsqu'un accès administrateur (le terme anglais root est généralement utilisé) est obtenu, on parle alors de compromission de la machine (ou plus exactement en anglais root compromise), car les fichiers systèmes sont susceptibles d'avoir été modifiés. Le hacker possède alors le plus haut niveau de droit sur la machine. S'il s'agit d'un pirate, la dernière étape consiste à effacer ses traces, afin d'éviter tout soupçon de la part de l'administrateur du réseau compromis et de telle manière à pouvoir garder le plus longtemps possible le contrôle des machines compromises. Le schéma suivant récapitule la méthodologie complète : (5) Figure 6: Méthodologie d’attaques

- 34. Présentation de la structure et généralité sur la sécurité des réseaux 34 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 4. Services de sécurité et mécanismes Pour remédier aux failles et pour contrer les attaques, la sécurité informatique se base sur un certain nombre de services qui permettent de mettre en place une réponse appropriée à chaque menace. A ce niveau, aucune technique n'est encore envisagée, il ne s'agit que d'un niveau d'abstraction visant à obtenir une granularité minimale pour déployer une politique de sécurité de façon optimale. Décrivons les principaux services de sécurité : (6) 4.1. Confidentialité des données C’est le fait de s'assurer que l'information n'est seulement accessible qu'à ceux dont l'accès est autorisé. Le mécanisme mis en œuvre est : La cryptographie (chiffrement/déchiffrement) : Pour étudier des méthodes permettant la transmission de données confidentielles. Dans le chiffrement symétrique, une même clé est partagée entre l'émetteur et le récepteur. Cette clé dite symétrique est utilisée par l'émetteur pour chiffrer le message te par le récepteur pour le déchiffrer en utilisant un algorithme de chiffrement symétrique. Le schéma ci-dessous illustre ce mécanisme. Figure 7: Schéma de chiffrement symétrique 4.2. Authenticité C'est la propriété qui permet de vérifier que la source de données est bien l'identité prétendue. Le mécanisme le plus utilisé ici est le MAC (Message Authentication Code) : Pour garantir d'authenticité de l'origine, l'émetteur et le récepteur doivent partager une clé symétrique. Cette clé sera utilisée par l'émetteur pour calculer un MAC sur le message à envoyer. Ce MAC est la preuve d'authenticité qui accompagnera le message.

- 35. Présentation de la structure et généralité sur la sécurité des réseaux 35 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Le récepteur utilisera la même clé secrète pour calculer le MAC de nouveau sur le message reçus. Le MAC nouvellement calculé sera comparé au MAC accompagnant le message. Si les deux valeurs sont égales alors le message et l'origine sont authentiques, sinon, soit le message ou l'origine n'est pas authentique. Voir figure ci- dessous : Figure 8: Authenticité avec le MAC (Message Authenfication Code) 4.3. Non-répudiation de l'origine La non répudiation de l'origine assure que l'émetteur du message ne pourra pas nier avoir émis le message dans le futur. Ici nous avons le mécanisme se signature numérique. Son fonctionnement est décrit ci-dessous L'émetteur du message génère sa paire de clés (publique, privée). Il diffuse sa clé publique et maintient sa clé privée secrète. Pour signer un document l'émetteur commence par calculer le code hachage du document puis signe ce code de hachage avec sa clé privée. Le résultat de cette dernière opération (chiffrement avec clé privée dans le cas de RSA) est la signature digitale qui accompagnera le document. Quand le récepteur reçoit le message et la signature digitale, il recalcule le code de hachage, déchiffre la signature avec la clé publique de l'émetteur et compare les deux codes de hachages. Si les deux codes sont similaires alors la signature est valide. L'émetteur ne pourra pas nier dans le futur avoir émis le message puisque y a que lui qui peut générer la signature digitale avec sa clé privée secrète.

- 36. Présentation de la structure et généralité sur la sécurité des réseaux 36 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Figure 9: Mécanisme de non-répudiation avec fonction de hachage 4.4. Intégrité de données C'est la propriété qui permet de vérifier qu'une donnée n'a pas été modifiée par une entité tierce (accidentellement ou intentionnellement). Une fonction de hachage (associe à une chaîne binaire (de longueur variable) une chaîne de longueur fixe) est typiquement utilisée pour vérifier l'intégrité de données. Initialement le code de hachage du document numérique est calculé et stocké dans un endroit sûr. Ultérieurement ce code est recalculé et comparé à celui qui a été stocké. Si les deux valeurs sont égales alors le document n'a pas été modifié. Sinon, le document a subit une modification. La figure ci-contre illustre comment utiliser une fonction de hachage pour vérifier l'intégrité d'un document numérique. Figure 10: Mécanisme d’intégrité de donnée avec fonction de hachage

- 37. Présentation de la structure et généralité sur la sécurité des réseaux 37 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 4.5. Contrôle d’accès Ce mécanisme permet de vérifier que chaque entité n'accède qu'aux services et informations pour lesquelles elle est autorisée. Ici nous retenons deux principaux mécanismes : Authentification : Permet de contrôler les utilisateurs pour leurs donner ou refuser l’accès aux ressources (voir paragraphe serveur d’authentification). Filtrage : Pour contrôler les flux de paquets, ceci en utilisant un firewall. 5. Conclusion Nous pouvons dire que les systèmes opérants en réseaux sont ouverts à plusieurs problèmes de sécurité et sollicite quelques services selon le domaine de travail. Afin d’assurer ce processus on se doit de mettre une politique de sécurité.

- 38. Politiques de sécurité (outils à mettre en place) 38 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Chapitre III : Politiques de sécurité (Outils à mettre en place)

- 39. Politiques de sécurité (outils à mettre en place) 39 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 1. Introduction Afin de développer une politique de sécurité de l'information, il faut s'appuyer sur des normes (La norme ISO/CEI 17799 est une norme internationale concernant la sécurité de l'information, publiée en décembre 2000 par l'ISO dont le titre est Code de bonnes pratiques pour la gestion de la sécurité d'information) et méthodes. Cette tâche est généralement la première mission qu'un RSSI doit réaliser en s'appuyant sur des normes et méthodes reconnues selon la complexité du système d’information. Dans notre cas nous allons nous intéresser a quelques méthodes. 2. VLAN (Virtual LAN) C’est un réseau informatique logique indépendant utilisant la technologie Ethernet pour les intérêts suivants : Améliorer la gestion du réseau. Optimiser la bande passante. Séparer les flux. Segmentation : réduire la taille d'un domaine de broadcast. Sécurité : permet de créer un ensemble logique isolé pour améliorer la sécurité. Le seul moyen pour communiquer entre des machines appartenant à des VLAN différents est alors de passer par un ou plusieurs routeurs. Il existe 3 types différents de VLAN qui sont les suivants : (7) VLAN de niveau 1 (ou VLAN par port) : Il faut ici inclure les ports du commutateur qui appartiendront à tel ou tel VLAN. Cela permet entre autres de pouvoir distinguer physiquement quels ports appartiennent à quels VLAN.

- 40. Politiques de sécurité (outils à mettre en place) 40 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Figure 11: VLAN par port VLAN de niveau 2 (ou VLAN par adresse MAC) : Ici l'on indique directement les adresses MAC des cartes réseaux contenues dans les machines que l'on souhaite voir appartenir à un VLAN, cette solution est plus souple que les VLAN de niveau 1, car peu importe le port sur lequel la machine sera connectée, cette dernière fera partie du VLAN dans lequel son adresse MAC sera configurée. Figure 12: VLAN par adresse MAC VLAN de niveau 3 (ou VLAN par adresse IP) : Même principe que pour les VLAN de niveau 2 sauf que l'on indique les adresses IP (ou une plage d'IP) qui appartiendront à tel ou tel VLAN. Remarque : Pour déployer des VLAN cela sous-entend que le commutateur utilisé soit gérable et qu'il gère les VLAN du niveau désiré, à savoir également que plus le niveau de VLAN est élevé, plus le commutateur sera cher à l'achat.

- 41. Politiques de sécurité (outils à mettre en place) 41 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 3. Le NAT (Network Address Translation) Le NAT est un mécanisme que possède certains routeurs afin de faire correspondre une seule adresse externe publique visible sur Internet à toutes les adresses d'un réseau privé, et pallie ainsi l'épuisement des adresses IPv4. Donc il permet de diminuer significativement le nombre d'adresses IP uniques utilisées. Les deux schémas ci-dessous représentent respectivement des modèles de réseaux avec le NAT et sans le NAT : (8) Figure 12: Exemple de Réseaux sans le NAT Figure 13: Exemple de Réseaux avec le NAT 4. Antivirus Les antivirus sont des logiciels conçus pour identifier, neutraliser et éliminer des logiciels malveillants (dont les virus ne sont qu'un exemple). Ceux-ci peuvent se baser sur l'exploitation de failles de sécurité. Mais il peut également s'agir de programmes modifiant ou supprimant des fichiers, que ce soit des documents de l'utilisateur de l'ordinateur infecté, ou des fichiers nécessaires au bon fonctionnement de l'ordinateur.

- 42. Politiques de sécurité (outils à mettre en place) 42 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 5. Les firewalls (pare-feu) Le firewall est un mécanisme très utilisé aujourd’hui pour avoir un véritable contrôle sur le trafic du réseau de l'entreprise. Il permet d'analyser, de sécuriser et de gérer le trafic réseau, et ainsi d'utiliser le réseau de la façon pour laquelle il a été prévu et sans l'encombrer avec des activités inutiles, et d'empêcher une personne sans autorisation d'accéder à ce réseau de données. Son architecture est illustrée par le schéma ci-dessous : (9) Figure 14: Principe de Firewall On distingue plusieurs types de firewall que nous présenterions dans le tableau ci-dessous avec leurs avantages et inconvénients : Type de Firewall Avantages Inconvénients Les firewall bridge Impossible de l'éviter (les paquets passeront par ses interfaces) Peu coûteux Possibilité de le contourner Configuration souvent contraignante Les fonctionnalités présentes sont très basiques Les firewalls matériels Intégré au matériel réseau Administration relativement simple Bon niveau de sécurité Dépendant du constructeur pour les mises à jour Souvent peu flexibles

- 43. Politiques de sécurité (outils à mettre en place) 43 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Les firewalls logiciels Sécurité en bout de chaîne (le poste client) Personnalisable assez facilement Difficiles a départager de par leur nombre énorme Nécessite une administration système supplémentaire Tableau 1 : Etude comparative entre les types de firewalls Nous pouvons dire qu’afin de garantir un niveau de protection maximal, il est nécessaire d'administrer le pare-feu et notamment de surveiller son journal d'activité afin d'être en mesure de détecter les tentatives d'intrusion et les anomalies. 6. La mise en place d’IDS/IPS Un système de détection d'intrusion (ou IDS : Intrusion Détection System) est un mécanisme destiné à repérer des activités anormales ou suspectes sur un réseau. Il existe trois grandes familles distinctes d’IDS : (10) Les NIDS (Network Based Intrusion Détection System), qui surveillent l'état de la sécurité au niveau du réseau (exemple de NIDS SNORT). Les HIDS (HostBased Intrusion Détection System), qui surveillent l'état de la sécurité au niveau des hôtes. Les IDS hybrides, qui utilisent les NIDS et HIDS pour avoir des alertes plus pertinentes. Les HIDS sont particulièrement efficaces pour déterminer si un hôte est contaminé et les NIDS permettent de surveiller l’ensemble d’un réseau contrairement à un HIDS qui est restreint à un hôte. Un système de prévention d’intrusion (ou IPS : Intrusion Prevention System) est un IDS actif, il détecte un balayage automatisé, l'IPS peut bloquer les ports automatiquement. Les IPS peuvent donc parer les attaques connues et inconnues. Comme les IDS, ils ne

- 44. Politiques de sécurité (outils à mettre en place) 44 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A sont pas fiables à 100% et risquent même en cas de faux positif de bloquer du trafic légitime. 7. Serveur d’authentification La mise en place d’un serveur d’authentification permet de donner aux employés d’une entreprise les droits d’accès aux ressources que ce soit en interne ou en externe afin de garantir la sécurité des données. Le protocole utilisé dans ce mécanisme est le 802.1x. Figure 15: Mécanisme du serveur d’authentification Un exemple de serveur d’authentification : RADUIS 8. VPN (Virtual Private Network) C’est un réseau prive public vu comme une extension des réseaux locaux qui préserve la sécurité logique que l'on peut avoir à l'intérieur d'un réseau local. Il correspond en fait à une interconnexion de réseaux locaux via une technique de « tunnel ». On parle de VPN lorsqu'un organisme interconnecte ses sites via une infrastructure partagée avec d'autres organismes. (11) Il existe deux types de telles infrastructures partagées : Les « publiques » comme Internet Les infrastructures dédiées que mettent en place les opérateurs pour offrir des services de VPN aux entreprises.

- 45. Politiques de sécurité (outils à mettre en place) 45 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Figure 16: Mécanisme de VPN Un VPN repose sur un protocole, appelé protocole de tunnelisation, c'est-à-dire un protocole permettant aux données passant d'une extrémité à l'autre du VPN d'être sécurisées par des algorithmes de cryptographie Quelques protocoles de tunnelisation : IPsec est un protocole de niveau 3, permettant de transporter des données chiffrées pour les réseaux IP. SSL/TLS offre une très bonne solution de tunnelisation. L'avantage de cette solution est d'utiliser un navigateur Web comme client VPN. SSH, initialement connu comme remplacement sécurisé de Telnet, offre la possibilité de tunneliser des connexions de type TCP, permettant d'accéder ainsi de façon sûre à des services offerts sur un réseau protégé, sans créer un réseau privé virtuel au sens plein. 9. Conclusion Nous avons évoqué plusieurs politiques de sécurité par des mécanismes à mettre en place. Cependant l’administrateur oriente ces mécanismes selon les besoins spécifiques de l’entreprise avant de procéder au déploiement. Après avoir fait une étude globale sur la sécurité des réseaux et les types de solutions à mettre en œuvre suivant les besoins spécifiques, nous allons présenter deux chapitres. La première basée sur une solution commerciale que nous avons configurée et mise en place à partir de Windows server 2003. La seconde est une solution que nous mettrons sur une plateforme Open Source pour assurer le mécanisme d’authentification basé sur le serveur radius et le protocole EAP.

- 46. Mise en place des applications 46 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Chapitre IV : Déploiement avec Symantec Endpoint

- 47. Déploiement avec Symantec Endpoint Protection 47 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 1. Présentation de Symantec Endpoint protection Symantec Endpoint protection est un outil qui combine la protection antivirus à la protection contre les menaces avancées pour sécuriser pro activement les ordinateurs contre les menaces connues ou inconnues. Il protège contre les logiciels malveillants tels que les virus, les vers, les chevaux de Troie, les spyware et les logiciels publicitaires. Il assure la protection contre les attaques les plus sophistiquées qui éludent des mesures de sécurité traditionnelle telle que des rootkits, des attaques « zéro day » et les spywares qui mutent. Symantec Endpoint protection permet également de mettre à jour le contrôle des applications et des périphériques. Symantec Endpoint protection fournit à vos terminaux des couches multiples de protection. (12) Composants : Composants Descriptions Symantec Endpoint Protection Manager Symantec Edpoint Protection Manager gère de manière centralisée les ordinateurs clients qui se connectent au réseau de la BEAC. Symantec Edpoint Protection Manager comprend le logiciel suivant : Le logiciel de console coordonne et gère les politiques de sécurité et les ordinateurs clients. Le logiciel serveur fournit une communication protégée à et des ordinateurs clients de la console. Base de données La base de données qui enregistre des politiques de sécurité et des évènements. La base de données est installée sur l’ordinateur qui héberge Symantec Endpoint Protection Manager. Client Symantec Endpoint Protection Le client Symantec Edpoint Protection applique les technologies de protection sur les ordinateurs clients. Il s’exécute sur les serveurs, les ordinateurs de bureau et les ordinateurs portables que vous voulez protéger.

- 48. Déploiement avec Symantec Endpoint Protection 48 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Client Symantec Network Access Control Le client Symantec Network Acces Control applique la protection de conformité du réseau sur les ordinateurs clients en utilisant des vérifications de l’intégrité de l’hôte et des fonctions d’auto-application. Le client est également conçu pour signaler son état de conformité d’intégrité de l’hôte à Symantec Enforcer. Tableau 2 : Composants de Symantec Endpoint 2. Architecture de Symantec Endpoint sur un réseau La figure ci-dessous nous montre comment sont placés les composants de Symantec sur un réseau. Figure 17 : Composants de Symantec 3. Fonctionnalités de Symantec Endpoint Symantec présente plusieurs fonctions mais nous nous sommes intéressés aux plus importantes que nous énumèrerons dans le tableau ci-après : Fonction Description Protection au niveau de Le produit fournit les fonctions suivantes : Analyse d’ordinateur client pour des virus et des menaces de sécurité.

- 49. Déploiement avec Symantec Endpoint Protection 49 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A l’entreprise Détection et réparation des effets des virus, des vers, des chevaux de Troie, des Spyware, des logiciels publicitaires. Analyse des processus pour les anomalies de comportement pour détecter les virus connus et inconnus et les risques de sécurité. Prévention de l’accès des ordinateurs non autorisés aux ordinateurs et réseaux qui se connectent à l’internet. Nettoyage, Suppression et Mise en quarantaine des fichiers infectés. Détection automatique et blocage des attaques réseau. Gestion Les fonctions suivantes sont incluses : Configuration d’origine pour entreprises de toutes tailles. L’unique console fournit une vue du déploiement client entier. Symantec Endpoint Protection Manager cordonne la communication entre la console et le client et la consignation d’évènements. Comptes administrateurs qui permettent d’accéder à la console. Téléchargement de LiveUpdate des dernières définitions de virus et mises à jour de produits. Migration Les fonctions suivantes sont incluses : Paramètres de groupe et de politique pour le logiciel Symantec hérité. Mises à niveau d’ordinateur client à l’aide de l’assistant d’installation client. Application Client Les fonctions suivantes sont incluses : S’assure qu’un ordinateur client est complètement protégé et conforme avant qu’il soit autorisé à se connecter au réseau d’entreprise. Résout les ordinateurs non conformes. Tableau 3 : Fonctions de Symantec Une présentation des couches de protection de Symantec Endpoint protection est établie par le schéma ci-dessous

- 50. Déploiement avec Symantec Endpoint Protection 50 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A Figure 18 : Couches de Symantec Dans le cadre de notre projet nous allons utiliser Symantec pour besoins spécifiques de l’entreprise INSER. Pour cela nous avons choisi de l’installer sur Windows serveur 2003 Edition Standard que nous avons mis en place sur une machine virtuelle VMware. 4. Installation de Symantec Endpoint Protection 4.1. Prérequis Afin de voir les prérequis pour l’installation de Symantec nous avons élaboré un tableau de compatibilité (voir annexe).

- 51. Déploiement avec Symantec Endpoint Protection 51 | R a p p o r t r é d i g é p a r M a n u e l C é d r i c E B O D E M B A L L A 4.2. Installation L’installation de Symantec Endpoint Protection Manager comprend 3 parties : La première partie installe le serveur de gestion et la console. La deuxième partie configure le serveur de gestion et crée la base de données. La troisième partie crée et déploie le logiciel client vers les ordinateurs clients. Vous pouvez déployer le logiciel client pendant l’installation du serveur de gestion ou plus tard. Vous devez déployer le logiciel client sur l’ordinateur qui exécute le serveur de gestion. Chaque partie se compose d’un assistant. Lorsque l’assistant de chaque partie se termine, une invite vous demande si vous voulez continuer avec l’assistant suivant pour installer Symantec Endpoint Protection Manager. - Insérer le disque de produit dans le lecteur et démarrer l’installation. - Dans le volet d’accueil effectuer l’une des opérations suivantes : Figure 19 : Programme d’installation de Symantec Endpoint Pour installer Symantec Endpoint Protection Manager cliquer sur installer Symantec Endpoint Protection Manager.