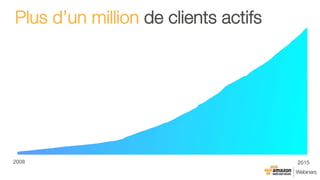

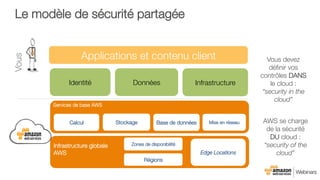

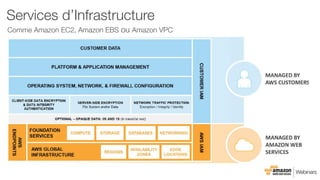

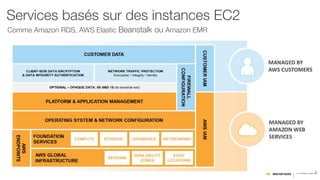

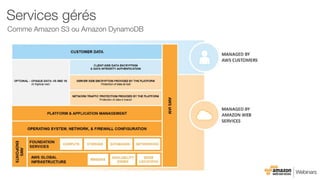

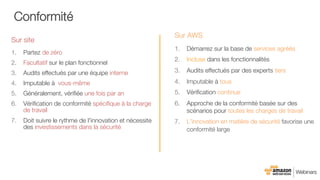

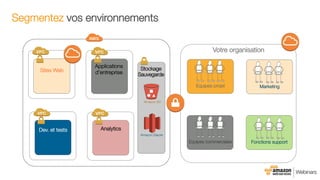

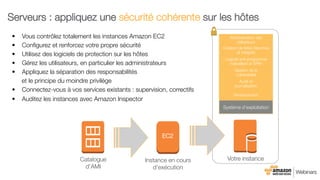

Le document présente le modèle de sécurité d'AWS, soulignant que la sécurité est une priorité absolue avec plus d'un million de clients actifs. AWS offre une combinaison de sécurité dans le cloud et contrôle par le client, avec de nombreux outils et fonctionnalités pour répondre aux exigences de conformité. Il met également en avant l'importance de bonnes pratiques pour gérer la sécurité des environnements AWS.