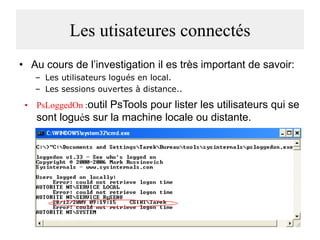

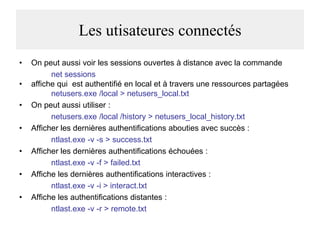

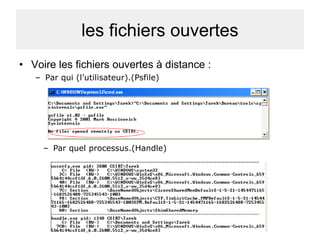

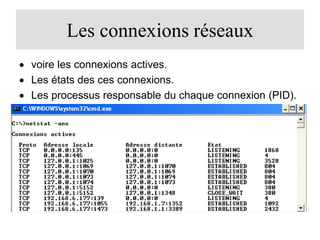

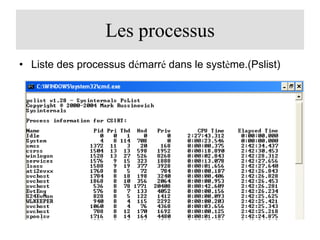

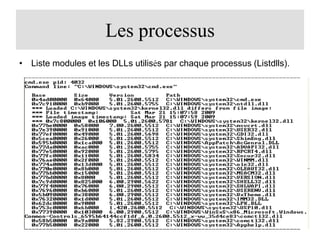

Le document traite de l'analyse des machines Windows compromises, en mettant l'accent sur l'importance de la forensic à chaud pour collecter des données critiques. Il décrit des outils et méthodes pour examiner les utilisateurs connectés, les fichiers ouverts, les processus actifs et les connexions réseau. Enfin, il mentionne l'automatisation des collectes d'informations pour faciliter les investigations.

![les mémoires

• Liste des programmes actuellement chargés en mémoire.(la

commande MEM)

MEM [/PROGRAM | /DEBUG | /CLASSIFY]

/PROGRAM ou /P Affiche un ‚tat des programmes actuellement en mémoire.

/DEBUG ou /D Affiche un état des programmes et pilotes internes, ainsi que d'autres

informations.

/CLASSIFY ou /C Classe les programmes selon l'utilisation de la mémoire. affiche la taille de

chaque programme, un résum‚ de l'occupation mémoire et la liste des blocs disponibles.](https://image.slidesharecdn.com/winforensics-131129062706-phpapp02/85/Windows-Forensics-17-320.jpg)