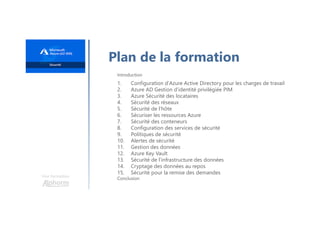

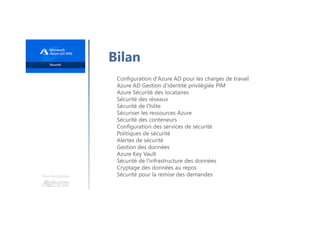

La formation Microsoft Azure Security Technologies (AZ-500) est dirigée par Imade Dakir, un expert en infrastructures cloud avec plus de 20 ans d'expérience. Elle couvre divers aspects de la sécurité dans Azure, y compris la gestion des identités, la protection des ressources et les meilleures pratiques en matière de sécurité. Ce programme est destiné aux ingénieurs de sécurité souhaitant se spécialiser dans la sécurité des plateformes Azure et passer l'examen de certification associé.