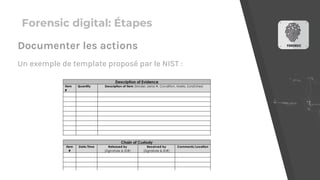

La présentation sur la forensic digitale décrit l'analyse médico-légale des preuves numériques et souligne l'importance des procédures légales pour garantir leur admissibilité en cour. Elle aborde les objectifs, types, cas d'utilisation et outils liés à l'informatique légale, détaillant les étapes de collecte, préservation et analyse des données. Enfin, le document met en lumière la nécessité de documenter chaque action pour maintenir l'intégrité des preuves tout au long du processus.