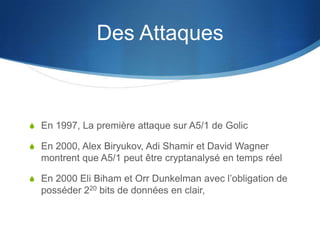

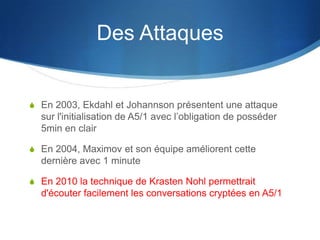

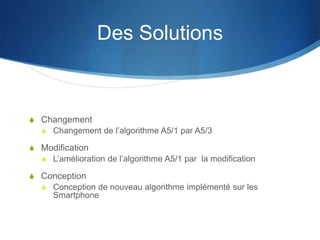

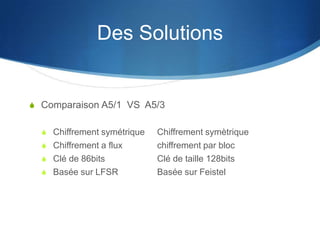

Le document traite de la sécurité du GSM, en se concentrant sur l'historique du réseau mobile et les mécanismes d'authentification et de confidentialité. Il analyse les algorithmes de chiffrement A5/1 et A5/3, ainsi que les attaques qui ont été menées contre eux, tout en proposant des solutions pour améliorer la sécurité. La recherche a été réalisée sous la direction du professeur A. Asimi lors des journées scientifiques sur la sécurité des systèmes informatiques.

![La Sécurité du GSM

S Description de A5/1

S initialisation

S 1. Soit R1=R2=R3=0.

S 2. Pour i=0 à 63

S R1[0] ← R1[0] ⊕ Kc [i];

R2[0] ← R2[0] ⊕ Kc [i];

R3[0] ← R3[0] ⊕ Kc [i];

S Décalage des registres

S 3. Pour i=0 à 21

S R1[0]←F[i]⊕A[i];

R2[0]←F[i]⊕A[i];

R3[0]←F[i]⊕A[i];](https://image.slidesharecdn.com/lasecuritedugsm-130327161710-phpapp01/85/La-securite-du-GSM-9-320.jpg)

![La Sécurité du GSM

S Description de A5/1

S Génération des suites

S 4. Pour i=0 à 99

S R1[i] ← f[i];

R2[i] ← f[i];

R3[i] ← f[i];

S 3. Pour i=0 à 227

S Maj (8,10,10)

S R1[i]←A[i]; Si R1[8] = Maj;

R2[i]←A[i]; Si R2[10] = Maj;

R3[i]←A[i]; Si R3[10] = Maj;](https://image.slidesharecdn.com/lasecuritedugsm-130327161710-phpapp01/85/La-securite-du-GSM-10-320.jpg)