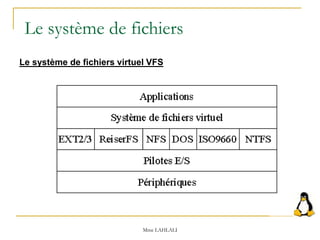

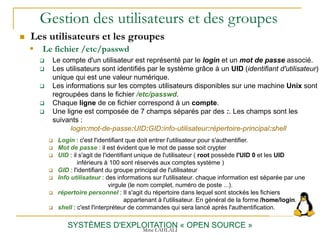

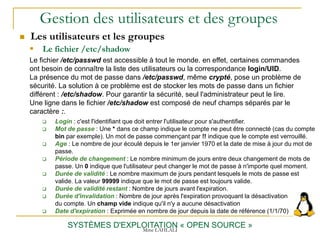

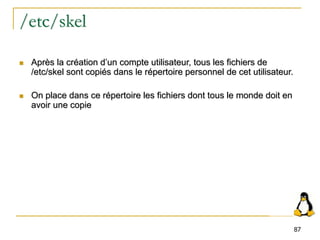

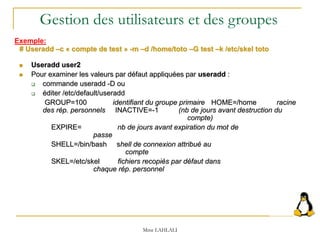

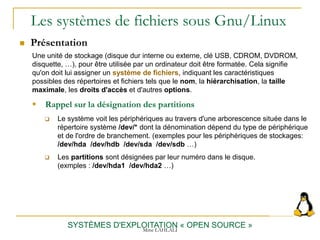

Le document traite des systèmes d'exploitation open source, en particulier GNU/Linux, et couvre l'installation, l'administration, et l'utilisation des commandes de base. Il explique comment adapter les systèmes selon les besoins, gérer les utilisateurs, configurer des imprimantes et sauvegarder des données. De plus, il présente les différents shells ainsi que des commandes essentielles pour interagir avec le système de fichiers et effectuer diverses opérations de gestion de fichiers.

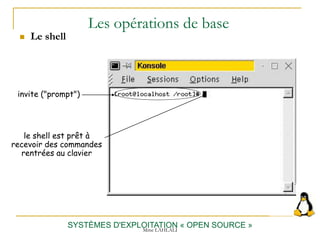

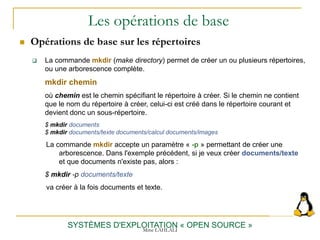

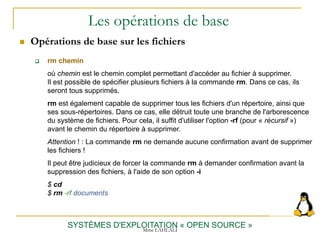

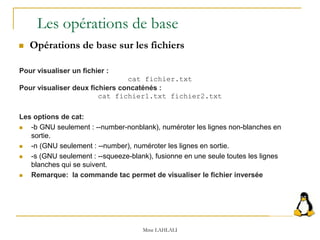

![Les opérations de base

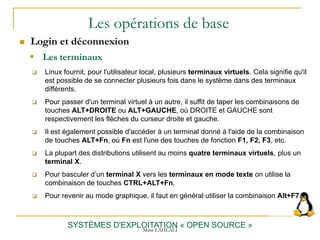

Login et déconnexion

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

L'arrêt du système est une opération qui est du ressort de l'administrateur.

On ne peut donc le réaliser que sous le compte root. Plusieurs commandes

sont disponibles, les plus simples sont données ci-dessous :

halt, qui permet d'arrêter le système.

reboot, qui permet de le redémarrer.

logout

exit

CTRL+d

Ces commandes sont en fait des scripts permettant d'effectuer les opérations

d'arrêt et de redémarrage du système rapidement. Si elles ne sont pas

disponibles sur votre distribution, vous devrez sans doute utiliser la

commande générique suivante :

shutdown [-r] now où l'option -r permet de demander un redémarrage et non

un arrêt simple.

Déconnexion

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-17-320.jpg)

![Les opérations de base

Login et déconnexion

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Afin de pouvoir accéder au terminal, vous devez au préalable vous identifier

grâce à un couple login/mot de passe. En fonction de cela, vous aurez accès

à plus ou moins de programmes sur le système.

Un symbole de l'invite de commande vous permet de déterminer le type de

compte que vous utilisez.

Accès simple utilisateur :

[ user@localhost ~ ] $

Accès root :

[ root@localhost ~ ] #

Si vous êtes en administrateur système la commande par cd ~ vous placera

dans le répertoire /root.

Les terminaux

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-19-320.jpg)

![Les opérations de base

La commande pwd

Affiche le nom du répertoire courant

La commande ls

Affiche les fichiers et sous-répertoire d’un répertoire

Syntaxe : ls [option] [nom_de_répertoire]

Options utils

F: ajout d’une indication de type

l : affiche les principaux attributs des fichiers et répertoires

Type droits liens propriétaire groupe taille date nom

a : affiche les fichiers et répertoires dont le nom commence par un

point.

d : n’affiche pas le contenu du répertoire

R : affichage récursif

Mme LAHLALI

Opérations de base sur les répertoires](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-22-320.jpg)

![Les opérations de base

Opérations de base sur les répertoires

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

cd [chemin]

où chemin est un chemin de répertoire Unix valide.

Ce chemin est constitué des noms des répertoires et sous-répertoires successifs,

séparés par des barres obliques « / ». Si aucun chemin n'est spécifié, cette commande change le

répertoire courant pour le répertoire personnel de l'utilisateur

cd ~ : Vous place dans le répertoire racine de l'utilisateur (souvent

/home/nom_utilisateur)

cd .. : Répertoire parent

cd - : répertoire précèdent

cd / : Répertoire racine

cd rep : Vous place dans le répertoire nommé si celui ci est un répertoire enfant du

répertoire actuel

cd rep1/rep2 : Vous place dans rep2 qui se trouve lui même dans rep1

Exemple :

Vous êtes dans le répertoire /home/autre/essai

pour passer rapidement dans le répertoire sound

qui et lui même dans le répertoire /etc

cd /etc/sound

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-23-320.jpg)

![Les opérations de base

Opérations de base sur les répertoires

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

La commande rmdir (remove directory) supprime un ou plusieurs répertoires. Elle

ne supprime pas une arborescence. Si des fichiers sont encore présents dans le

répertoire, la commande retourne une erreur. Le répertoire ne doit donc contenir ni

fichiers ni répertoires.

rmdir rep1 [rep2] ... [repn]

$ cd documents

$ rmdir texte/perso

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-25-320.jpg)

![Les opérations de base

Opérations de base sur les fichiers

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

La commande cp (copy) copie un ou plusieurs fichiers vers un autre fichier ou vers un

répertoire.

cp fic1 fic2

cp fic1 [fic2 ... ficn] rep1

Dans le premier cas, fic1 est recopié en fic2. Si fic2 existe, il est écrasé sans avertissement (sauf

droit particulier). Dans le second cas, fic1, fic2 et ainsi de suite sont recopiés dans le répertoire rep1.

Les chemins peuvent êtres absolus ou relatifs.

touch :

permet de créer un fichier s'il n'existe pas, et s'il existe de modifier sa date d'accès et

sa date de modification,

> nom_fichier ou bien >> nom_fichier

mv source destination

Permet le déplacement des fichiers. où source est le nom du fichier source et destination est le

nom du répertoire destination.

Notez que mv est une commande très puissante, puisqu'elle permet également de déplacer

des répertoires et de renommer des fichiers et des répertoires.

Pour renommer un fichier ou un répertoire, il suffit d'indiquer le nouveau nom de ce fichier

ou de ce répertoire à la place de destination

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-26-320.jpg)

![ Supprimer un fichier

rm [options] fichier1 [fichier2 …]

Options utiles

i : affiche une demande de confirmation de suppression

r : suppression récursive (attention aucune demande de

confirmation)

f : devient importante lorsqu’on cherche à supprimer des

fichiers appartenant à un autre propriétaire

Les opérations de base

Opérations de base sur les fichiers

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-28-320.jpg)

![ Création d’un fichier vide

touch nom_fichier

> nom_fichier

Affichage du contenu d’un fichier (texte)

cat nom_fichier [nom_fichier, …]

Copier un fichier

cp fichier1 fichier2

cp fichier1 [fichier2 fichier3 …] répertoire

cp –R répertoire1 répertoire2

Renommer ou déplacer un fichier

mv fichier1 fichier2

mv fichier1 [fichier2 fichier3 …] répertoire

Opérations de base sur les fichiers

Les opérations de base

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-31-320.jpg)

![Les filtres

Compter les lignes

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Ex : $ wc liste

12 48 234 liste

Le fichier liste contient 12 lignes, 48 mots et 234 caractères.

La commande wc (word count) permet de compter les lignes, mots et caractères.

wc [-l] [-c] [-w] fic1

-l : compte le nombre de lignes

-c : compte le nombre d'octets

-w : compte le nombre de mots

Voir le man !!

Mme LAHLALI

$ wc /etc/group

43 43 579 /etc/group

Exemple :](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-32-320.jpg)

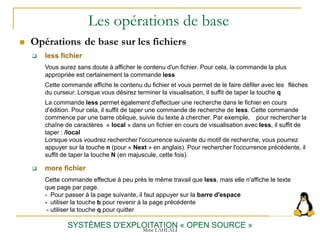

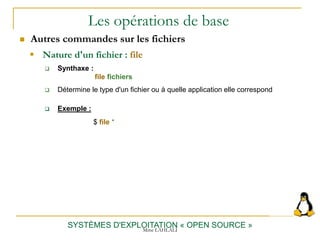

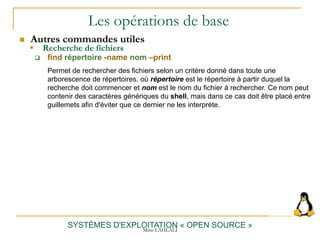

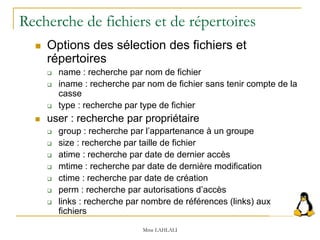

![Les opérations de base

Autres commandes sur les fichiers

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Comparaison de deux fichiers : diff

Synthaxe :

diff [options] fichier1 fichier2

comparaison (fichiers texte) ligne à ligne de fichier2 par rapport à fichier1

options :

-c : compte le nombre de caractères uniquement

-u : compte le nombre de lignes uniquement

$ cat fichier1

option1 = texte1

option2 = texte2

option3 = texte3

cat fichier2

option1 = texte1

option2 = modification

option3 = texte3

$ diff fichier1 fichier2

2c2

< option2 = texte2

---

> option2 = modification

Traduction

2c2 : la ligne 2 de fichier2 est changée par rapport à la ligne 2 de fichier1

Exemple :

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-33-320.jpg)

![Les opérations de base

Autres commandes sur les fichiers

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Premières lignes d'un fichier : head

Synthaxe :

head [-nombre] fichiers

Extrait les « nombre » premières ligne d'un fichier

« nombre » vaut 10 par défaut

Dernières lignes d'un fichier : tail

Synthaxe :

tail [-nombre] fichiers : affiche les n dernières lignes

tail [+nombre] fichiers : affiche de la nième ligne à la dernière

« nombre » vaut 10 par défaut

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-34-320.jpg)

![Les opérations de base

Autres commandes utiles

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

ln [-s] source lien

Permet de créer un lien. où source est le nom du fichier ou du répertoire source auquel le lien

doit se référer, et lien est le nom du lien. L'option -s permet de créer un lien symbolique.

Par défaut, ce sont des liens physiques qui sont créés. Rappelons qu'il est impossible de créer

des liens physiques sur des répertoires.

$ touch fic1

$ ln fic1 fic2

$ ls

fic1 fic2

$ ls -l

-rw-r--r-- 2 oracle system 0 Jul 25 11:59 fic1

-rw-r--r-- 2 oracle system 0 Jul 25 11:59 fic2

$ ls -i

484 fic1 484 fic2

L'exemple montre que les hard links n'ont pas de type particulier et sont considérés comme

des fichiers ordinaires. On constate que chacun a 2 liens. Logique puisque deux fichiers

pointent sur le même inode. Enfin nous voyons bien en résultat du ls -i que fic1 et fic2 ont le

même inode, à savoir 484.

Gestion des liens

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-36-320.jpg)

![Les opérations de base

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Lors de l'utilisation de commandes en rapport avec le système de fichier, il peut devenir intéressant

de filtrer la sortie de noms de fichiers à l'aide de certains critères, par exemple avec la commande ls.

Au lieu d'afficher toute la liste des fichiers, on peut filtrer l'affichage à l'aide de divers critères et

caractères spéciaux.

Caractère spécial Rôle

* Remplace une chaîne de longueur variable, même vide

? Remplace un caractère unique quelconque

[ ] Une série ou une plage de caractères

[!...] Inversion de la recherche

Ainsi,

• ls a* : tous les fichiers commençant par a

• ls a?? : tous les fichiers de trois caractères commençant par a

• ls a??* : tous les fichiers d'au moins trois caractères et commençant par a

• ls [aA]* : tous les fichiers commençant par a ou A

• ls [a-m]?*txt : tous les fichiers commençant par les lettres de a à m, possédant au

moins un second caractère avant la terminaison txt.

C'est le shell qui est chargé d'effectuer la substitution de ces caractères avant le passage

des paramètres à une commande

Autres commandes utiles

Critères de recherche sur noms de fichier

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-37-320.jpg)

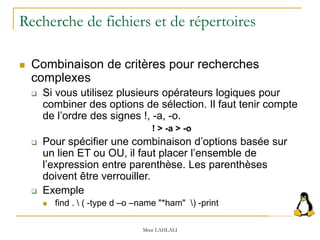

![Programmes utilitaires et filtres

Recherches de lignes dans un fichier (grep)

La commande grep permet d’extraire des lignes particulières d’un

fichier ou d’un flux de données au sein d’un tube

Syntaxe grep [option] modèle_de_critères [fichier1 …]

Les cinq options du grep les plus utiles sont :

i : pour ne pas tenir compte des majuscules/minuscules,

v : toutes les lignes ne contenant pas le critère,

n : pour avoir les numéros de ligne,

E : pour les expressions régulières plus compliquées,

l : pour lister seulement les fichiers et non pas les lignes contenant

la chaîne recherchée,

-r : Recherche récursivement dans tous les sous-répertoires

c : la commande ne retourne que le nombre de lignes trouvées

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-46-320.jpg)

![Programmes utilitaires et filtres

(grep)

Le modèle de critères peut contenir les caractères

spéciaux suivants :

[…] : Plage de caractères permis à cet emplacement

[^…] : Plage de caractères non permet à cet emplacement

. : Un caractère quelconque (y compris un espace)

* : Signe de répétition. Agit sur le caractère placé devant le *

$ : Matérialise une fin de ligne

| : ou

^ : début de ligne

{…} : Caractère de répétition, entre les accolades

{nombre} nombre exacte

{nombre,} nombre minimum

{nombre1,nombre2} de nombre1 à nombre2

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-47-320.jpg)

![Programmes utilitaires et filtres

(grep)

Rq Ces caractères spéciaux doivent être

interprétés par la commande grep et non pas

par le shell

Le modèle de critères doit être mis entre

guillemets ou entre apostrophes

Exemple

grep ‘[A-Z][A-Z]*$’ timbres

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-48-320.jpg)

![Mme LAHLALI

Exemple :

^a va identifier les lignes commençant par le caractère a.

a$ va identifier les lignes se terminant par le caractère a.

^chaine$ identifie les lignes qui contiennent strictement la chaîne

chaine.

^$ identifie une ligne vide

[a–z] retrouve n’importe quelle lettre en minuscule

[A–Z] retrouve n’importe quelle lettre en majuscule

[0–9] retrouve n’importe quel chiffre

[aeiouAEIUO] retrouve n’importe quelle voyelle

[ˆaeiouAEIOU] retrouve n’importe quel caractère sauf une voyelle

Programmes utilitaires et filtres (grep)](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-49-320.jpg)

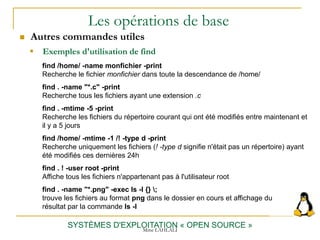

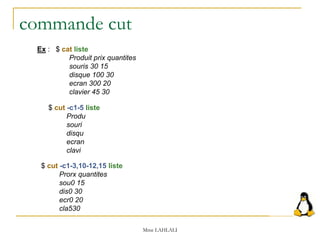

![Programmes utilitaires et filtres

commande cut

Sélection de colonnes et de champs

Syntaxe cut –csélection_de_colonne [fichier …]

Sélection_de_colonne pourra représenter l’une des

informations suivantes:

Une colonne seule (par exemple -c5),

Une plage de colonnes (par exemple -c3-10 ou -c8-),

Une liste de nombres séparés par des virgules (par exemple -

c3,7,9),

Une combinaison des trois formes précédentes (par exemple

-c1-3,7,20-).

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-51-320.jpg)

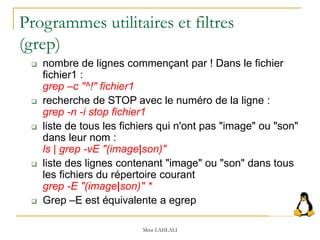

![Programmes utilitaires et filtres

commande cut

Sélection de champs

Syntaxe

cut [-dx] –fsélection_de_champ [fichier ..]

x désigne le caractère de séparation de champs

Sélection_de_champ suit les mêmes règles que la

sélection des colonnes

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-53-320.jpg)

![Les filtres

Colonnes et champs

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Ex : $ cat liste

Produit prix quantites

souris 30 15

disque 100 30

ecran 300 20

clavier 45 30

Colonnes

La syntaxe est la suivante :

cut -cColonnes [fic1...]

Le format de sélection de colonne est le suivant :

La numérotation des colonnes démarre à 1.

une colonne seule, (ex -c2 pour la colonne 2)

une plage (ex -c2-4 pour les colonnes 2, 3 et 4)

une liste de colonnes (ex -c1,3,6 pour les colonnes 1, 3 et 6)

les trois en même temps (ex -c1-3,5,6,12-)

La commande cut permet de sélectionner des colonnes et des champs

(découpage vertical) dans un fichier.

$ cut -c1-5 liste

Produ

souri

disqu

ecran

clavi

$ cut -c1-3,10-12,15 liste

Prorx quantites

sou0 15

dis0 30

ecr0 20

cla530

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-54-320.jpg)

![Les filtres

Colonnes et champs

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Ex 1 : $ cat liste

Produit prix quantites

souris 30 15

disque 100 30

ecran 300 20

clavier 45 30

carte 45 30

Champs

La syntaxe est la suivante :

cut -dc -fChamps [fic1...]

La commande cut permet aussi de sélectionner des champs. Ces champs doivent être

par défaut délimités par une tabulation, mais l'option -d permet de sélectionner un autre

caractère (espace, ; ...). La sélection des champs est identique à celle des colonnes.

Leur numérotation démarre à 1.

$ cut -f1 liste

Produit

souris

disque

ecran

clavier

carte

$ cut -f1,3 liste

Produit quantites

souris 15

disque 30

ecran 20

clavier 30

carte 30

Ex 2 : $ cut -d: -f1,3 /etc/group

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-55-320.jpg)

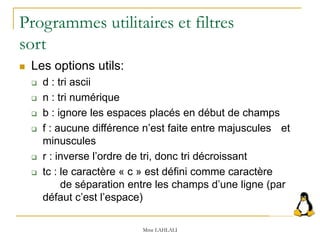

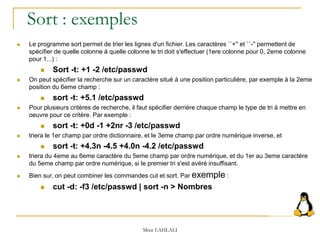

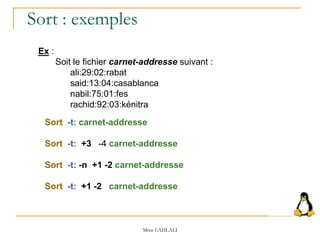

![Programmes utilitaires et filtres

Tri par lignes

La commande sort effectue un tri par lignes

en ordre croissant.

Syntaxe sort [options] [+pos1] [-pos2] …] [fichier …]

Par défaut le tri porte sur chaque ligne prise en intégralité

Avec les options +pos1 et –pos2, vous sélectionnerez les

champs à utiliser comme critères de tri.Sort numérote les champs

en commençant par 0.

Le second critère ne sera mis en œuvre que si le premier critère

ne suffit pas à départager les lignes.

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-56-320.jpg)

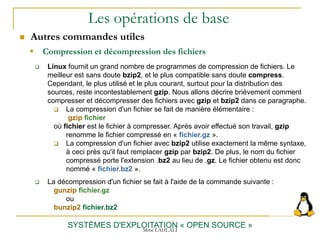

![Les opérations de base

Autres commandes utiles

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

La commande tar permet d'archiver ou de désarchiver des répertoires et des

fichiers de façon optimale. Ce programme permet simplement de regrouper tous

les fichiers qu'il doit archiver dans un seul fichier structuré en blocs

La compression d'un fichier se fait de manière élémentaire :

tar options archive [fichiers]

où options sont les options qui indiquent l'opération à effectuer et comment elle doit être

réalisée, archive est le nom de l'archive qui doit être créée ou le nom du fichier de

périphérique du d'archivage, et fichiers est la liste des fichiers à archiver.

La décompression d'un fichier se fait à l'aide de la commande suivante :

cvf pour créer une archive ;

z pour compresser

tvf pour lister le contenu d'une archive ;

xvf pour restaurer le contenu d'une archive.

r pour ajouter un fichier a une archive

Par exemple, pour archiver le contenu du répertoire courant dans le fichier

archive.tar, vous utiliserez la ligne de commande suivante :tar cvf archive.tar *

De plus, pour extraire le contenu de l'archive archive.tar, vous utiliserez la

commande suivante : tar xvf archive.tar

Archivage de fichiers

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-61-320.jpg)

![La commande zip

On utilise alors les commandes zip et unzip.

Création

zip votre_archive.zip [liste des fichiers]

zip -r votre_archive.zip [dossier]

zip -r votre_archive.zip *

(la dernière compresse tous les fichiers et dossiers du dossier courant).

Afin de compresser plusieurs sous-répertoires séparément (bash) :

zip -e votre_archive.zip [liste des fichiers] chiffre le zip et demande un mot de passe.

Extraction

unzip votre_archive.zip -d mon_repertoire

Extraction de plusieurs .zip d'un même dossier

unzip '*.zip'

Archives zip découpées

Quelques fois les archives zip sont découpées comme suit : archive.z01, archive.z02, …, archive.zip

Il faut rassembler les fichiers dans une seule archive, puis extraire cette dernière :

cat archive.z* > archive_globale.zip

unzip archive_globale.zip

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-63-320.jpg)

![Les opérations de base

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Si vous êtes prudent, vous avez sans doute créé un compte utilisateur juste après

avoir installé votre système de base, et vous ne travaillez plus que dans ce compte.

Cette technique est prudente, cependant, elle pose un problème évident : vous ne

pouvez pas y faire votre travail d'administrateur. C'est pour cela que la commande su

a été créée. Cette commande permet de changer son identité dans le système :

su [utilisateur]

su - [utilisateur]

où utilisateur est l'utilisateur dont on veut prendre l'identité. Par défaut, si aucun

utilisateur n'est spécifié, le changement d'identité se fait vers l'utilisateur root.

Bien entendu, il va de soi que la commande su demande le mot de passe avant

d'obtempérer...

Passage en mode superviseur

Autres commandes utiles

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-84-320.jpg)

![Gestion des utilisateurs et des groupes

Commandes de gestion des utilisateurs

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Ajouter un utilisateur

La commande useradd permet de créer un utilisateur :

useradd [options] login

Mme LAHLALI

-u uid pour fixer l'identifiant uid

-g groupe-primaire

-G liste

fixe l'appartenance de l'utilisateur à une liste

de groupes secondaires (séparateur , sans

espace)

-s shell par défaut, attribution du shell par défaut bash

-c commentaire

-d rep. personnel par défaut dans le répertoire /home

-e date-expiration

fixe la date d'expiration du compte (format

MM/JJ/AA)

-m pour créer le répertoire personnel

-k rep-skel

recopie le contenu de rep-skel dans le rép.

personnel, par défaut /etc/skel

Les options:](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-88-320.jpg)

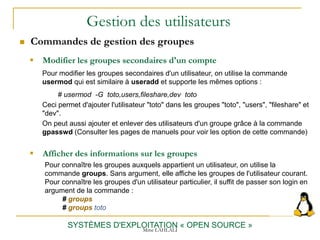

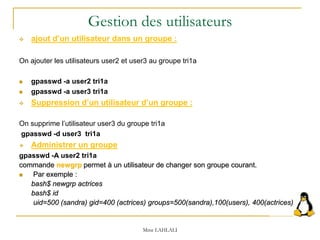

![Mme LAHLALI

Suppression d'un utilisateur

La commande userdel permet de supprimer un utilisateur :

userdel [options] login

L'option -r efface le répertoire personnel de l'utilisateur.

Modifier les groupes secondaires d'un compte

Pour modifier les groupes secondaires d'un utilisateur, on utilise la commande

usermod qui est similaire à useradd et supporte les mêmes options :

# usermod -G toto,users,fileshare,dev toto

Ceci permet d'ajouter l'utilisateur "toto" dans les groupes "toto", "users", "fileshare" et

"dev".

On peut aussi ajouter et enlever des utilisateurs d'un groupe grâce à la commande

gpasswd (Consulter les pages de manuels pour voir les option de cette commande)

Gestion des utilisateurs et des groupes

Commandes de gestion des utilisateurs](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-90-320.jpg)

![Gestion des utilisateurs

Commandes de gestion des utilisateurs

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Changer le mot de passe d'un utilisateur

La commande passwd permet de changer le mot de passe d'un utilisateur.

L'administrateur peut changer n'importe quel mot de passe. Un utilisateur normal

ne peut changer que son propre mot de passe.

passwd [options] [login]

Si l'argument login n'est pas spécifié, le changement de mot de passe s'applique

sur l'utilisateur courrant.

Afficher des informations sur un utilisateur

Pour connaître l'identité de l'utilisateur courant (bien que cela soit affiché dans la

majorité des prompts par défaut) on utilise la commande whoami.

Elle affiche le login de l'utilisateur courant. Les commandes who, users et w

permettent de connaître les utilisateurs actuellement connectés sur la machine.

Mme LAHLALI

• -d , pour supprimer le mot de passe, l'utilisateur pourra se connecter sans !

• -l , pour verrouiller le compte et empêcher sa connexion.

• -u , pour déverrouiller.

Les options:](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-91-320.jpg)

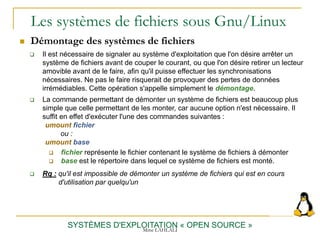

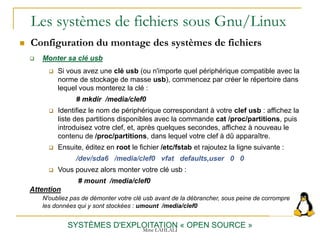

![Les systèmes de fichiers sous Gnu/Linux

Montage des systèmes de fichiers

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Comme il l'a été vu dans le chapitre expliquant les généralités sur Unix, les

systèmes de fichiers ne sont donc pas accessibles directement. Ils doivent en effet

subir une opération que l'on nomme le montage avant de pouvoir être utilisés.

Le montage est donc l'opération qui consiste à associer un répertoire au point

d'entrée d'un système de fichiers. Une fois monté, les données d'un système de

fichiers sont accessibles à partir de ce répertoire

L'opération permettant de monter un disque suit la syntaxe suivante :

mount [-t type] fichier base

fichier est le fichier contenant le système de fichiers à monter (en général, il

s'agit d'un fichier spécial de périphérique )

base est le point de montage, c'est-à-dire le répertoire à partir duquel le

système de fichiers doit être accédé

L'option -t permet d'indiquer le type du système de fichiers

Exemple :

mount /dev/hda3 /dev/stock

Rq : Le type de fichier peut être détecté automatiquement par mount par une

analyse des premiers bits de la partition demandée, néanmoins dans

certains cas il peut être nécessaire de lui imposer un format.

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-112-320.jpg)

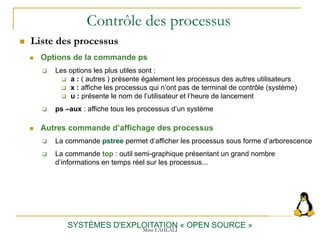

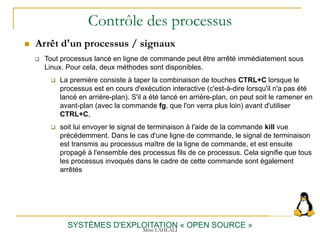

![Contrôle des processus

Arrêt d'un processus / signaux

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Lorsqu'un processus tourne en tâche de fond il ne peux pas être arrêté par une

quelconque combinaison de touches. Pour cela il faut employer la commande kill.

Contrairement à ce que son nom semble indiquer, le rôle de cette commande n'est

pas forcément de détruire ou de terminer un processus mais d'envoyer des signaux

aux processus.

Le signal est l'un des moyens de communication entre les processus. Lorsqu'on

envoie un signal à un processus, ce dernier doit l'intercepter et réagir en fonction de

celui-ci. Les signaux sont numérotés et nommés.

kill -Num_signal PID [PID2...]

où signal est une option qui permet de préciser le signal qui doit être envoyé, et PID

est le numéro du processus qui doit le recevoir. Les numéros de signaux les plus

importants sont décrits dans le tableau ci-dessous :

Numéro de signal Signification

15 Signal de terminaison de processus.

9 Signal de destruction inconditionnelle de processus.

19 Signal de suspension de processus.

18 Signal de reprise d'exécution d'un processus suspendu.

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-129-320.jpg)

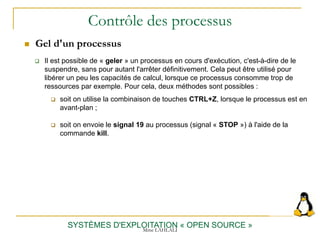

![Contrôle des processus

Relancement d'un processus

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

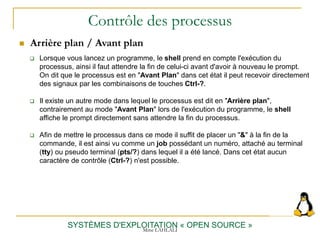

Un processus suspendu peut être relancé soit en avant-plan, soit en arrière-plan.

Pour relancer un processus en avant-plan, il faut utiliser la commande fg, qui

est l'abréviation de l'anglais « foreground », Cette commande s'utilise de la

manière suivante :

fg [num job]

où PID est le PID du processus à relancer en avant-plan. Si ce paramètre n'est pas

spécifié, le dernier processus stoppé sera relancé en arrière-plan

Pour lancer un processus en arrière-plan, il faut utiliser la commande bg, qui est

l'abréviation de l'anglais « background ». Cette commande s'utilise de la même

manière que la commande fg :

bg [num job]

Le relancement d'un processus suspendu peut également se faire en lui envoyant le

signal 18 à l'aide de la commande kill.

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-132-320.jpg)

![Contrôle des processus

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Prenons un exemple, vous devez avoir sur vôtre système une commande yes, qui ne fait rien

d'autre que d'afficher des Y à l'écran : Testez la : # yes

Interrompez son exécution avec la combinaison des touches [ Ctrl ]+[ C ]

Maintenant nous redirigeons son affichage, dans le néant (vers null part ?). # yes > /dev/null

Mais l'invite ne réapparaît pas ?...Alors : [ Ctrl ]+[ C ] pour stopper l'exécution.

Utilisons le processus en tâche de fond pour yes. # yes > /dev/null &

Maintenant yes s'exécute en tâche de fond.

Pour vérifier cela : # ps ou # jobs

Le chiffre [1] est le numéro de job suivi du numéro du pid (process id), ce numéro varie en

fonction du nombre de processus déjà lancés.

Pour arrêter l'exécution de yes, il faut utiliser la commande kill avec le numéro de pid

correspondant à l'application qui s'exécute en tâche de fond et que l'on veut stopper. # kill PID

Vérifiez : # jobs ou ps

Relancez yes. # yes > /dev/null

Et pour récupérer l'invite ?... Nous n'allons pas stopper l'exécution mais seulement la

suspendre, avec [ Ctrl ]+[ Z ].

Pour continuer l'exécution de yes : # fg

Suspendons la de nouveau avec [ Ctrl ]+[ Z ].

Nous allons la relancer cette fois en tâche de fond : # bg

Voilà vous pouvez vérifier : # jobs ou # ps

Stopper l'exécution de yes avec [ Ctrl ]+[ C ] ou kill.

Exemple :

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-133-320.jpg)

![Les filtres

Remplacement de caractères

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Ex :

Pour remplacer le : par un #, du fichier carnet-addresse :

tr ":" "#" < carnet-addresse

cat carnet-addresse | tr ":" "#"

Pour remplacer les minuscules par des majuscules :

tr [a-z] [A-Z] < carnet-addresse

Pour remplacer le o par le e et le i par le a.

cat carnet-addresse | tr "oi" "ea"

La commande tr permet de substituer des caractères à d'autres :

tr [options] original destination

L'original et la destination représentent un ou plusieurs caractères.

Les options sont les suivantes :

• -c : Les caractères qui ne sont pas dans la chaîne d'origine sont convertis selon

les caractères de la chaîne de destination

• -d : destruction des caractères appartenant à la chaîne d'origine

• -s : si la chaîne de destination contient une suite contiguë de caractères

identiques, cette suite est réduite à un caractère unique

Voir le man !!

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-134-320.jpg)

![Les filtres

Extraction de lignes communes de deux fichiers : comm

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

La commande comm permet de sélectionner les lignes entre deux fichiers :

comm [-123] fic1 fic2

12 : lignes communes

-1: Supprimer les lignes présentes uniquement dans FICHIER1

-2 : Supprimer les lignes présentes uniquement dans FICHIER2

-3: Supprimer les lignes communes aux deux fichiers

Comparer deux fichiers : cmp

La commande cmp indique si deux fichiers sont identiques. En tapant :

cmp fichier1 fichier2

Si les deux sont identiques, la commande ne génère aucune sortie, s'ils sont différents

la commande indique la position de la première différence (ligne et caractère), avec

une sortie du genre :

fichier1 fichier2 differ : char 34, Line2 Voir le man !!

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-135-320.jpg)

![Les filtres

Edition des différences entre deux fichiers : diff

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

La commande diff permet de rechercher les différences entre deux fichiers. La syntaxe est la

suivante :

diff fichier1 fichier2

diff fait en sorte de vous donner des indications pour que le fichier1 soit identique au fichier2

• 5,8d4 indique que les lignes 5 à 8 du premier fichier doivent être supprimées, car elles

n'existent pas derrière la ligne 4 du second.

• 10,15c12,17 indique que les lignes 10 à 15 du premier fichier doivent être intégralement

changées contre les lignes 12 à 17 du second.

Commande : uniq

La commande uniq détruit les lignes consécutives dupliquées

uniq [-options] fichier1

-u : affiche les lignes "uniques"

-d : affiche les lignes "dupliquées"

Voir le man !!

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-136-320.jpg)

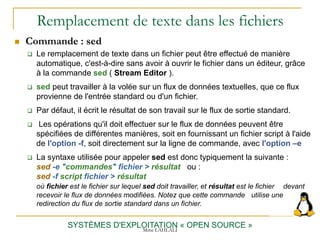

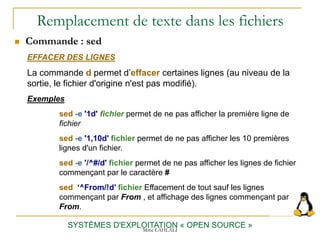

![Remplacement de texte dans les fichiers

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Commande : sed

Syntaxe générale :

sed [-n] [-e commande] [-f fichier de commandes] [fichier]

Description des options :

-n : écrit seulement les lignes spécifiées (par l'option /p) sur la sortie

standard

-e : Permet de spécifier les commandes à appliquer sur le fichier.

Cette option est utile lorsque vous appliquez plusieurs

commandes.

Afin d'éviter que le shell interprète certains caractères, il faut mieux

encadrer la commande avec des ' ou des ".

-f : Les commandes sont lues à partir d'un fichier.

Principe de fonctionnement : pour chaque ligne, on applique la commande

(si cela est possible) puis on affiche sur la sortie standard la ligne modifiée

ou non.

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-138-320.jpg)

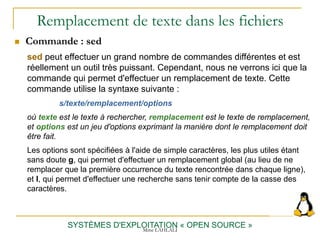

![Remplacement de texte dans les fichiers

SYSTÈMES D'EXPLOITATION « OPEN SOURCE »

Commande : sed

Exemple1, la ligne de commande suivante :

sed -e "s/bonjour/bonsoir/g" test.txt > modif.txt

permet de remplacer toutes les occurrences de la chaîne de caractères

« bonjour » par la chaîne de caractères « bonsoir » dans le texte du fichier

test.txt, et d'enregistrer le résultat dans le fichier modif.txt.

Exemple2, la ligne de commande suivante :

sed -e "s/UNIX/Linux/g ; s/key/KEY/gp" fichier

Exemple3, la ligne de commande suivante :

sed "s/[Cc]omputer/COMPUTER/g " fichier

Remplacement de toutes les occurrences de « computer » et « Computer »

dans le fichier.

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-140-320.jpg)

![La commande split

La commande split permet d'éclater un fichier en

fragments. Chaque fragment étant stocké dans des

fichiers nommés PREFIXEaa, PREFIXEab, ...

PREFIXE ayant pour valeur par défaut "x". Si aucun

nom de fichier n'est spécifié, l'entrée standard est

utilisée.

Syntaxe

split [options] [fichiers ... [prefixe]]

Principales options :

-b nb : Le fichier est éclaté tous les "nb" octets

-l nb : Le fichier est éclaté toutes les "nb" lignes

Mme LAHLALI](https://image.slidesharecdn.com/m104linux-241106160836-1ee8b5ec/85/M104-linux-pdf-ofppt-course-linux-linux-e-142-320.jpg)