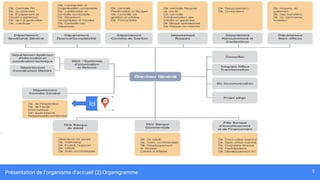

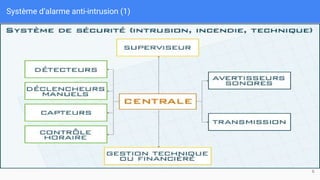

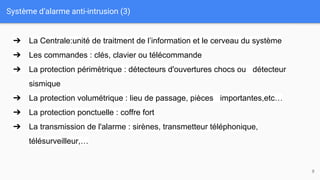

Le document présente le stage technicien de Iheb Ben Salem à la Banque Internationale Arabe de Tunis, où il a travaillé sur un système d'alarme anti-intrusion et a développé une plateforme pour les administrateurs. Il aborde les tâches effectuées, les problèmes rencontrés dans la division sécurité, et une vulnérabilité constatée sur le serveur web. En conclusion, le stage a permis d'acquérir des compétences pratiques et de mieux comprendre la sécurité électronique et informatique.