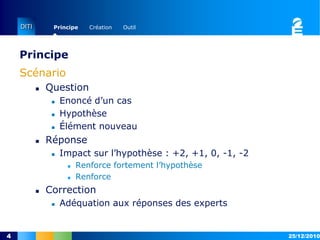

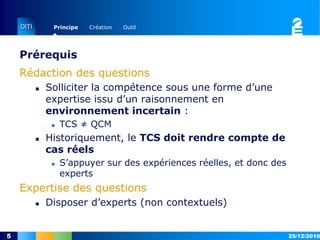

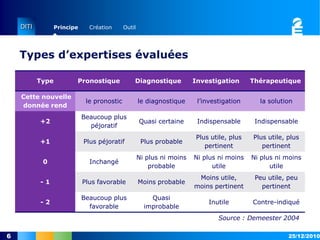

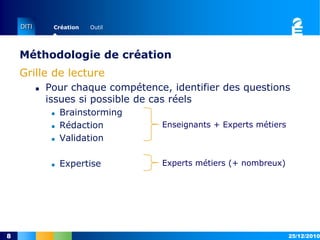

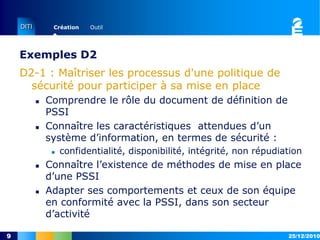

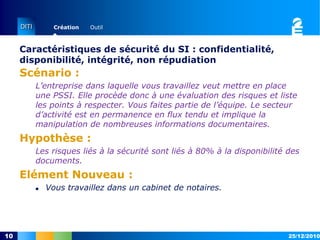

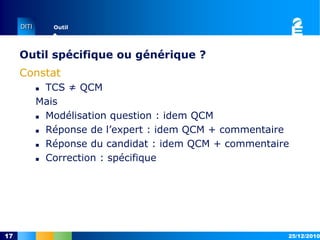

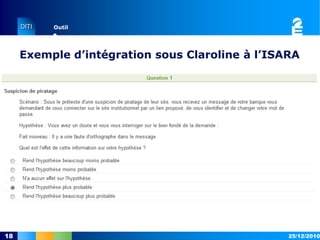

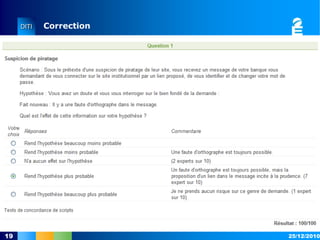

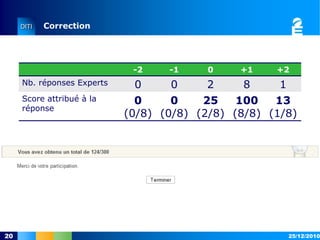

Le document traite de la méthodologie pour concevoir des tests de concordance de script dans le cadre du projet C2i2mi, en mettant l'accent sur l'importance de l'expertise et des scénarios basés sur des cas réels. Il décrit également les caractéristiques de sécurité des systèmes d'information et les compétences sollicitées pour élaborer ces tests. La conclusion suggère d'adapter des outils existants et de proposer un format d'export/import pour faciliter l'utilisation des tests.