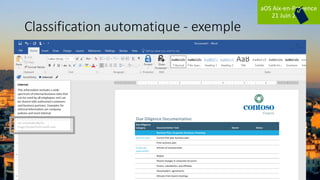

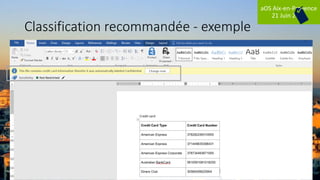

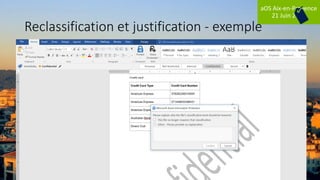

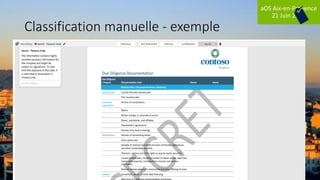

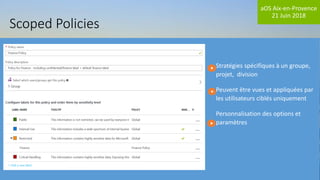

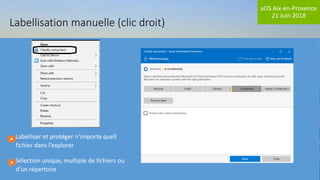

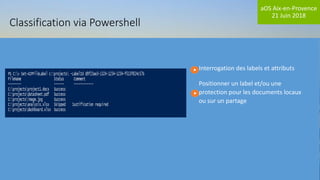

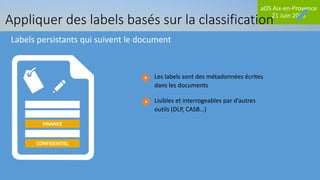

Le document présente les fonctionnalités et évolutions d'Azure Information Protection (AIP), en mettant l'accent sur la classification et la protection des données. Il aborde des thèmes tels que la labellisation des documents, les stratégies de classification mannelle et automatique, ainsi que les méthodes d'accès et de protection des données sensibles. Enfin, il décrit les intégrations avec d'autres services Azure pour renforcer la sécurité des informations dans les environnements cloud et sur site.