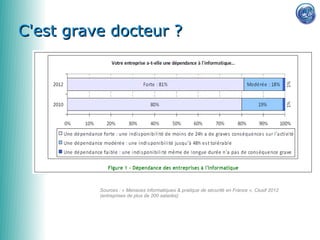

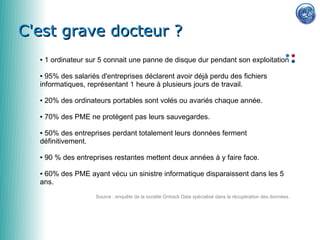

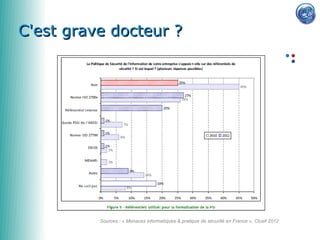

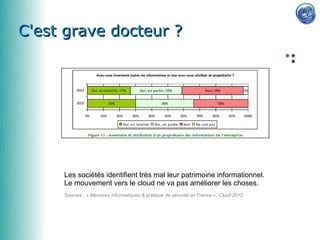

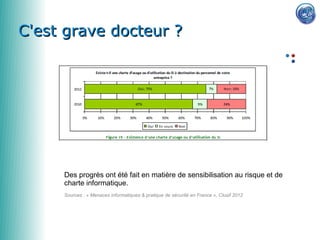

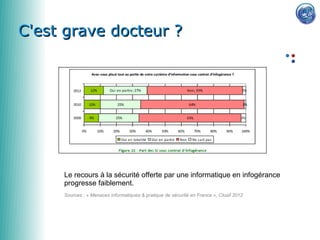

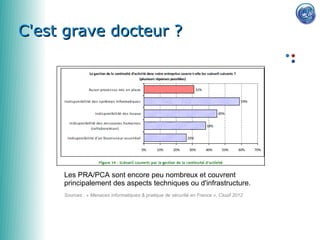

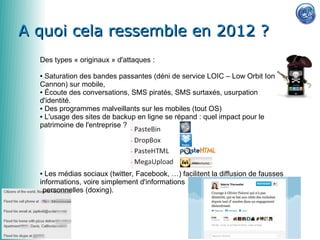

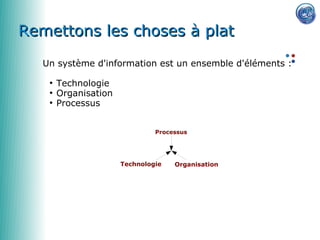

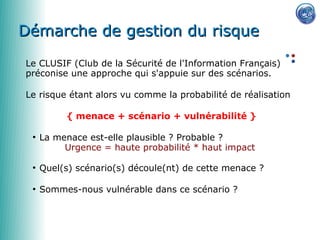

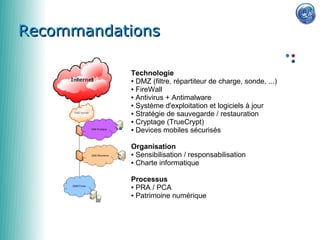

Ce document présente une mise à jour sur les risques liés aux systèmes d'information et à la sécurité informatique, soulignant une mauvaise évaluation des menaces par les entreprises. Des statistiques préoccupantes montrent que de nombreuses entreprises subissent des pertes de données et que la sécurité des sauvegardes est souvent négligée. Malgré certains progrès en sensibilisation, les nouvelles menaces technologiques continuent d'émerger, et il est crucial d'adopter une approche rigoureuse pour la gestion des risques.