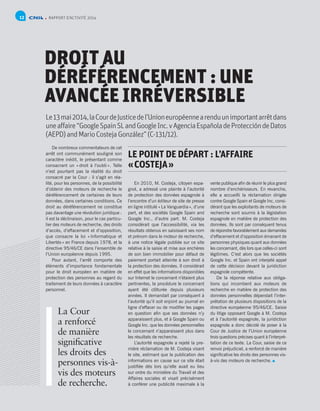

Le rapport d'activité 2014 de la Commission nationale de l'informatique et des libertés (CNIL) présente une augmentation significative des demandes de protection des données personnelles, avec plus de 5 800 plaintes et 2 277 décisions prises. Le rapport souligne l'importance croissante des débats sur la vie privée, notamment en lien avec le droit au déréférencement et la régulation des technologies émergentes. En réponse aux défis numériques, la CNIL continue de développer des outils de conformité et d'encourager un équilibre entre innovation et protection des données.

![RAPPORT D’ACTIVITÉ 201440

L’activité du Parlement en 2014 reflète

la place centrale occupée désormais par

la protection des données personnelles

dans tous les aspects de la vie quoti-

dienne des individus et dans la vie éco-

nomique. Les parlementaires ont ainsi été

amenés à se prononcer sur ces questions,

en 2014, dans le cadre soit de projets

ou propositions de lois, soit des travaux

de contrôle et de prospective des assem-

blées. Dans ce contexte, les échanges

avec la CNIL ont été nombreux.

Au cours de l’année 2014, la CNIL

a participé à plus d’une trentaine de

rendez-vous au Parlement, parmi les-

quels les auditions par les commissions

permanentes occupent une place pré-

pondérante. La CNIL a été auditionnée,

notamment, sur le projet de loi renforçant

les dispositions relatives à la lutte contre

le terrorisme et le projet de loi relatif à la

santé, ou bien encore la proposition de loi

déposée au Sénat visant à limiter l’usage

des techniques biométriques et la proposi-

tion de loi déposée à l’Assemblée nationale

relative à la déclaration de domiciliation.

La CNIL a également apporté sa

contribution dans le cadre de missions

d’information (listes électorales, Open

data et protection des données) ou bien

encore de travaux de réflexion et de pros-

pective sur des sujets tels que la gouver-

nance de l’Internet à l’échelle européenne

ou le cadre juridique relatif à la sécurité

des réseaux numériques.

S’agissant des travaux de contrôle du

Parlement, la CNIL a été entendue par

la Délégation parlementaire au rensei-

gnement sur le cadre juridique des ser-

vices de renseignement. Le rapport rendu

par cette Délégation pour l’année 2014

comporte des nombreuses propositions,

en vue de l’élaboration d’un projet de loi

attendu en 2015.

Enfin, la CNIL s’est rendue à une audi-

tion de la Commission ad hoc de réflexion

DES ÉCHANGES PERMANENTS ENTRE

LE PARLEMENT ET LA CNIL

des données de connexion limitativement

énumérées étaient concernées par cette

procédure.

En ce qui concerne l’accès à ces infor-

mations « sur sollicitation du réseau et

transmis[es] en temps réel » (nouveauté

introduite par la LPM), le décret d’ap-

plication a également précisé que cette

sollicitation serait effectuée par les opé-

rateurs exploitant le réseau. Il s’agit d’une

garantie essentielle : cette formulation

interdit en effet toute possibilité d’aspi-

ration massive et directe des données par

les services concernés et, plus générale-

ment, tout accès direct des agents des

services de renseignement aux réseaux

des opérateurs.

Ce décret contient enfin d’autres dis-

positions concernant les réquisitions

administratives de données de connexion,

relatives aux conditions d’accès des

agents des services de renseignement,

aux modalités de demandes, de trans-

mission et de conservation des données

recueillies, ainsi qu’à la traçabilité et aux

modalités de contrôle de ces opérations.

Dans l’ensemble, la Commission a estimé

que l’encadrement de ces réquisitions de

données de connexion, dont le principe

est acté dans la loi, était suffisant.

À cet égard, la CNIL a eu l’occasion

de rappeler, à plusieurs reprises, que les

données détenues par les opérateurs et

qui peuvent être demandées par des auto-

rités sont de plus en plus nombreuses,

accessibles à un nombre de plus en plus

important d’organismes (sur réquisi-

tions judiciaires ou administratives ou

en exécution d’un droit de communica-

tion), et ce pour des finalités très diffé-

rentes. Elle a dès lors appelé l’attention

du Gouvernement sur les risques qui en

résultent pour la vie privée et la protection

des données à caractère personnel et sur

la nécessité d’adapter le régime juridique

national en matière de conservation et

d’accès aux données personnelles des uti-

lisateurs de services de communications

électroniques.

Dans son avis (Avis du 4 décembre

2014) sur le décret d’application, publié

le 24 décembre 2014 (Décret n° 2014-

1576), la CNIL a demandé que le décret

définisse avec précision les données qui

pourront être demandées aux opéra-

teurs, notamment afin de s’assurer que

les services concernés ont accès aux

seules données de connexion et non aux

données de contenu. Une extension des

données pouvant être requises par les

services de renseignement aurait en effet

risqué d’entraîner une atteinte dispropor-

tionnée au respect de la vie privée. Le

décret finalement publié a pris en compte

cette demande, en précisant que seules](https://image.slidesharecdn.com/cnil-35erapportannuel2014-150417033543-conversion-gate02/85/Cnil-35e-rapport-annuel-2014-40-320.jpg)

![75Analyses juridiques / Bilan d’activité / Les sujets de réflexion en 2015 / Bilan financier et organisationnel / Annexes

Wall Street Journal avait décrit ce paysage

dès 2012 : « un lecteur moyen met juste

7 heures pour lire le livre final de la trilogie

Hunger Games de Suzanne Collin sur la

liseuse Kobo, soit à peu près 57 pages par

heure. Environ 18 000 lecteurs sur Kindle

ont surligné la même ligne du deuxième

livre de la série (…) et sur le Nook de

Barnes Noble, la première chose que

font la plupart des lecteurs dès qu’ils ont

achevé le premier tome de Hunger Games

est de télécharger le suivant. »

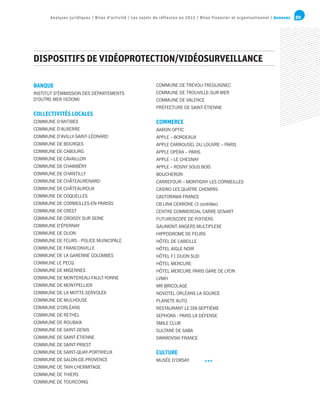

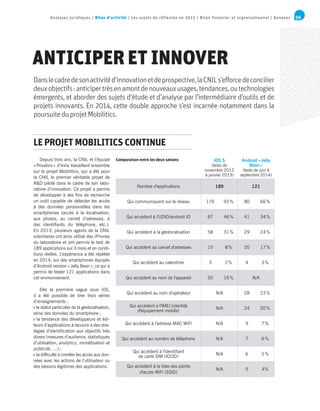

Côté vidéo à la demande, l’exemple

Netflix est tout aussi parlant dans la

mesure où l’entreprise a affirmé elle-même

que 75 % de ce qui est visionné par ses

clients vient d’une recommandation per-

sonnalisée de son moteur3

.

La donnée permet ainsi au diffuseur de

tenir la main du consommateur dans ses

pérégrinations au cœur d’une offre foison-

nante, afin d’assurer un taux d’utilisation

important du service et donc de réduire

l’attrition des abonnements (le « Churn »).

Mais ces informations peuvent également

être valorisées pour faire des choix édito-

riaux informés sur les programmes que

l’entreprise produit.

Concernant la musique, la situation

est similaire. Des services comme Rdio,

Deezer ou Spotify sont en mesure de faire

des recommandations de plus en plus per-

tinentes à partir d’un ensemble de données

sur les morceaux, croisées avec les données

de consommation et les données de réseaux

sociaux. Ces acteurs souhaitent maintenant

tirer parti de toutes ces informations pour

les partager avec des tiers d’une manière

agrégée et aider les producteurs à faire de la

musique « qui plaît »4

. Demain, ces services

utiliseront probablement aussi des données

de géolocalisation ou d’autres capteurs du

smartphone pour deviner si l’utilisateur est

au travail, en voiture, à une soirée et lui

fournir ainsi des recommandations amé-

liorées en fonction du contexte.

Enfin, le domaine du jeu vidéo

n’échappe pas à cette tendance. Sans

même parler du jeu sur smartphone, par

nature connecté et très gourmand en don-

nées5

. Le fait que les joueurs (aussi bien sur

console que sur ordinateur) soient doréna-

vant connectés sur des plateformes comme

Steam, permet la collecte d‘informations

pendant que le client joue. Ces données

sont pour le moment encore limitées à de

l’analyse d’usage et de la recommanda-

tion, mais demain, de véritables tests de

comportement à l’intérieur même de jeux

pourraient voir le jour, afin d’analyser et

mesurer les réactions de la personne6

.

Jusqu’où ira l’accroissement de l’utili-

sation des données personnelles dans ces

marchés ? Quelles autres valorisations des

données personnelles pourraient appa-

raître ?

2

ALTER, Alexandra, “Your E-Book Is Reading You” in Wall Street Journal, 19 juillet 2012 http://www.wsj.com/news/articles/SB10001424052702304870304577490950051438304

3

http://www.techradar.com/us/news/internet/how-spotify-netflix-and-amazon-s-powerful-discovery-tools-control-our-habits-1216211

4

http://www.theguardian.com/technology/2014/apr/09/music-analytics-is-helping-the-music-industry-see-into-the-future

5

Comme le montrent les résultats du projet CNIL-Inria « Mobilitics » [voir chapitre correspondant]

6

http://abonnes.lemonde.fr/technologies/article/2012/03/13/la-science-des-jeux-sociaux_1666663_651865.html

7

Tous deux téléchargeables sur la page : http://www.cnil.fr/linstitution/ip/publications/

Crédit : Five by Five

Selon Netflix, 75 % des programmes

visionnés par ses clients seraient

issus d’une recommandation

personnalisée de son moteur.

UNE EXPLORATION INNOVANTE QUI

SERA PRÉSENTÉE DANS UN CAHIER

« INNOVATION ET PROSPECTIVE » NUMÉRO 3

Depuis l’automne 2014, la CNIL a donc

choisi d’explorer ces nouveaux enjeux.

Accompagnée par deux agences d’in-

novation, elle a animé une démarche col-

laborative spécifiquement orientée vers

des acteurs émergents, qui participent

à transformer ces industries. Les tra-

vaux vont se poursuivre et aboutiront,

au cours du premier semestre 2015,

à la publication d’un troisième cahier

« Innovation et Prospective (IP), qui suc-

cédera aux cahiers IP « le Corps, nouvel

objet connecté » et « Vie Privée à l’horizon

2020 »7

.

INFOS +

Deuxagencesd’innovation

en accompagnement

de la CNIL

Pour accompagner cette démarche

innovante et sortir des sentiers battus,

l’équipe d’innovation et prospective

de la CNIL a fait appel à deux agences

d’innovation. Ce choix marque la volonté

de travailler en bonne intelligence

avec les écosystèmes d’innovation, en

particulier français. Five by Five est une

task force d’innovation qui fait bouger

les lignes des grandes organisations,

en agissant sur deux fronts : l’ouverture

et l’intrapreneuriat. We design services

invente le futur de l’innovation et du

design de services par l’accompagnement

des organisations, en France et à

l’international.](https://image.slidesharecdn.com/cnil-35erapportannuel2014-150417033543-conversion-gate02/85/Cnil-35e-rapport-annuel-2014-75-320.jpg)