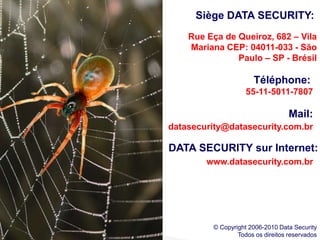

Datasecurity est une entreprise spécialisée dans la sécurité de l'information, offrant une gamme de services pour protéger les données contre les menaces virielles et garantir la continuité des activités. Les services incluent la réponse aux incidents, l'analyse des risques, les tests d'intrusion et l'expertise informatique pour enquêter sur les crimes électroniques. Datasecurity propose également des formations de plus de 300 heures sur la sécurité de l'information et les enquêtes criminelles.