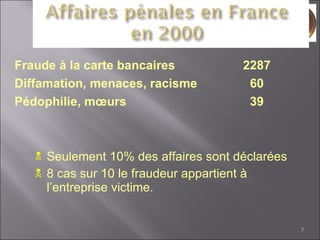

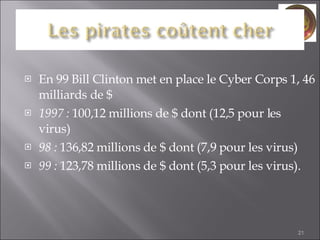

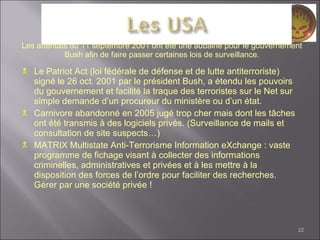

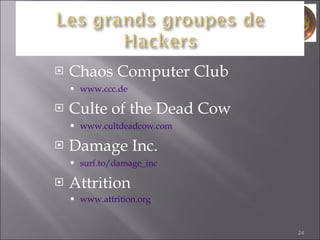

Le document analyse la cybercriminalité, définissant les infractions pénales liées aux technologies de l'information et les motivations des hackers, tels que l'hactivisme, la curiosité ou le gain financier. Il aborde également les statistiques sur les pertes économiques, les méthodes utilisées pour intrusions, ainsi que les lois et mesures de sécurité nécessaires pour se protéger contre ces menaces. En somme, il présente un panorama des enjeux liés à la cybersécurité et aux menaces informatiques contemporaines.