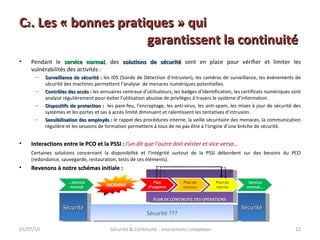

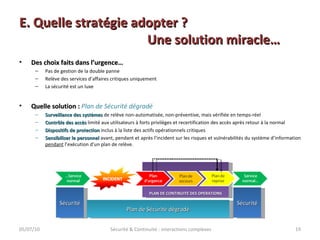

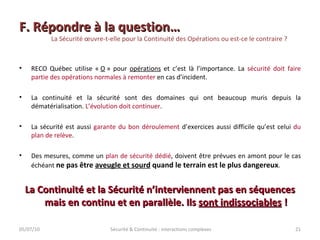

Le document explore les interactions complexes entre la sécurité et la continuité des opérations, mettant en évidence que la sécurité peut parfois compromettre la continuité si mal gérée. Il aborde les normes de sécurité, les bonnes pratiques et les études de cas sur diverses menaces pour illustrer comment élaborer des stratégies efficaces de continuité. L'accent est mis sur la nécessité d'une coopération entre ces deux domaines pour garantir la résilience organisationnelle.

![Sécurité & Continuité Interactions complexes ? Bertrand Milot, RSSI TMX - Bourse de Montréal +1 (514) 871 2424 [email_address] Jeudi 22 janvier 2009 3e conférence annuelle de RÉCO-Québec sur la Continuité des Opérations](https://image.slidesharecdn.com/scuritcontinuit-12732457967136-phpapp02/75/Securite-amp-Continuite-1-2048.jpg)

![Pour toutes vos questions sur cette conférence, n’hésitez pas à me joindre… Bertrand Milot, RSSI TMX - Bourse de Montréal +1 (514) 871 2424 [email_address] 05/07/10 Sécurité & Continuité : interactions complexes](https://image.slidesharecdn.com/scuritcontinuit-12732457967136-phpapp02/85/Securite-amp-Continuite-22-320.jpg)