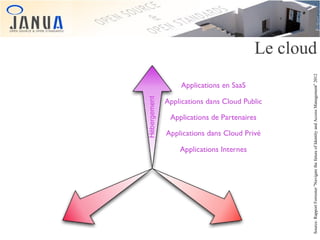

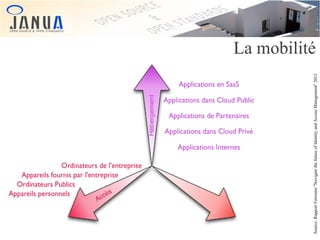

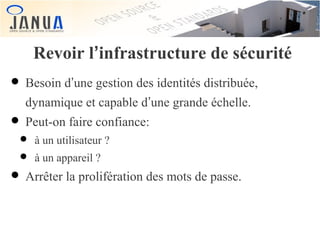

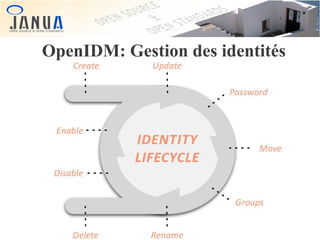

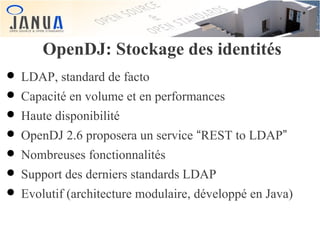

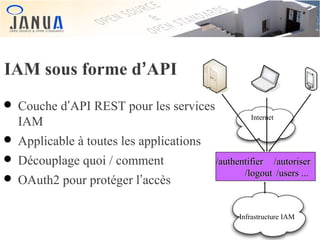

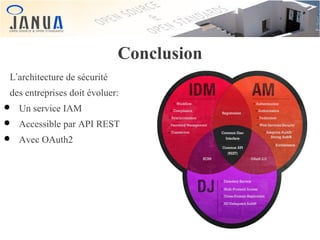

Le document aborde l'évolution nécessaire des infrastructures de sécurité en entreprise, mettant l'accent sur la gestion des identités et des accès dans un environnement nuageux et mobile. Il présente des solutions comme le Forgerock Open Identity Stack pour répondre aux nouveaux enjeux de sécurité et recommande l'adoption d'API REST avec OAuth2 pour une intégration flexible. Janua, une société de consulting, se positionne comme partenaire d'expertise dans ce domaine, proposant des services basés sur l'open source.