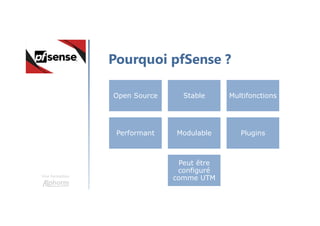

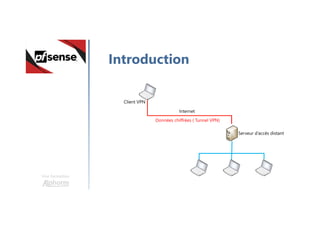

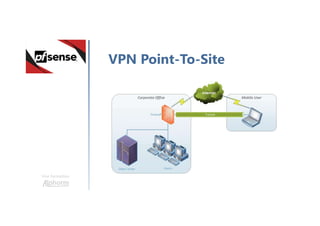

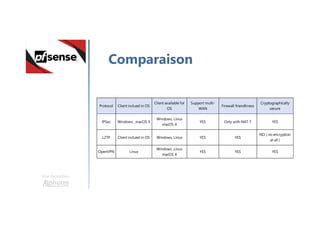

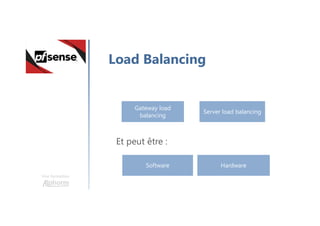

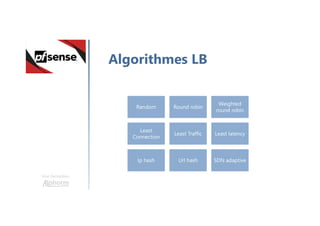

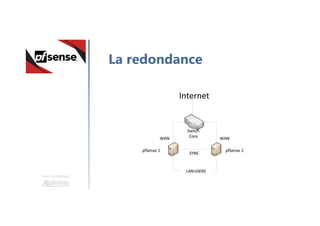

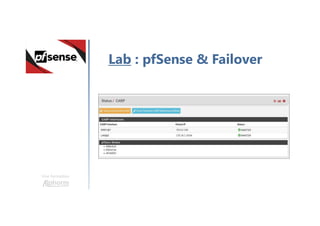

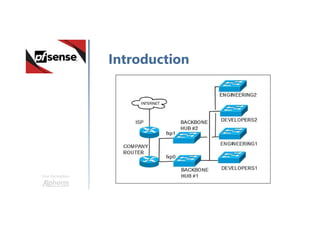

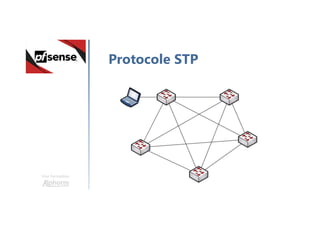

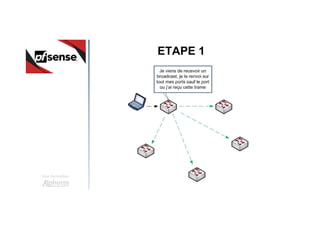

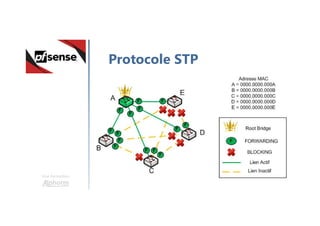

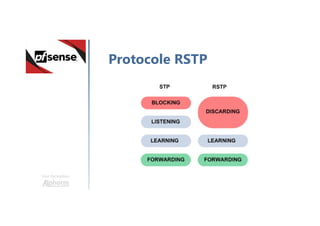

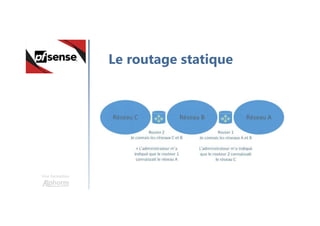

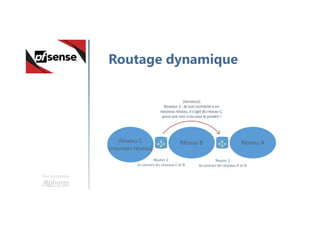

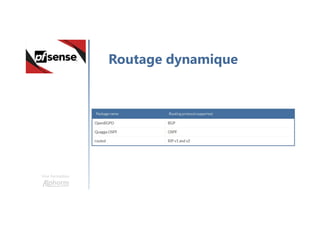

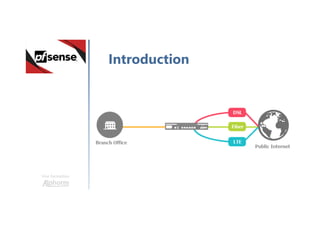

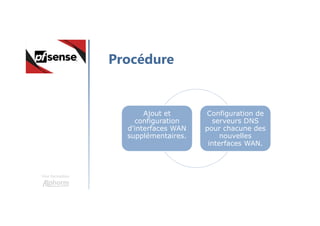

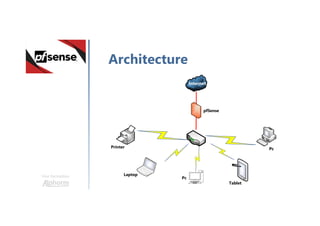

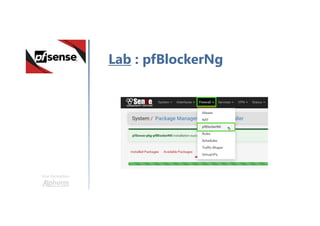

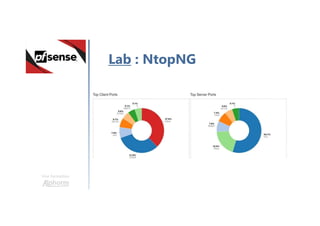

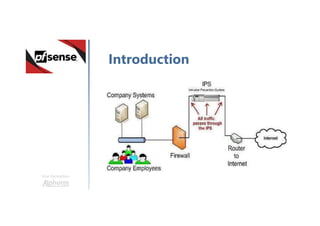

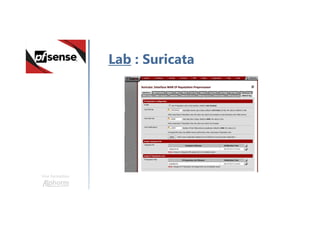

Le document présente une formation détaillée sur pfsense, un pare-feu open source, englobant son installation, configuration et administration dans divers scénarios. Il couvre également des concepts de VPN, de redondance, de haute disponibilité, de routage et de bridging, ainsi que des modules supplémentaires tels que Snort et Squid. La formation cible des administrateurs et techniciens réseau souhaitant approfondir leurs compétences en sécurité et en gestion de réseau.