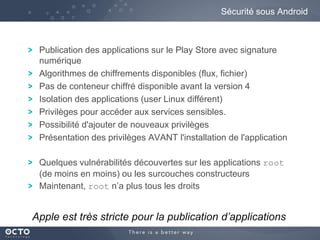

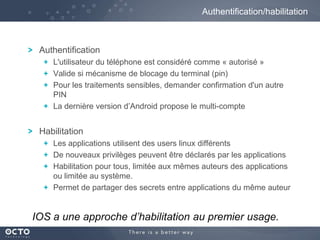

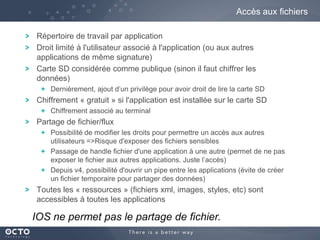

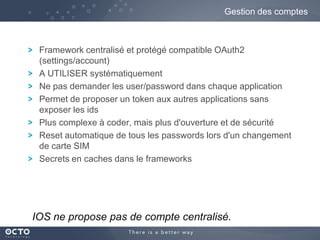

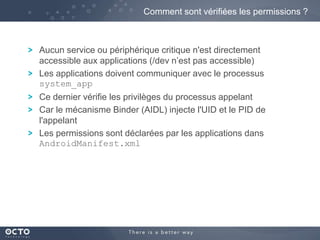

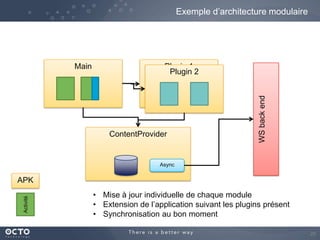

Le document présente l'architecture d'Android, mettant en évidence ses spécificités, sa stratégie d'exécution, et les différentes composantes comme les activités, les fournisseurs de contenus, et les services. Il aborde également la sécurité et les permissions dans le système, ainsi que les distinctions par rapport à iOS. Enfin, il traite des pratiques de développement et de l'intégration entre applications, ainsi que des outils et environnements utilisés pour le développement Android.