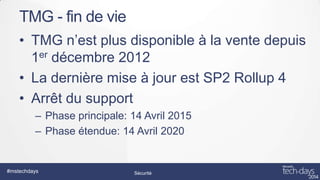

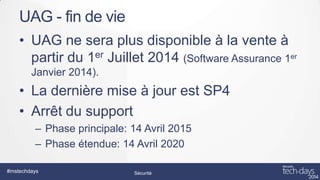

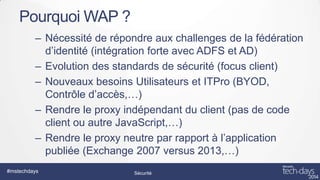

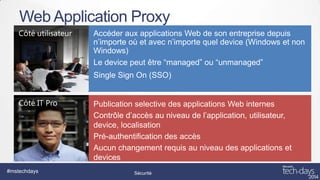

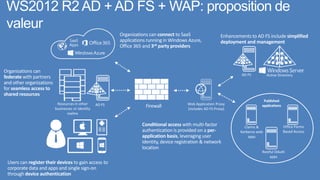

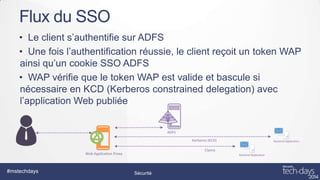

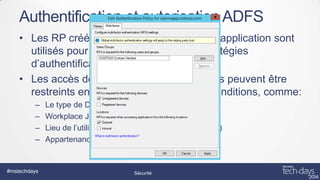

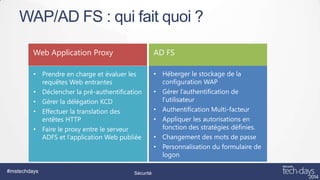

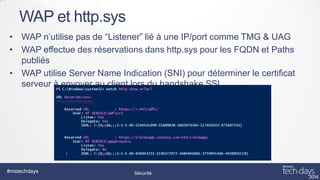

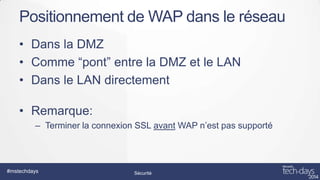

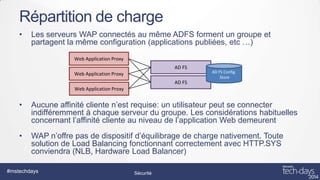

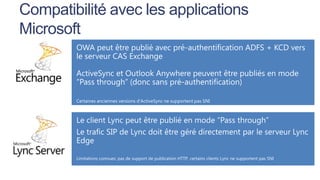

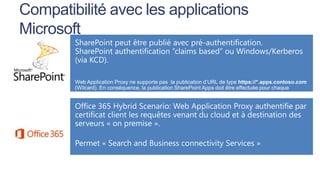

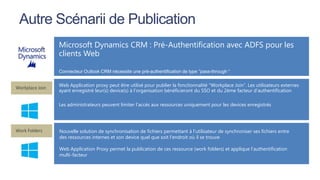

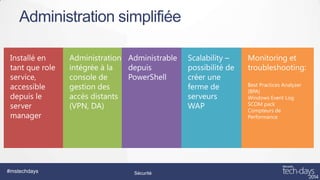

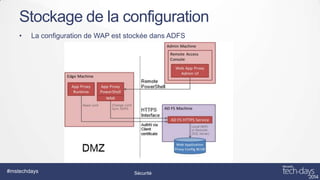

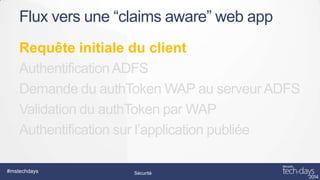

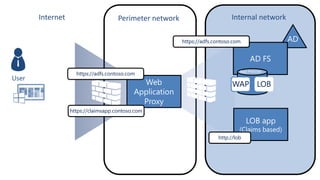

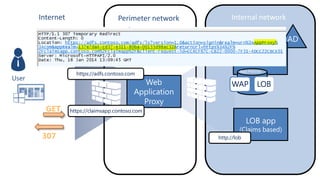

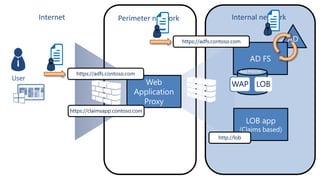

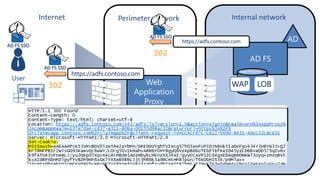

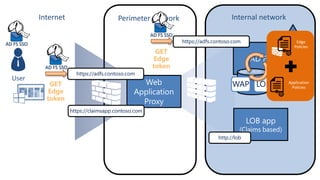

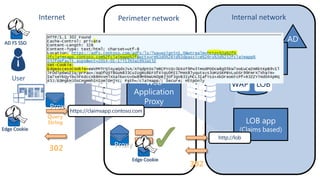

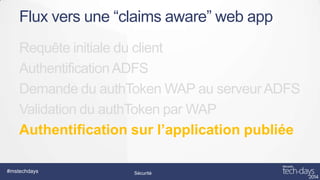

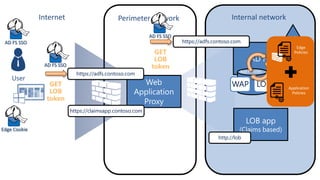

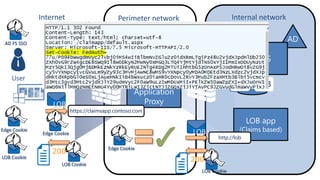

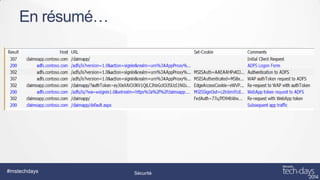

Le document présente des concepts liés à la publication d'applications web avec Windows Server 2012 R2, en mettant particulièrement l'accent sur l'évolution des technologies comme TMG et UAG, qui ne sont plus supportées, et le remplacement par Web Application Proxy (WAP). Il détaille les fonctionnalités de WAP, notamment la pré-authentification, la délégation et la gestion de l'accès conditionnel, en soulignant la nécessité de l'intégration avec Active Directory et ADFS. Enfin, le document conclut en indiquant que WAP soutient les stratégies BYOD et s'inscrit dans une politique d'accès distant plus large.