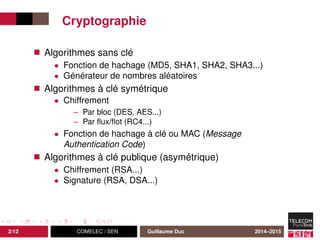

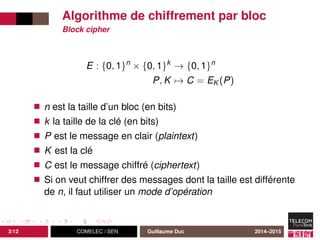

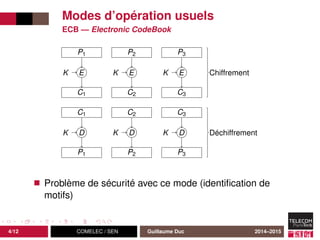

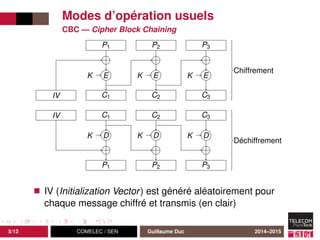

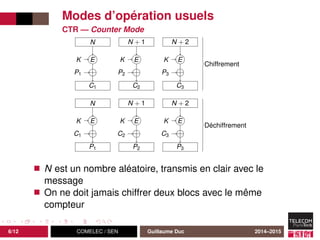

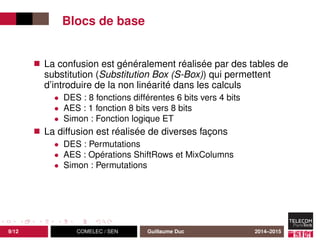

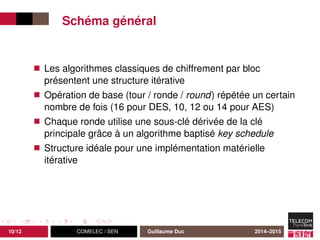

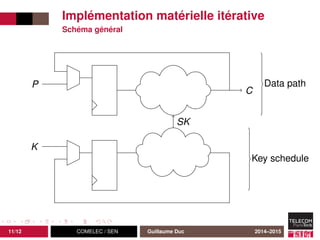

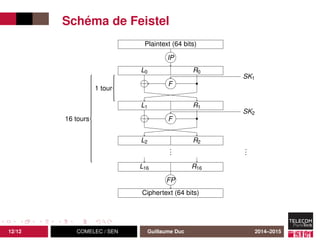

Le document traite de la cryptographie, en couvrant divers algorithmes de chiffrage, notamment ceux à clé symétrique et asymétrique, ainsi que les fonctions de hachage. Il explique les modes d'opération des algorithmes de chiffrement par bloc et les principes de diffusion et de confusion, essentiels pour la sécurité. Enfin, il discute de l'implémentation matérielle itérative des algorithmes de chiffrement.