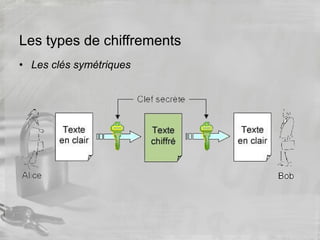

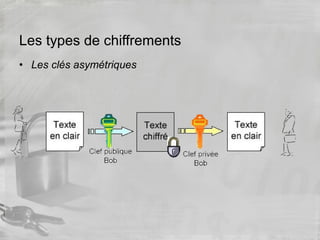

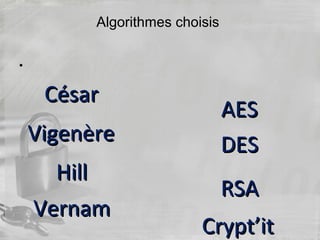

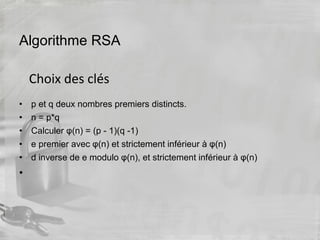

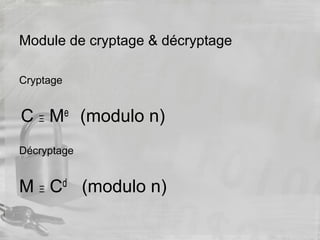

Le document présente l'implémentation des principaux algorithmes de cryptographie, mettant en avant l'importance de la cryptographie dans la sécurisation des informations. Il aborde différents types de chiffrement, les algorithmes choisis tels que RSA, AES, et Vigenère, ainsi que les défis rencontrés lors de leur mise en œuvre. Enfin, il décrit les applications de la cryptographie dans divers domaines, notamment les communications et les transactions en ligne.