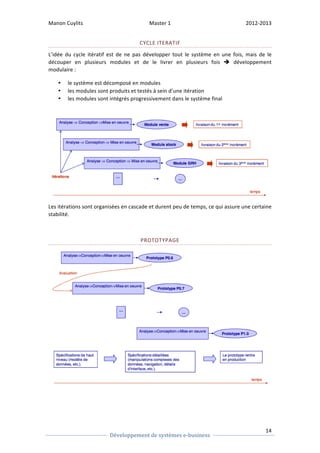

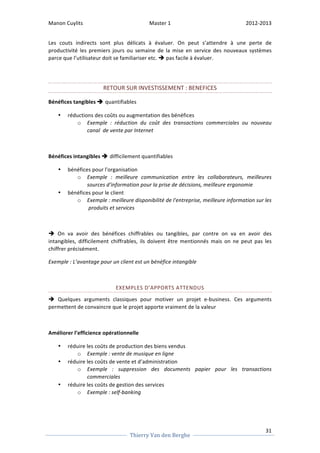

Le document traite du développement d'un système e-business, en décrivant un processus structuré en plusieurs phases, allant de la réflexion préalable à l'évaluation des résultats. Il souligne l'importance de l'ingénierie logicielle, de la collaboration avec les utilisateurs, ainsi que des exigences spécifiques liées à la sécurité, à l'ergonomie et à la performance. Enfin, il aborde les différentes méthodologies de gestion de projet, y compris les méthodes agiles et les cycles de développement en cascade.