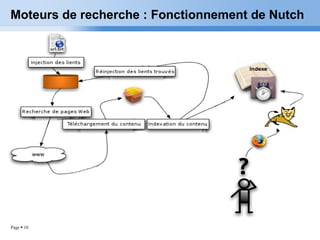

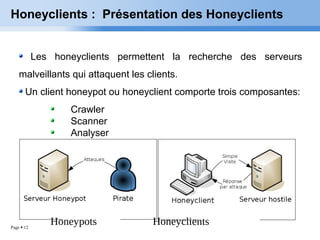

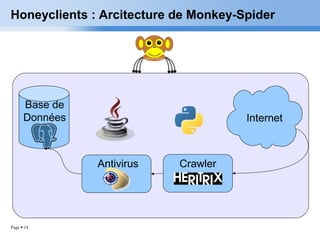

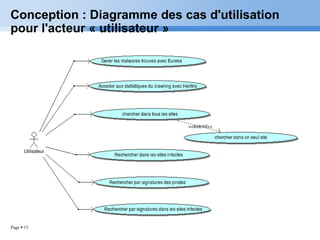

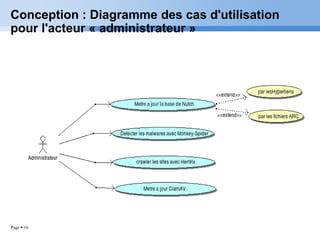

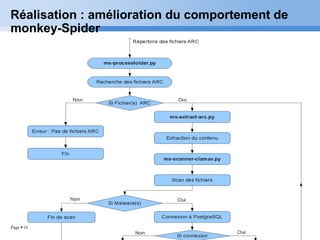

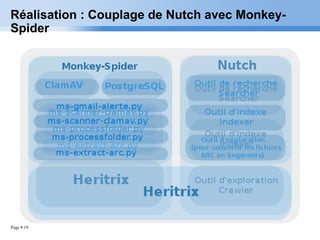

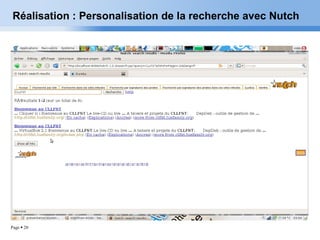

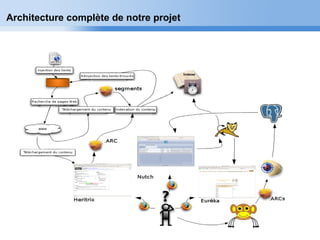

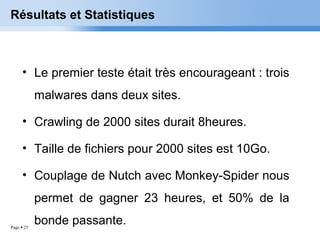

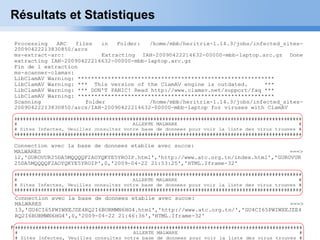

Ce projet de fin d'études vise à développer une solution de détection des malwares et des pirates sur les sites web tunisiens, en collaboration avec l'Agence nationale de la sécurité informatique. Il combine des outils de recherche comme Nutch et des honeyclients pour optimiser la détection des menaces. Les premiers tests ont montré des résultats prometteurs, avec une efficacité améliorée dans la gestion des malwares et la protection des sites.