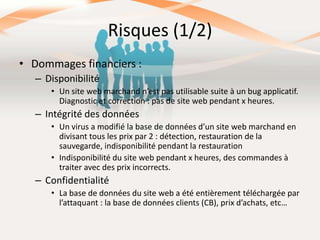

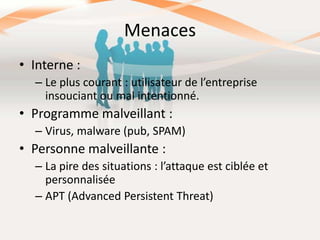

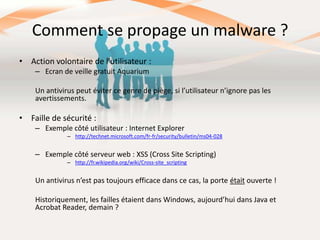

Le document traite de la sécurité informatique, en abordant les définitions clés comme l'intégrité, la disponibilité et la confidentialité des données, ainsi que les risques associés tels que les dommages financiers et la dégradation de l'image de marque. Il souligne également les menaces internes et externes, notamment celles causées par des malwares et des failles de sécurité. Enfin, le texte propose des recommandations pour renforcer la sécurité des systèmes d'information, y compris la sensibilisation des utilisateurs et la défense en profondeur.