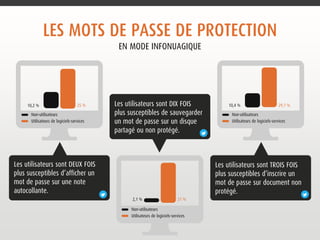

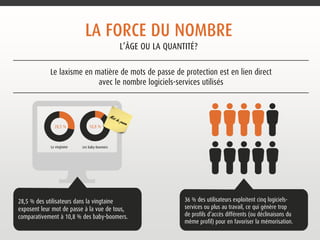

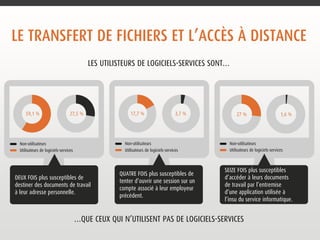

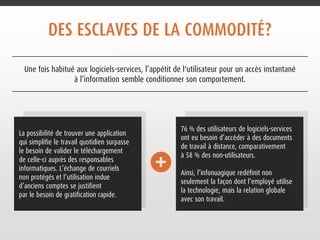

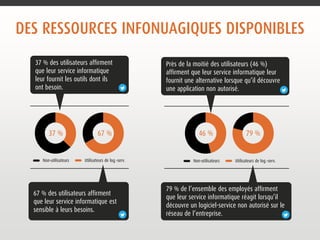

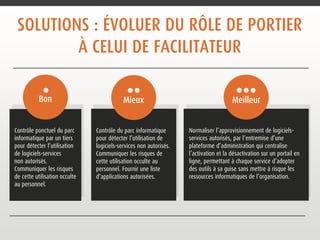

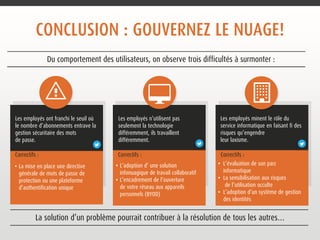

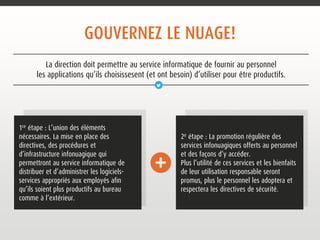

Le document examine les imprudences liées à l'utilisation des technologies infonuagiques par les employés, soulignant des comportements à risque tels que la gestion laxiste des mots de passe et le téléchargement d'applications sans approbation. Des études révèlent que les utilisateurs de logiciels-services présentent des comportements plus risqués, ce qui expose les données des entreprises à des menaces. En réponse, il propose des solutions pour améliorer la sécurité, notamment l'implémentation de systèmes d'authentification sécurisés et la normalisation des logiciels-services autorisés.