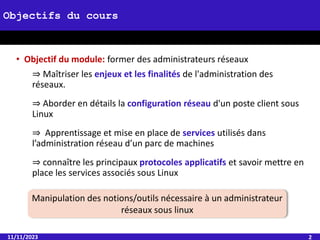

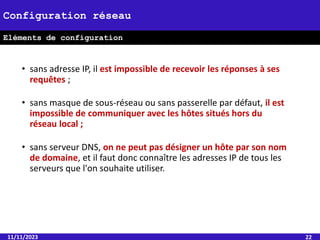

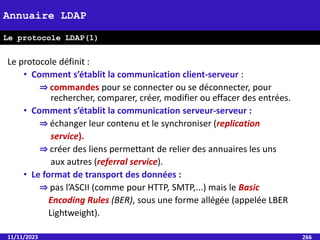

Le document présente les objectifs de la formation à l'administration des réseaux sous Linux, en se concentrant sur la configuration des postes clients et la mise en place de services essentiels. Il détaille les rôles de l'administrateur réseau ainsi que les différents éléments de configuration pour garantir la sécurité et la fonctionnalité des réseaux. Des distributions Linux, notamment Ubuntu, sont mises en avant pour leur accessibilité et leurs outils d'administration.

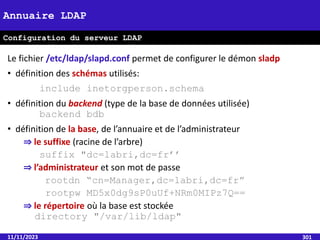

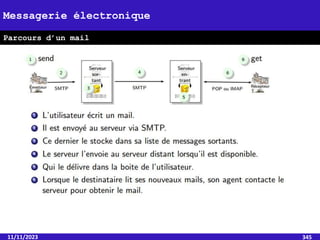

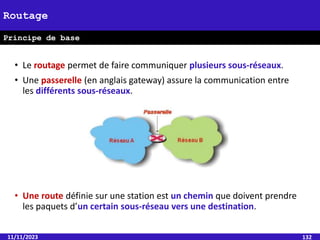

![• Permet de visualiser ou modifier la table du cache arp de l'interface

• Permet de mettre en correspondance des adresses IP et les adresses MAC.

• A chaque nouvelle requête, le cache ARP de l'interface est mis à jour

• L’option -va affiche la table ARP.

• L’option -d nom_machine/@ip supprime l’entrée de la table,

• -s nom_machine adresses_mac ajoute une nouvelle entrée dans la table.

11/11/2023 42

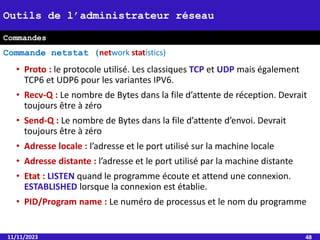

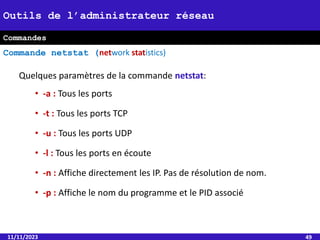

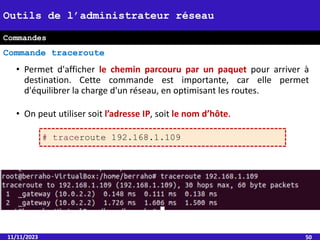

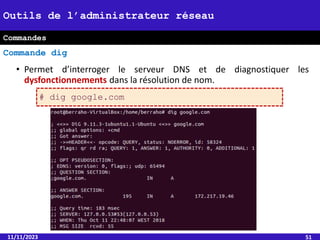

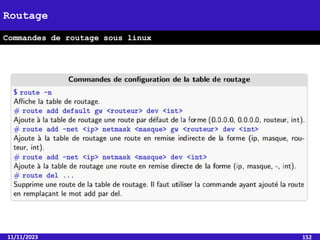

Outils de l’administrateur réseau

Commande arp

Commandes

? (192.168.1.2) at 00:40:33:2D:B5:DD [ether]

on eth0

>Entries: 1 Skipped: 0 Found: 1

# arp –d 192.168.1.2

# arp –s 192.168.1.2 00:40:33:2D:B5:DD](https://image.slidesharecdn.com/adminrseauxlinuxcours-231111130047-d9b86782/85/Admin_Reseaux_linux_cours-pptx-42-320.jpg)

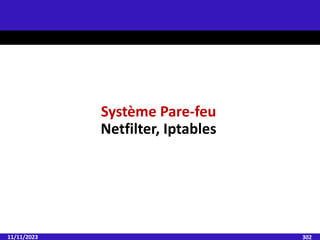

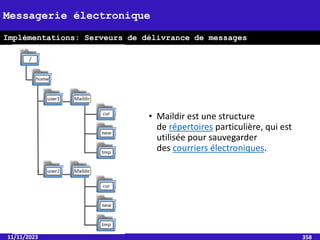

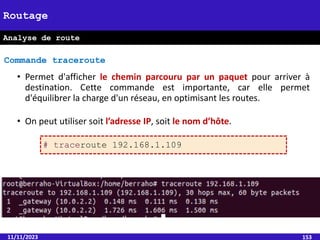

![dn: <distinguished name>

objectClass: <object class>

objectClass: <object class>

[...]

attribute type:<attribute

value>

attribute type:<attribute

value>

[...]

11/11/2023 296

Annuaire LDAP

LDIF: mode import

dn: cn=June Rossi,

ou=accounting, o=Ace Industry,

c=US

objectClass: top

objectClass: person

objectClass:

organizationalPerson

objectClass: inetOrgPerson

cn: June Rossi

sn: Rossi givenName: June

mail: rossi@aceindustry.com

userPassword: {sha}KDIE3AL9DK

dn: cn=Walter Scott,

ou=accounting, o=Ace Industry,

c=US

objectClass: top

La forme générale est :

Une entrée de type personne se présente

de la manière suivante :](https://image.slidesharecdn.com/adminrseauxlinuxcours-231111130047-d9b86782/85/Admin_Reseaux_linux_cours-pptx-296-320.jpg)