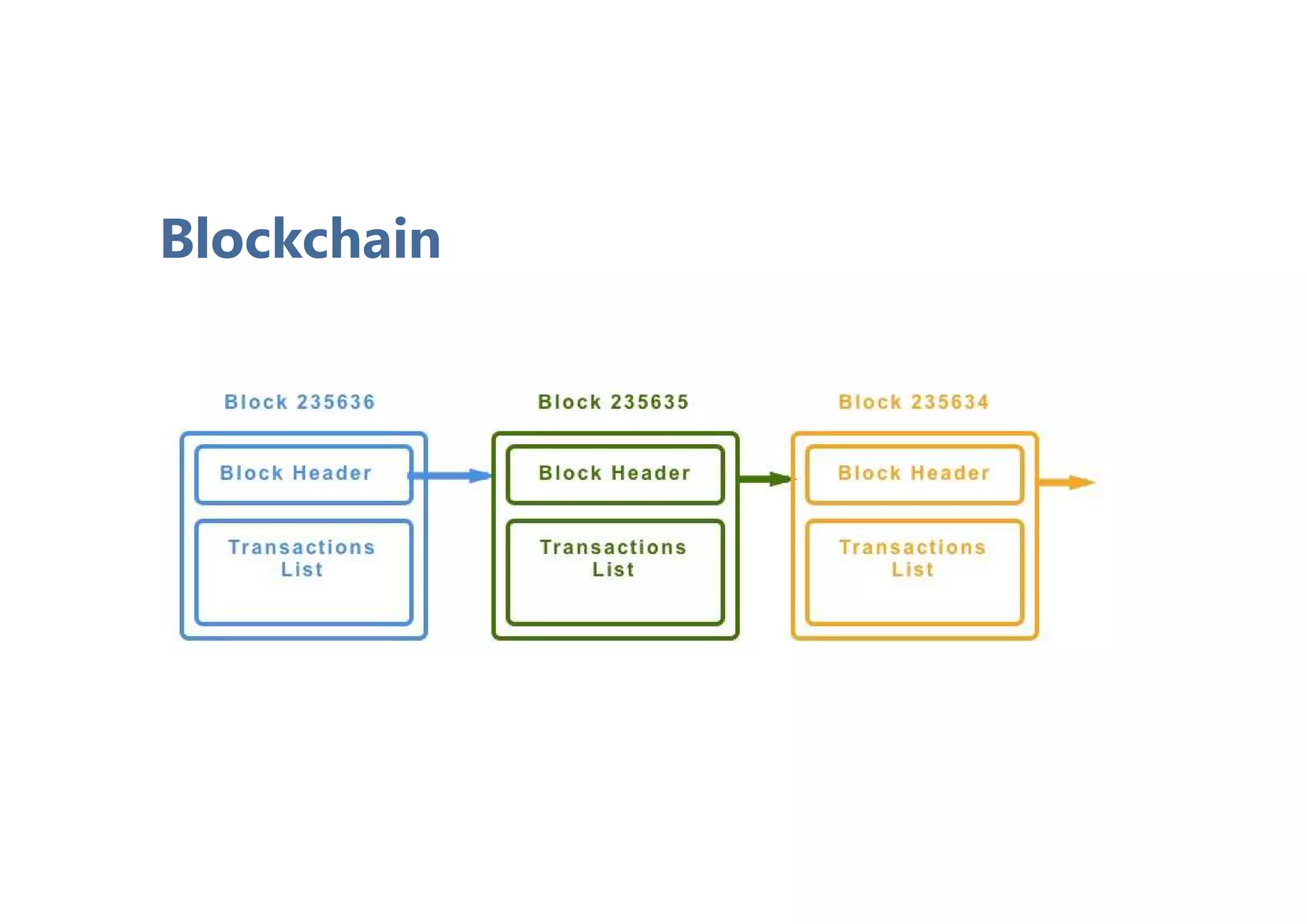

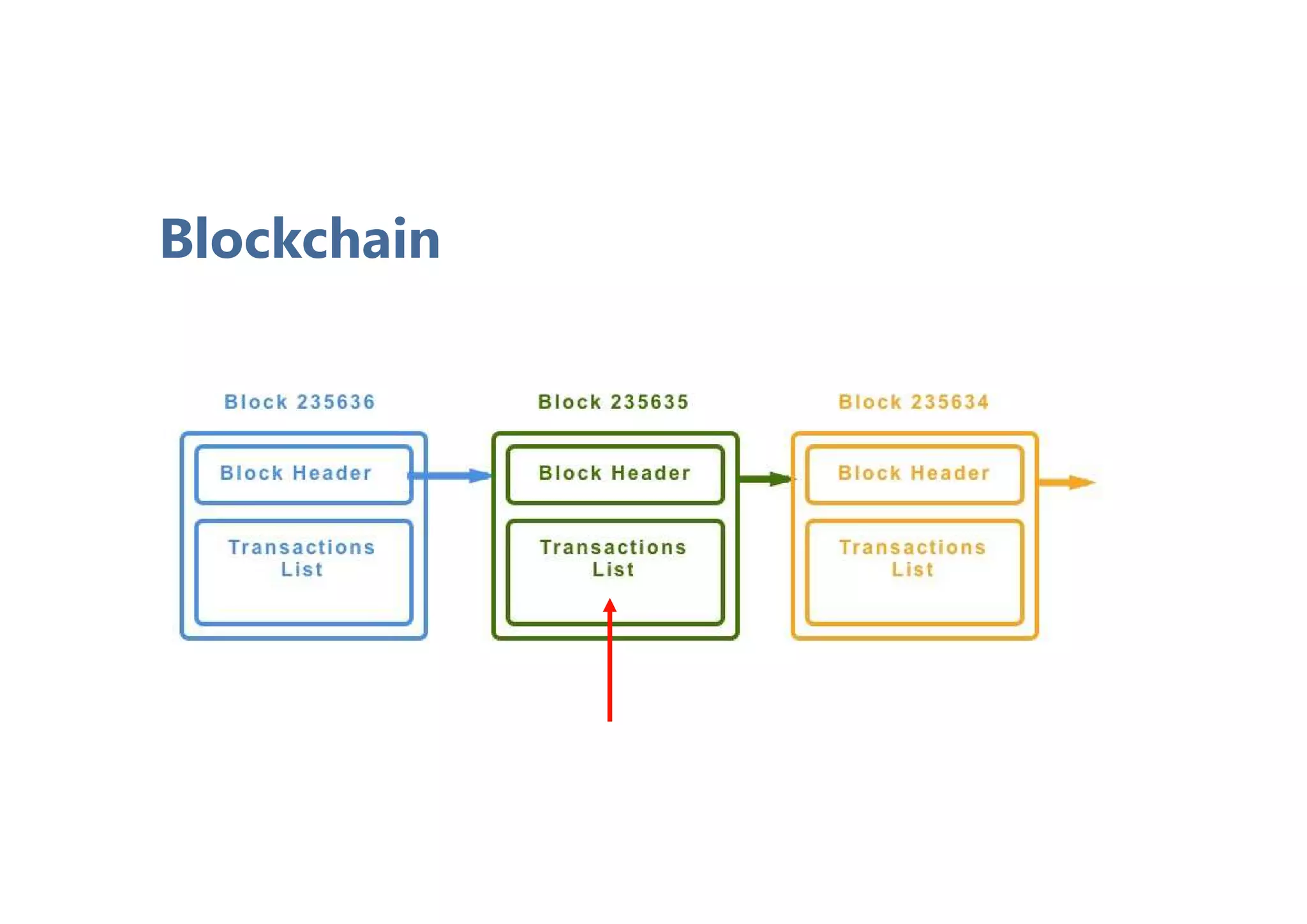

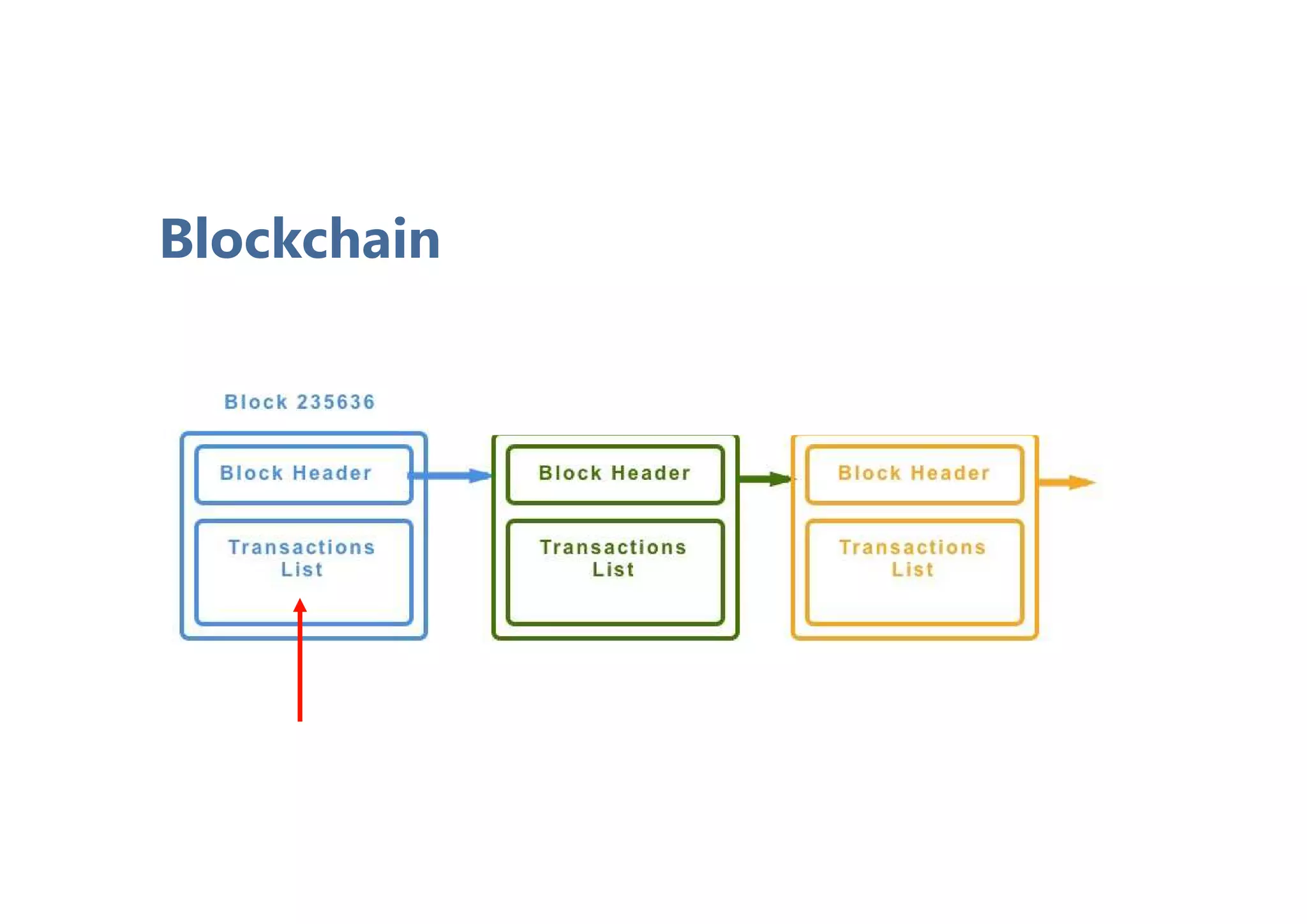

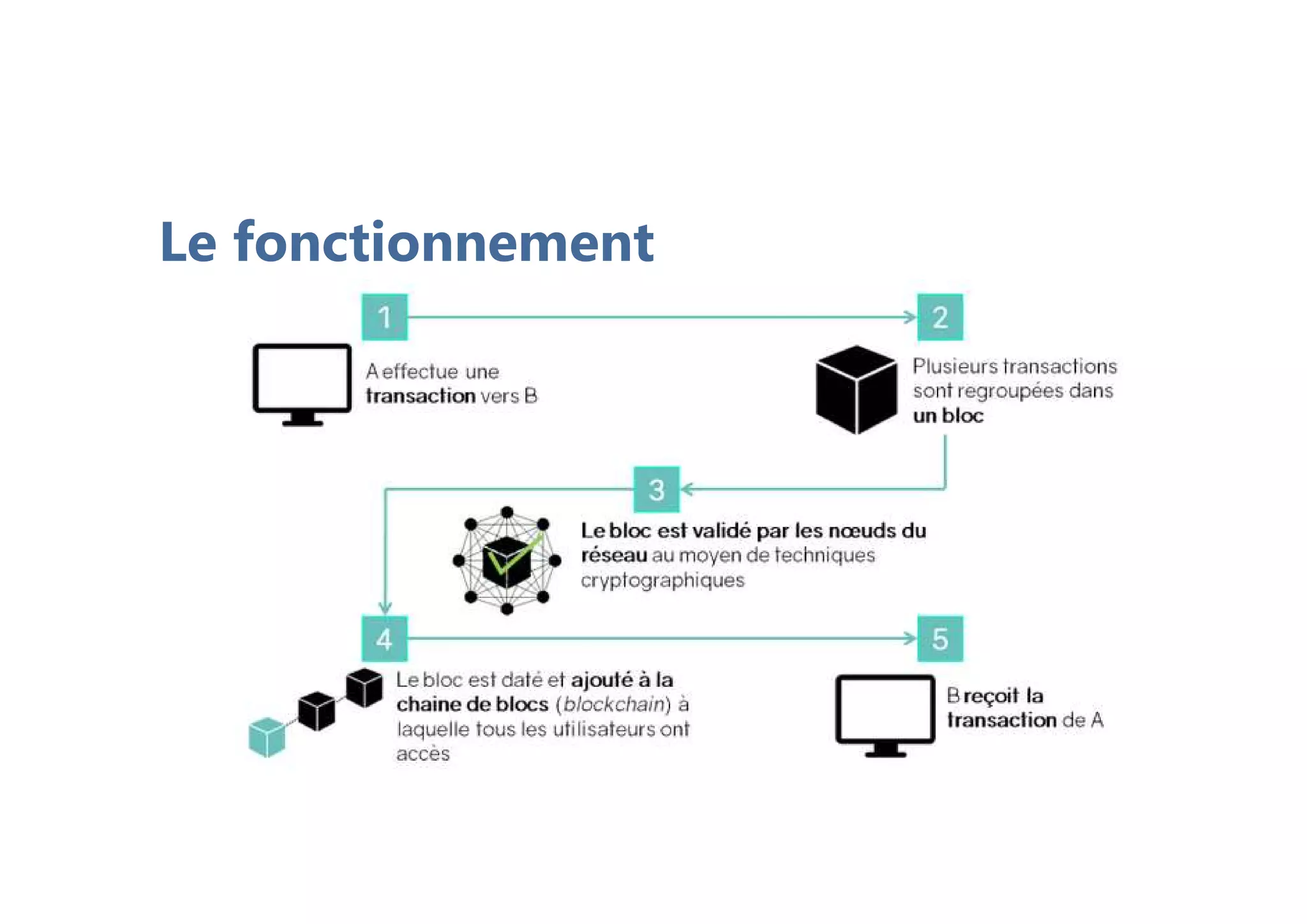

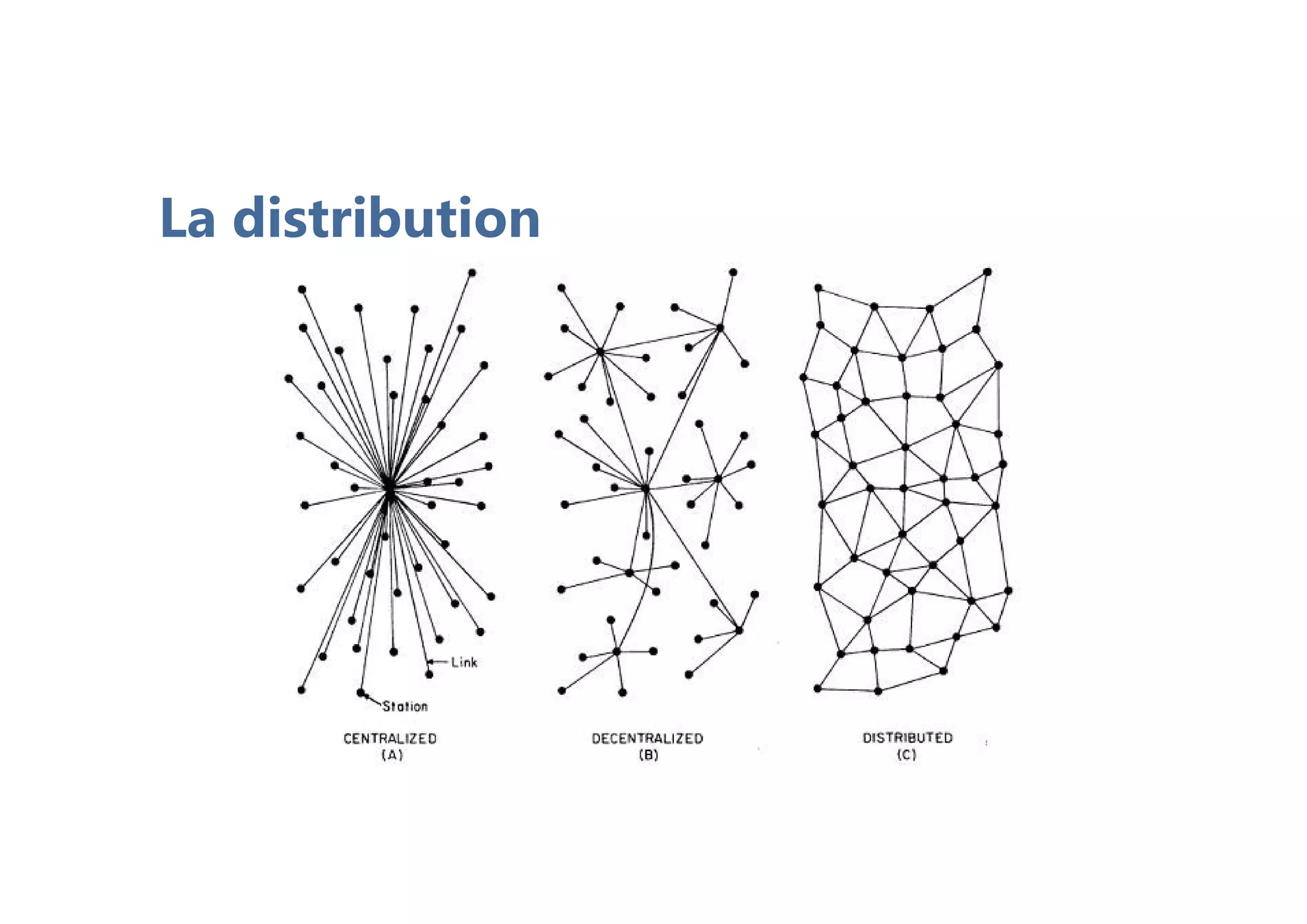

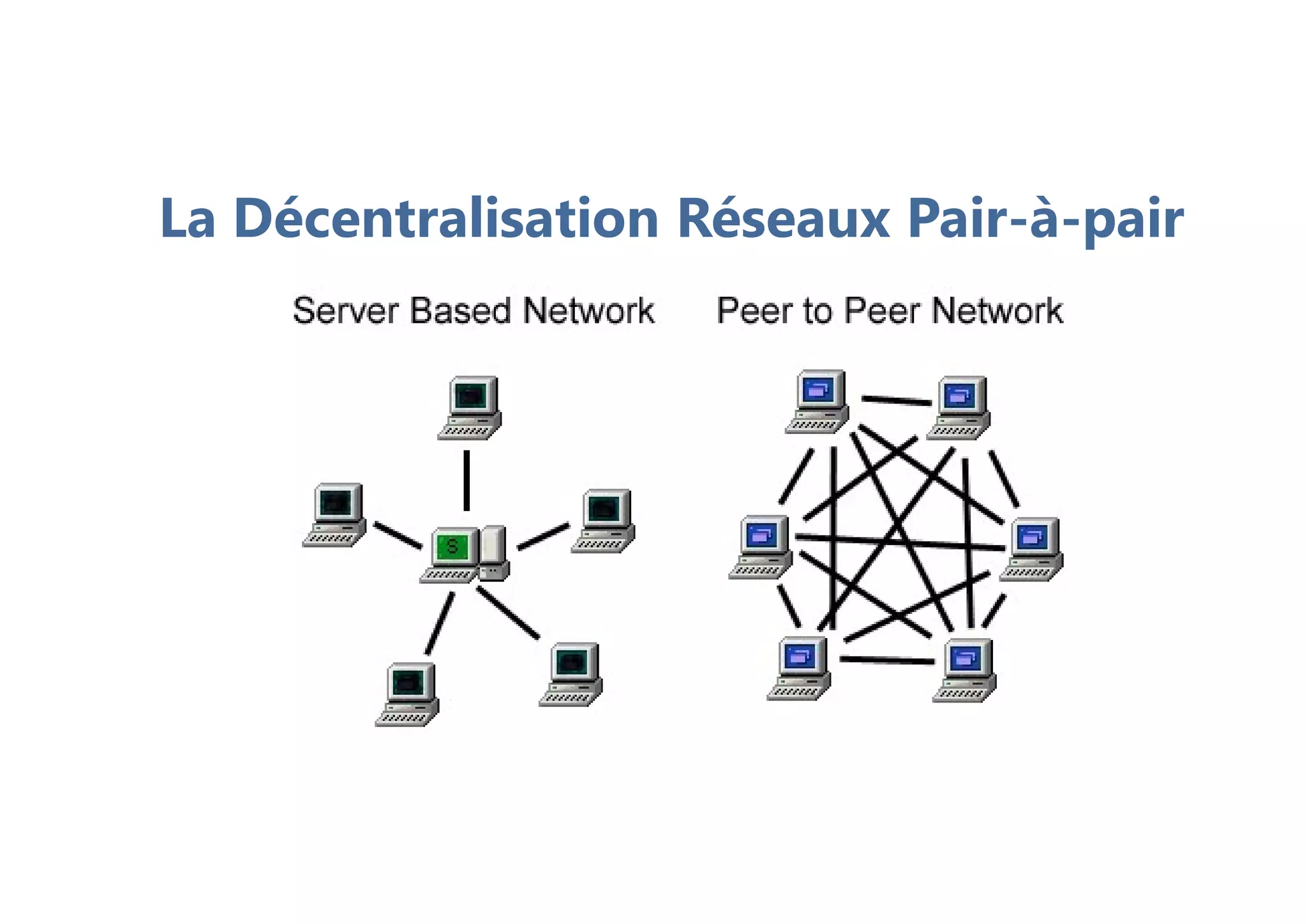

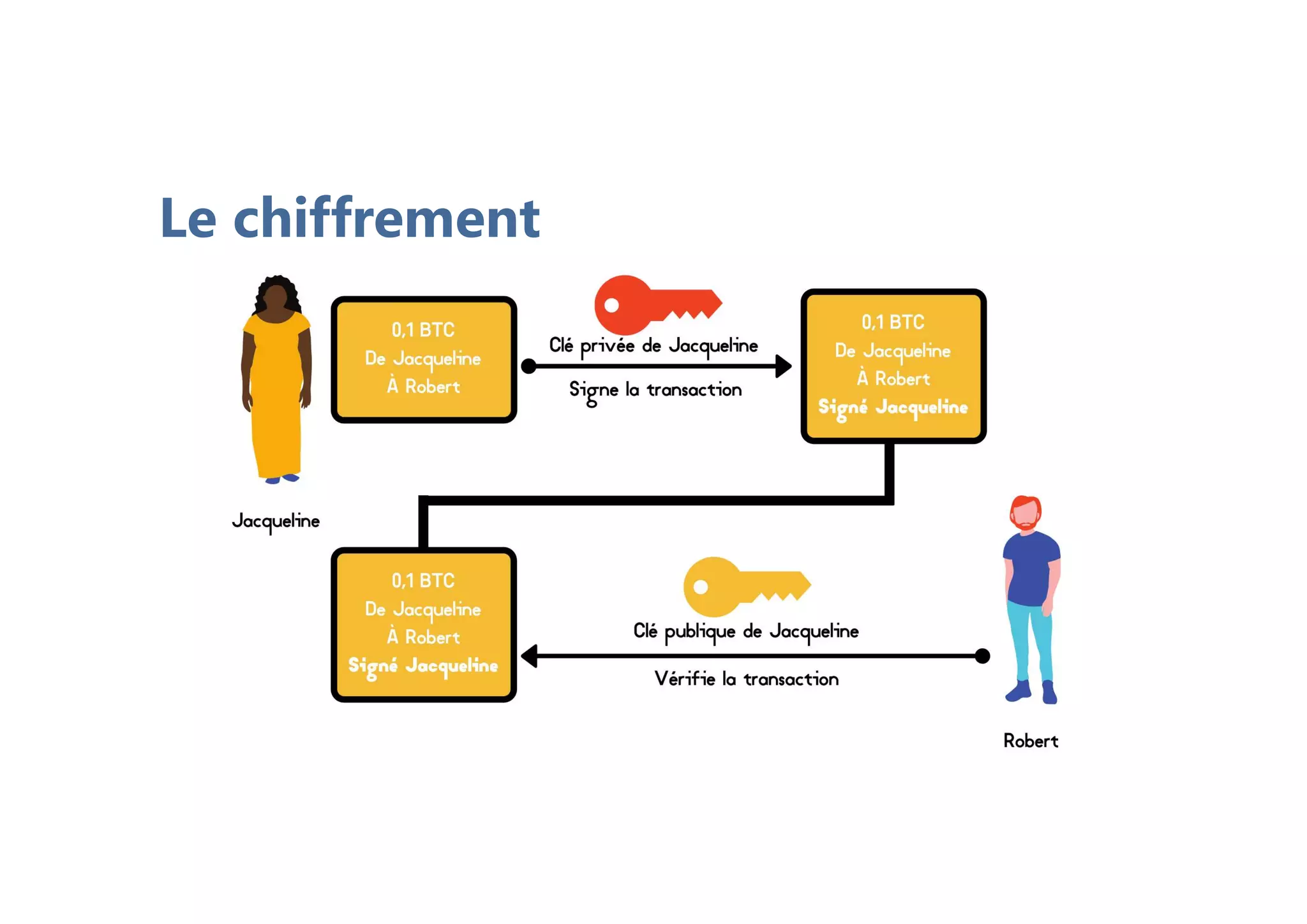

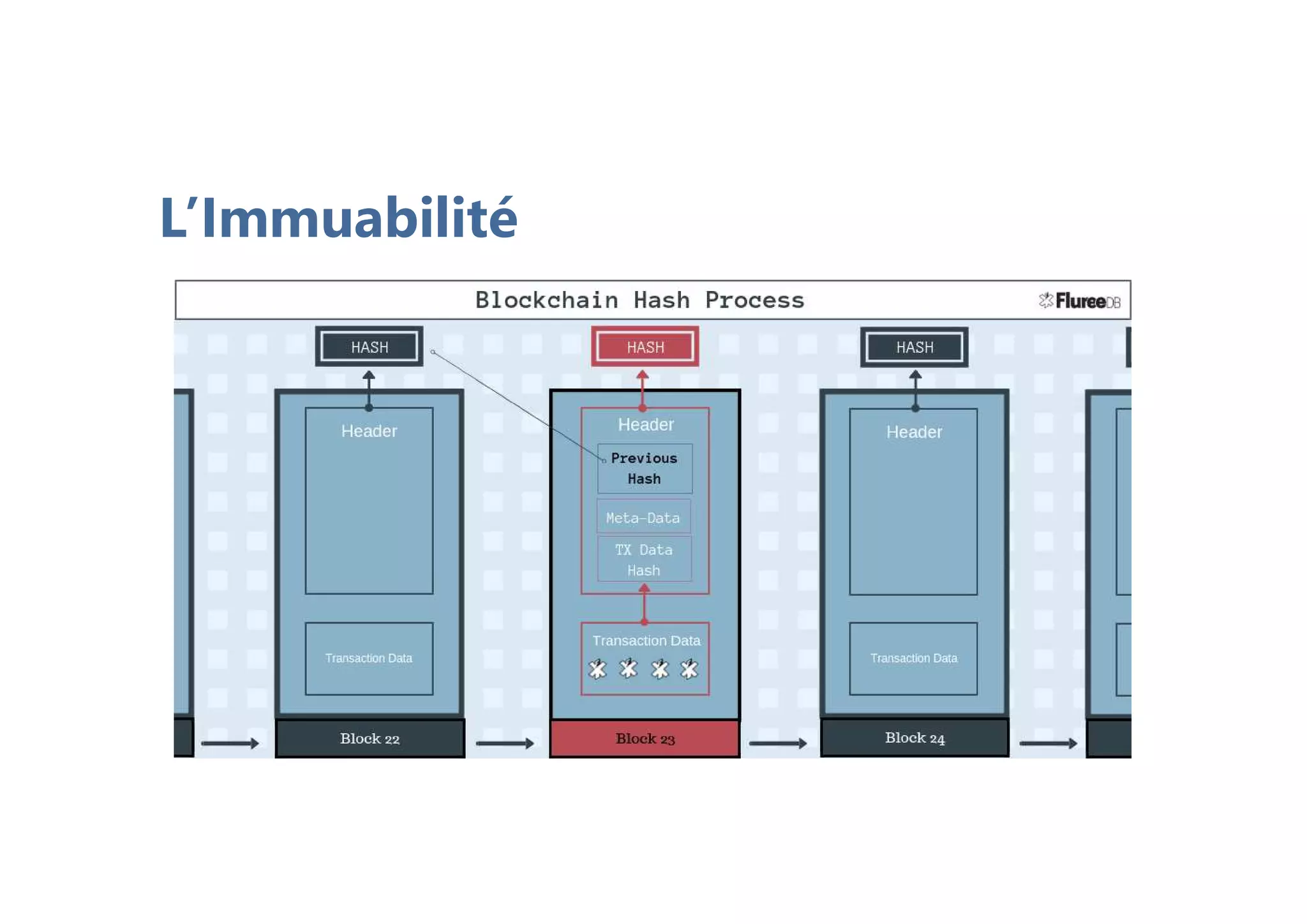

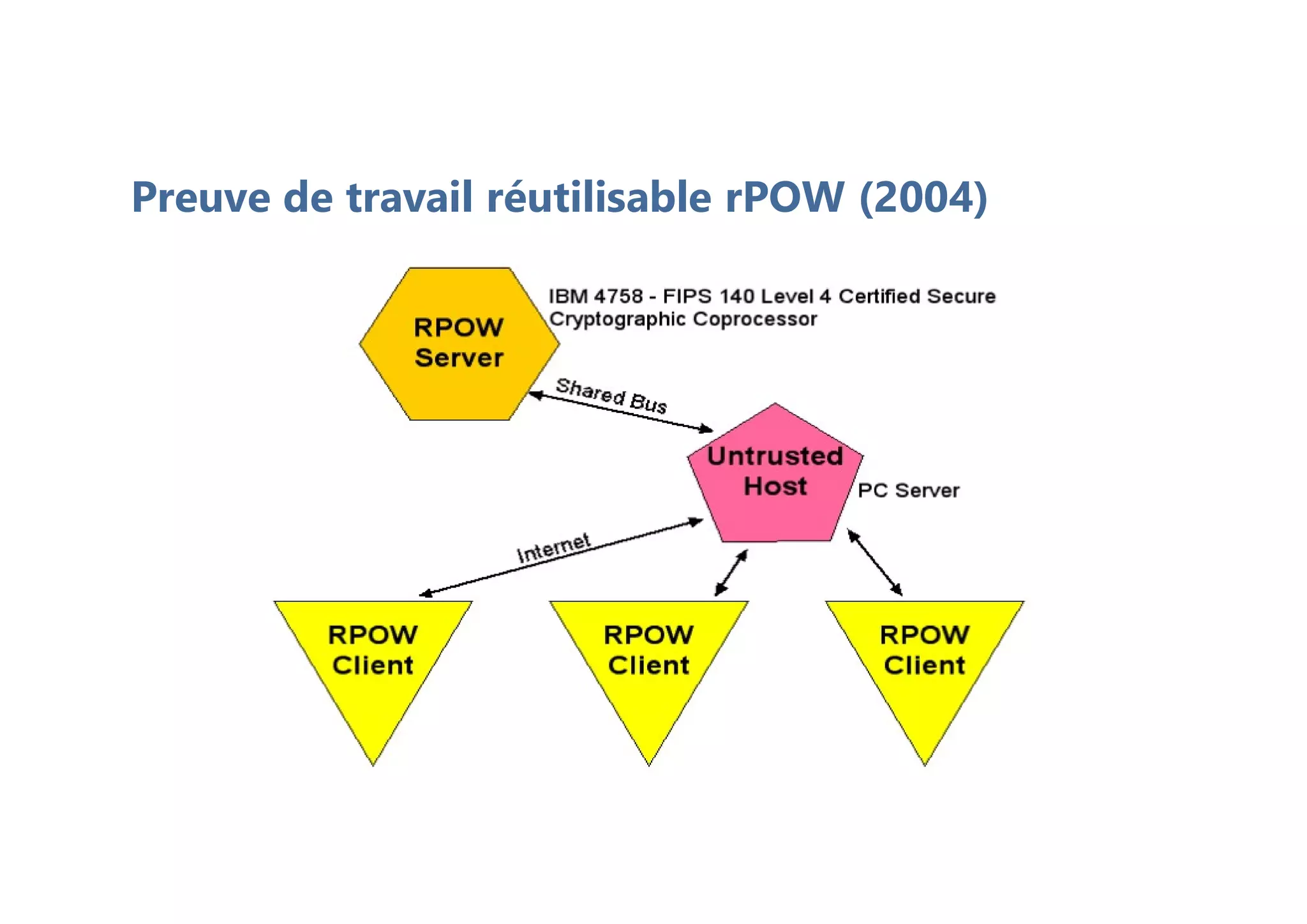

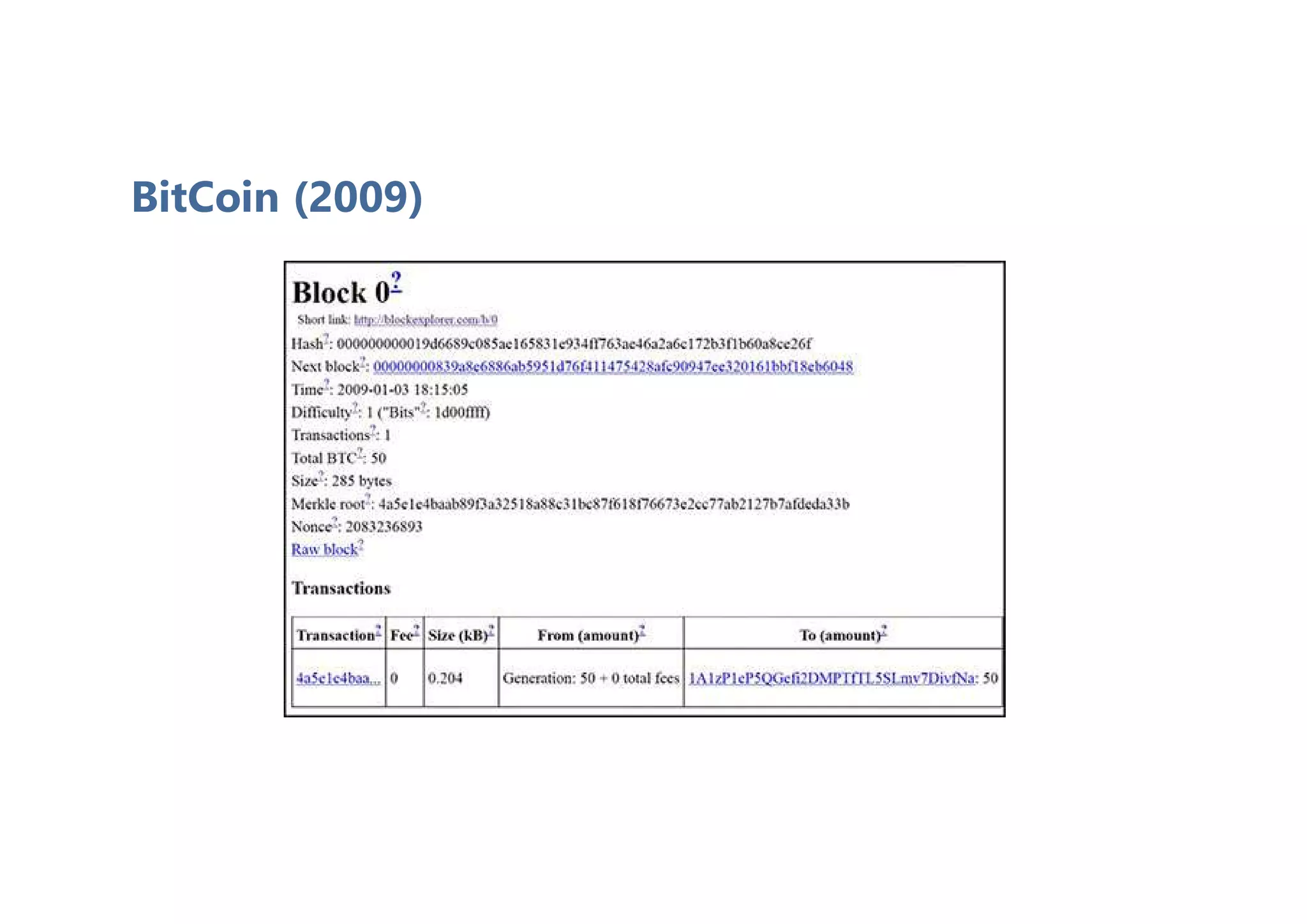

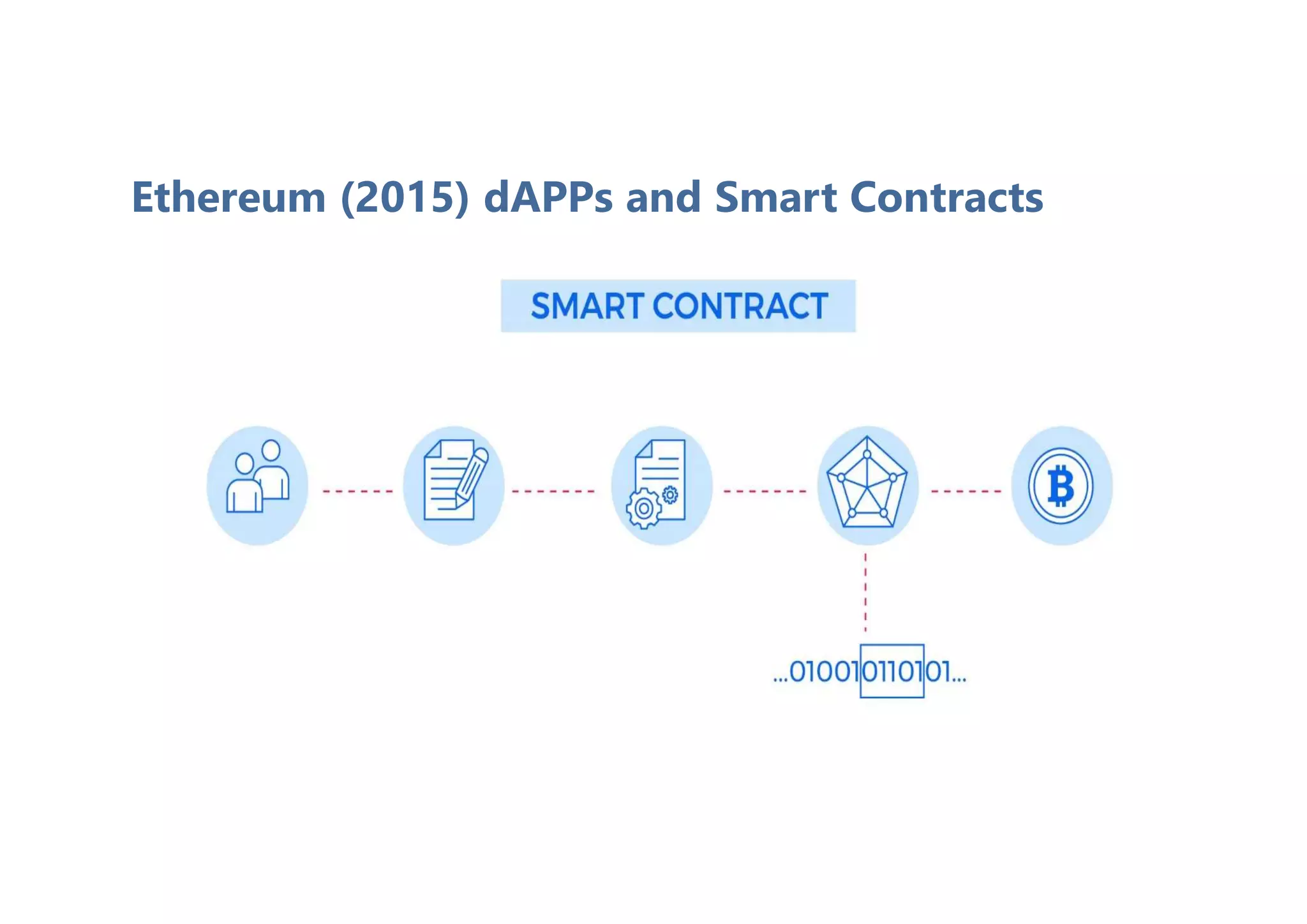

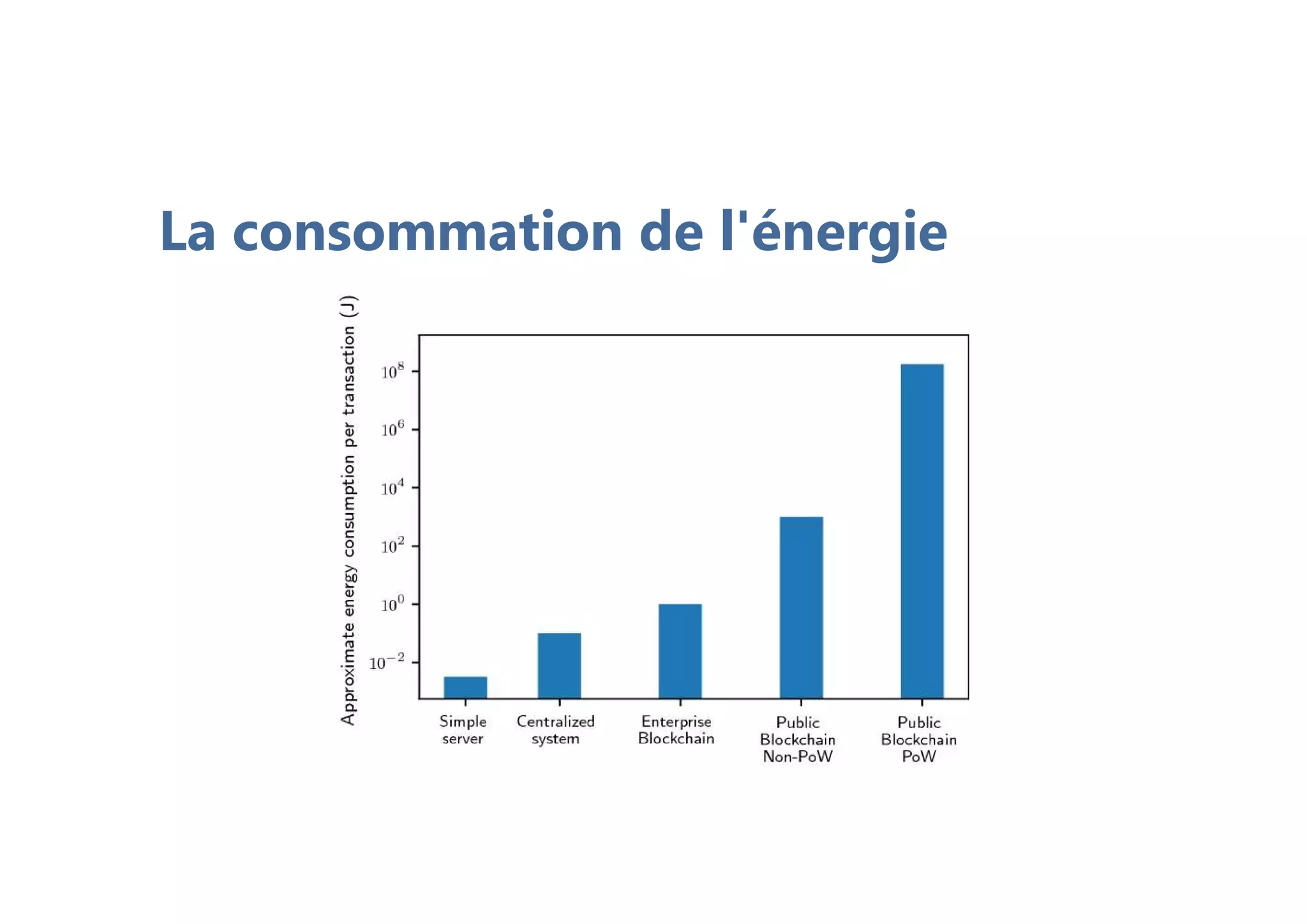

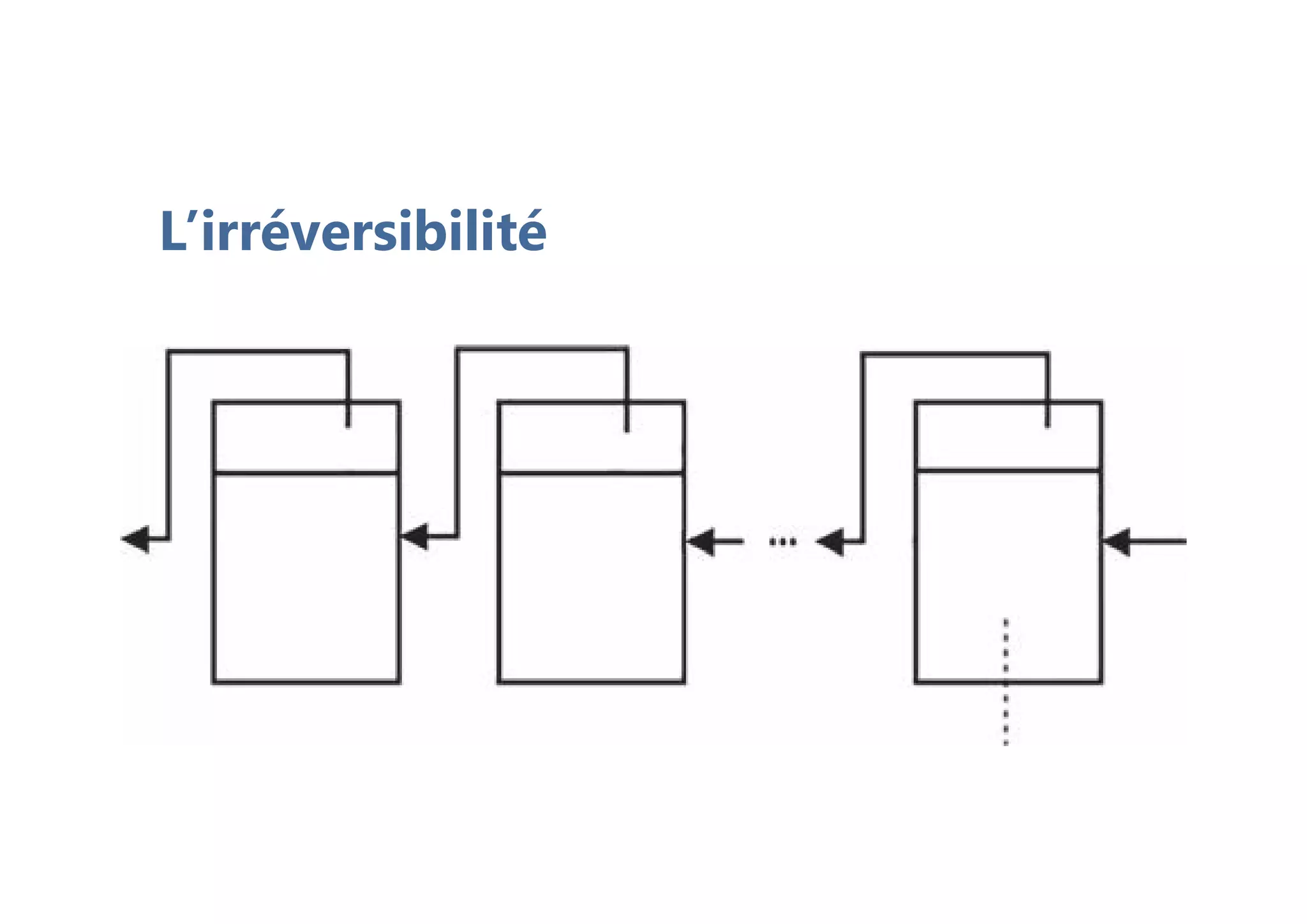

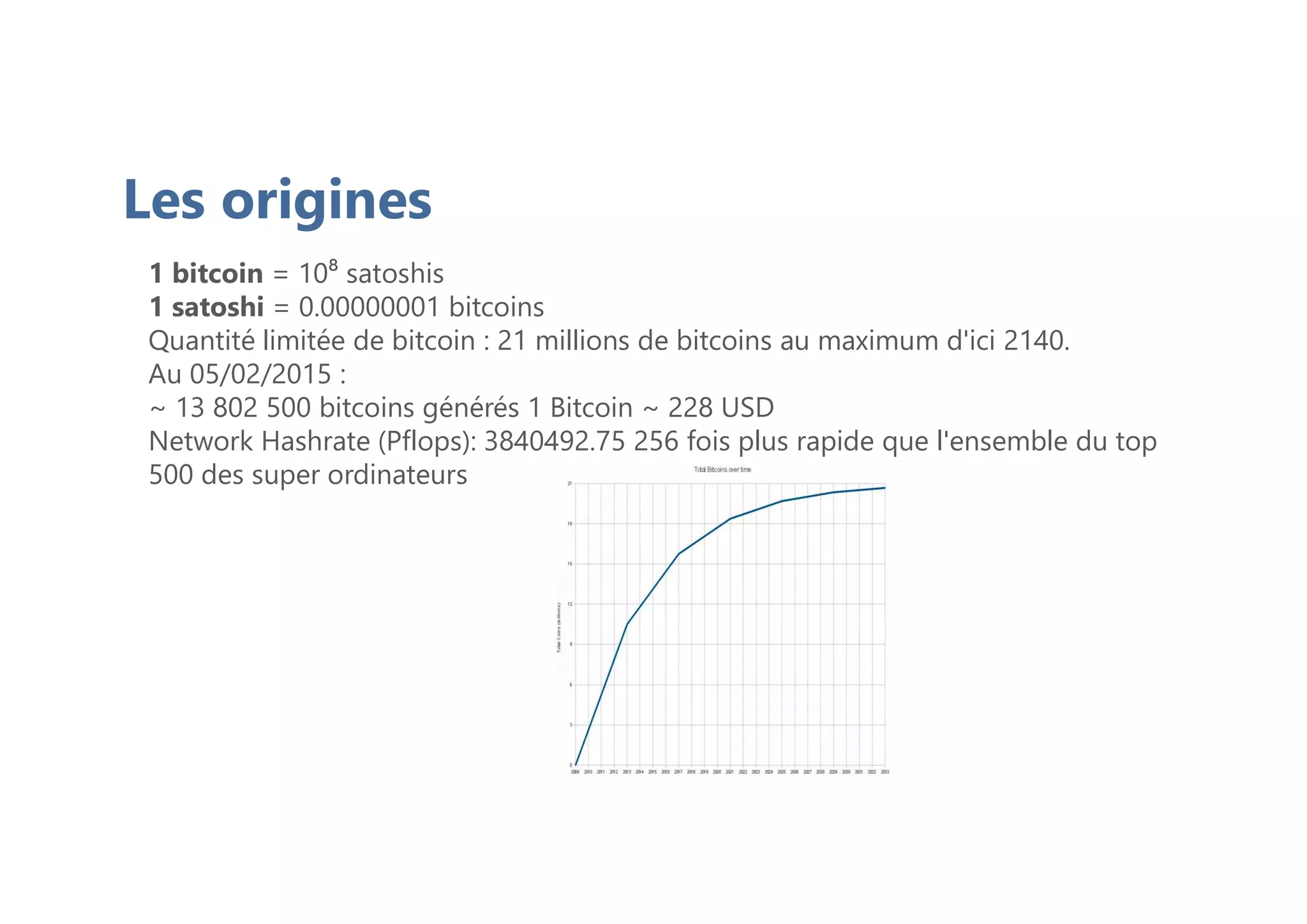

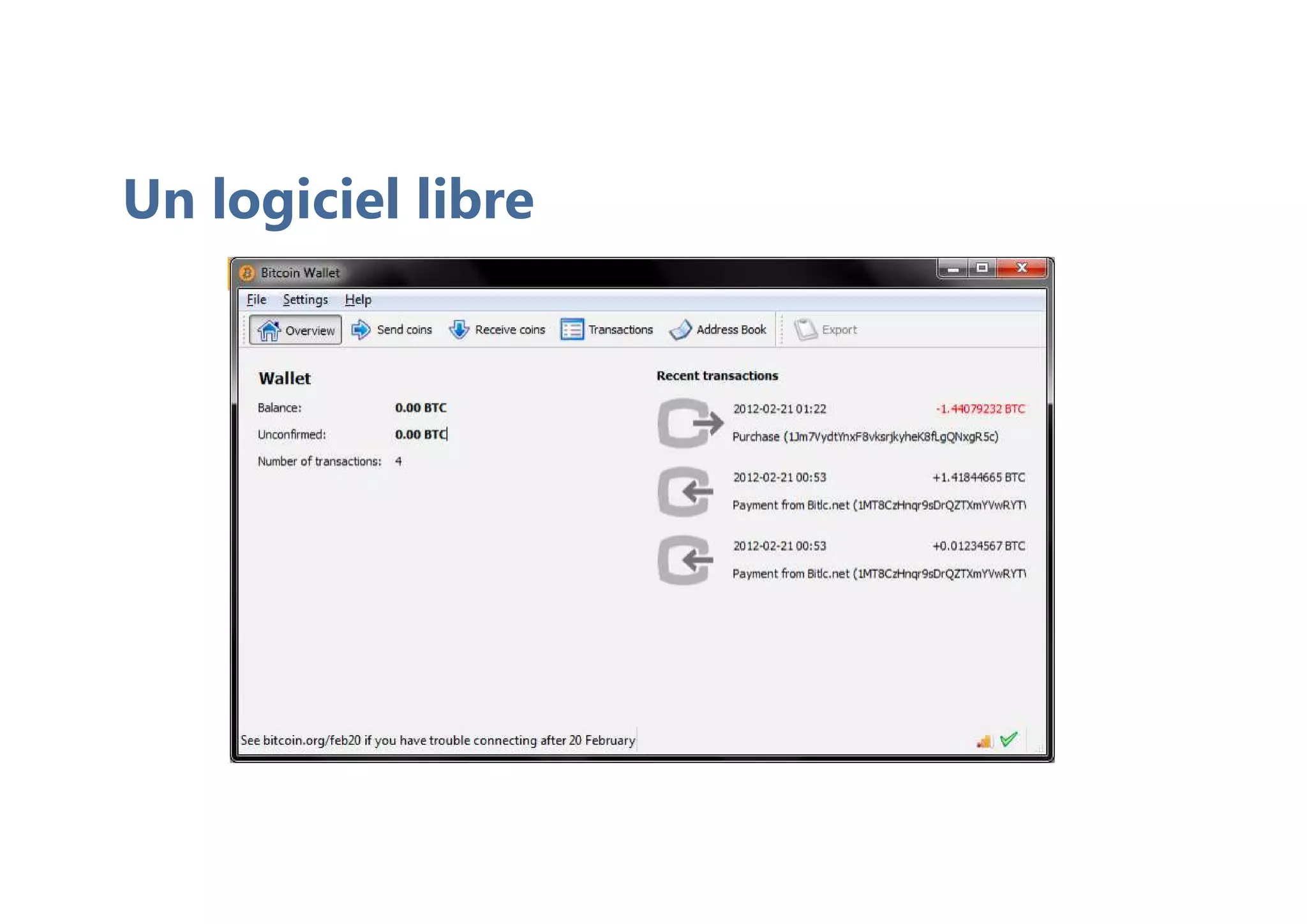

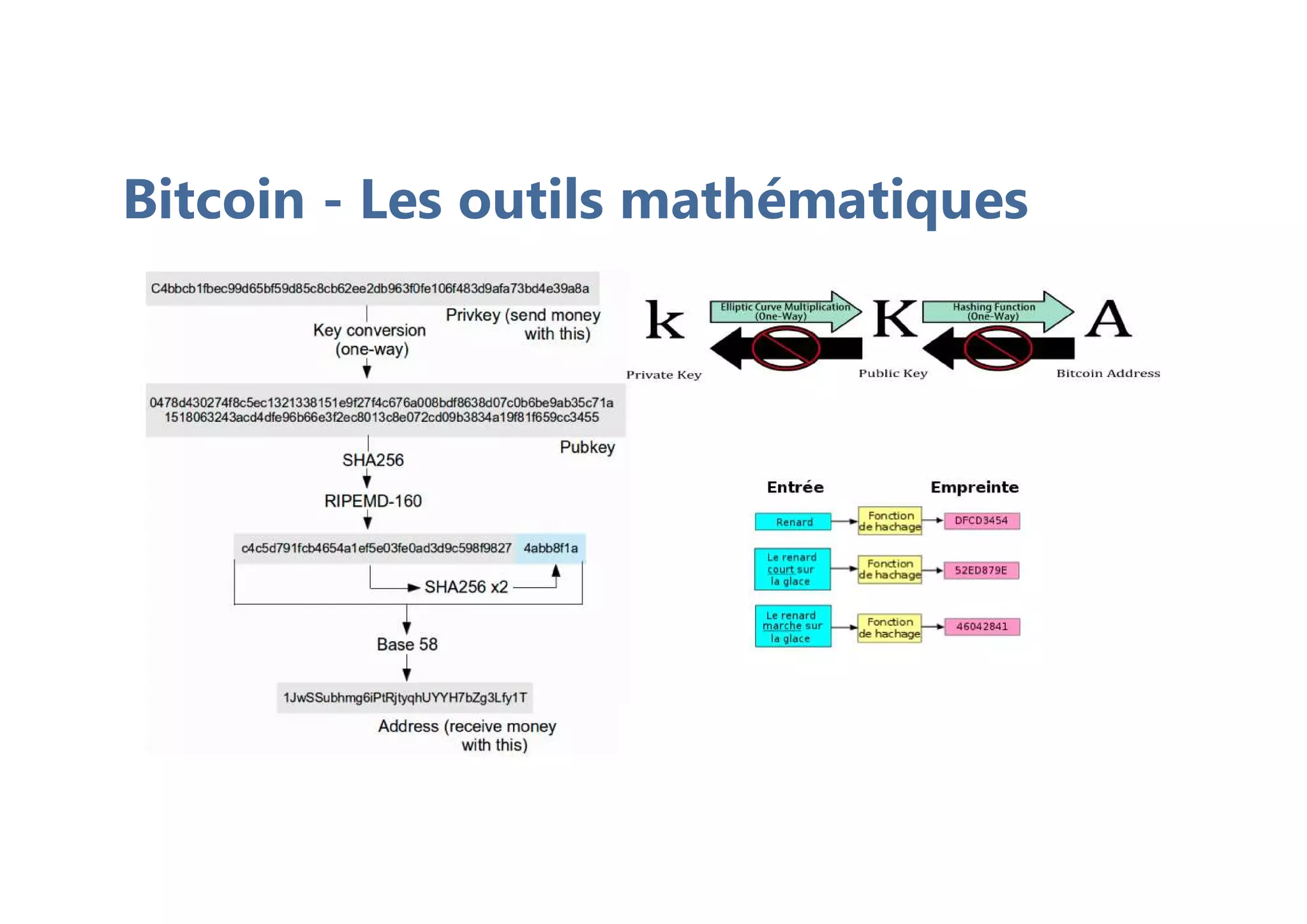

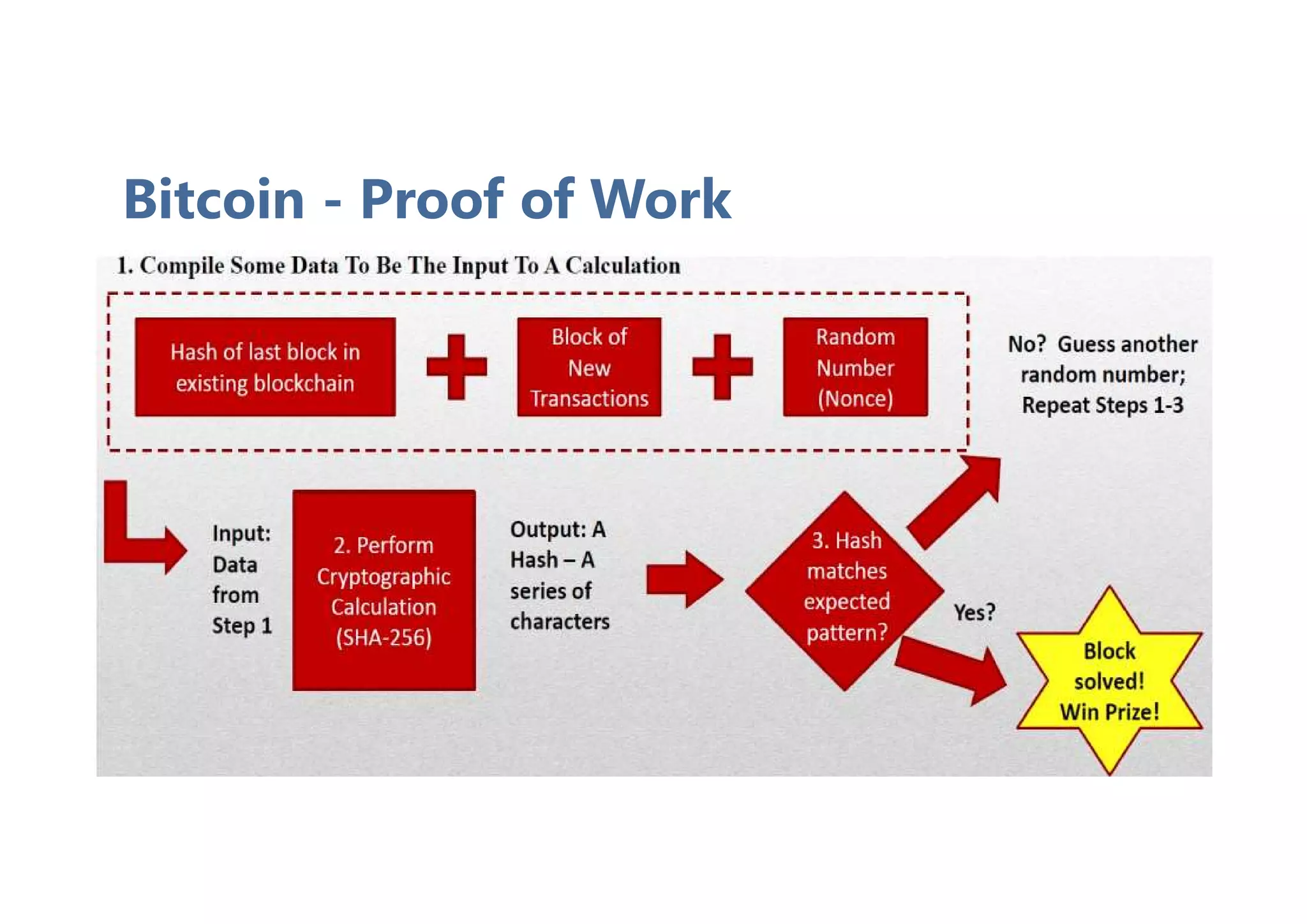

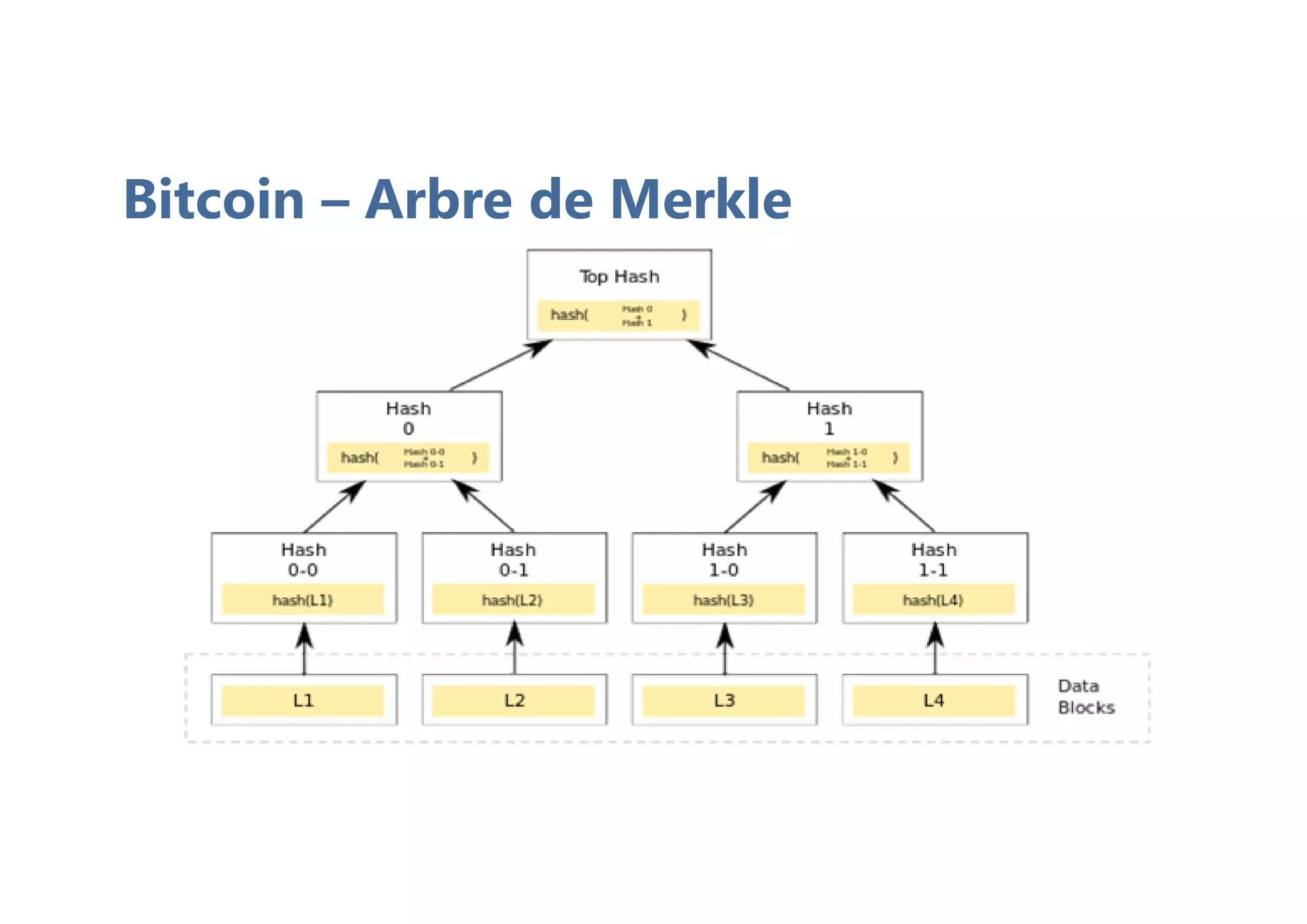

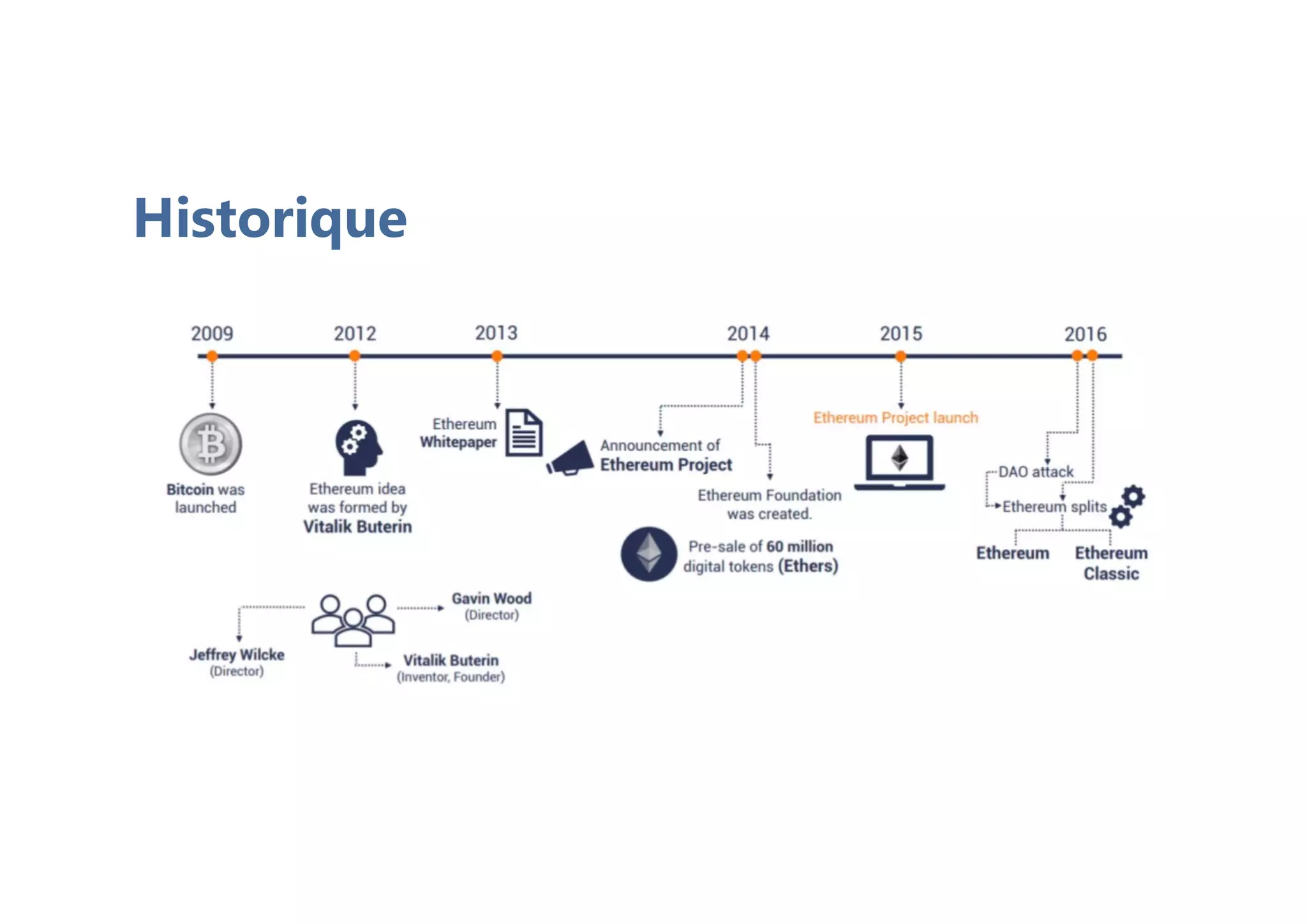

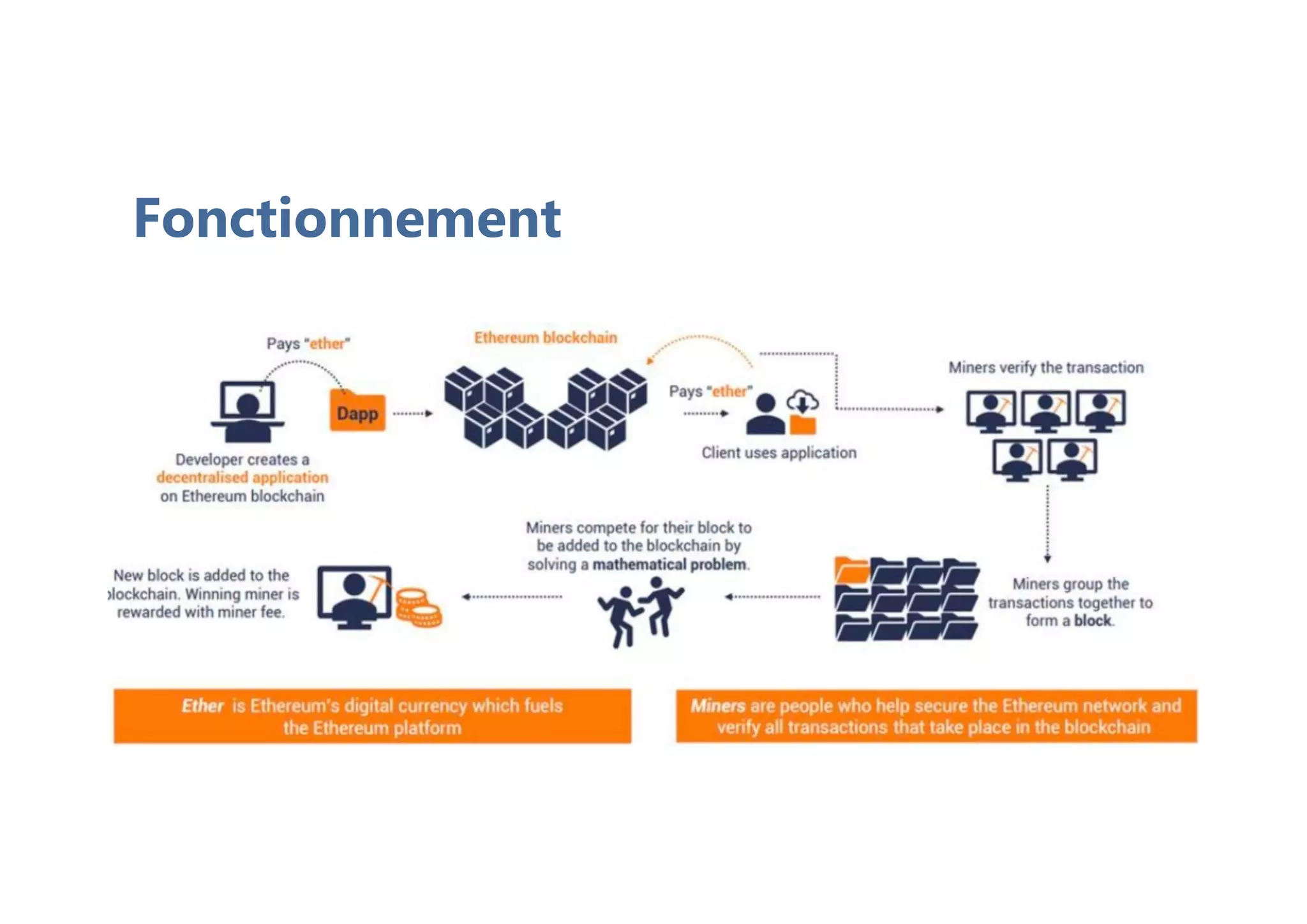

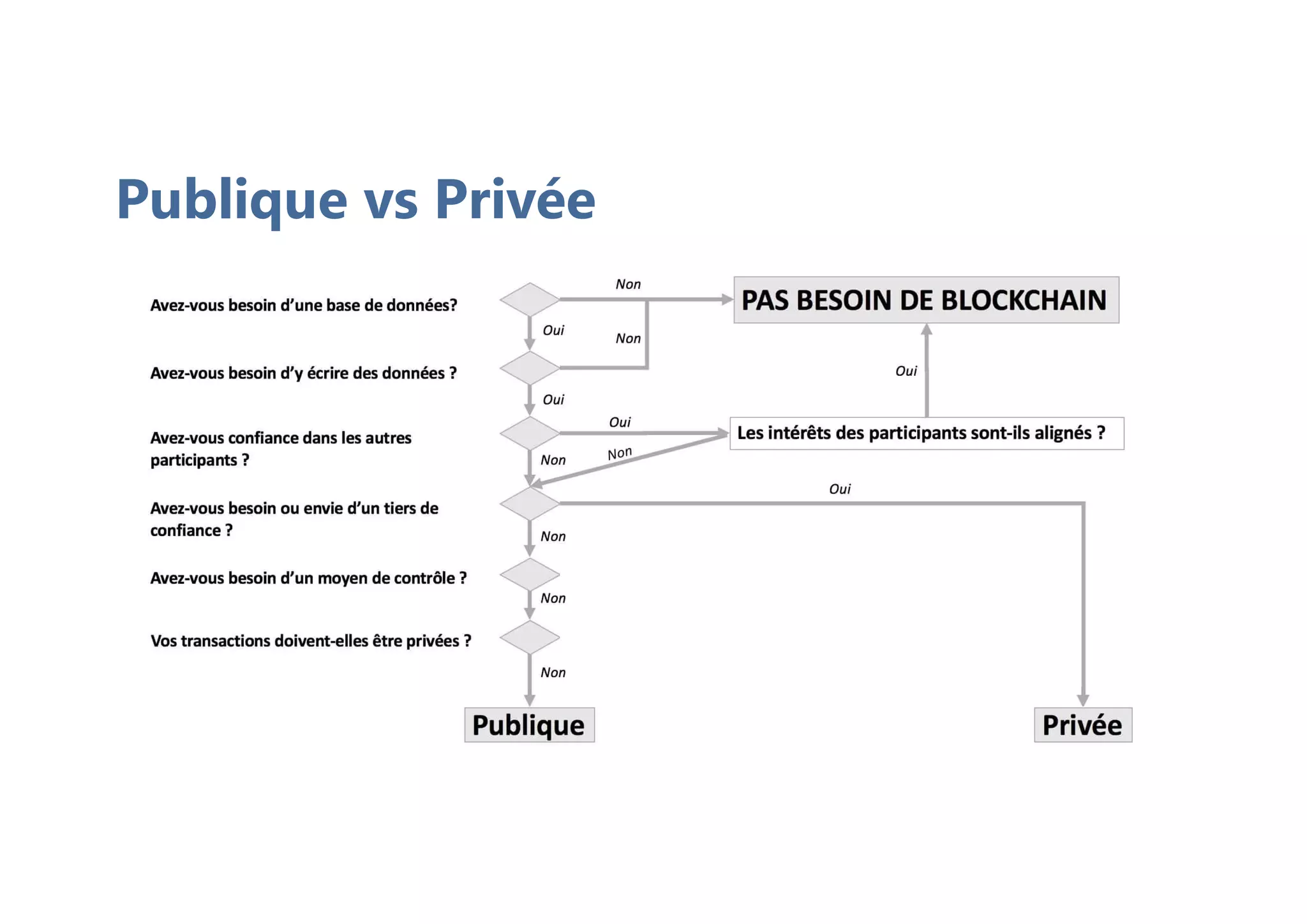

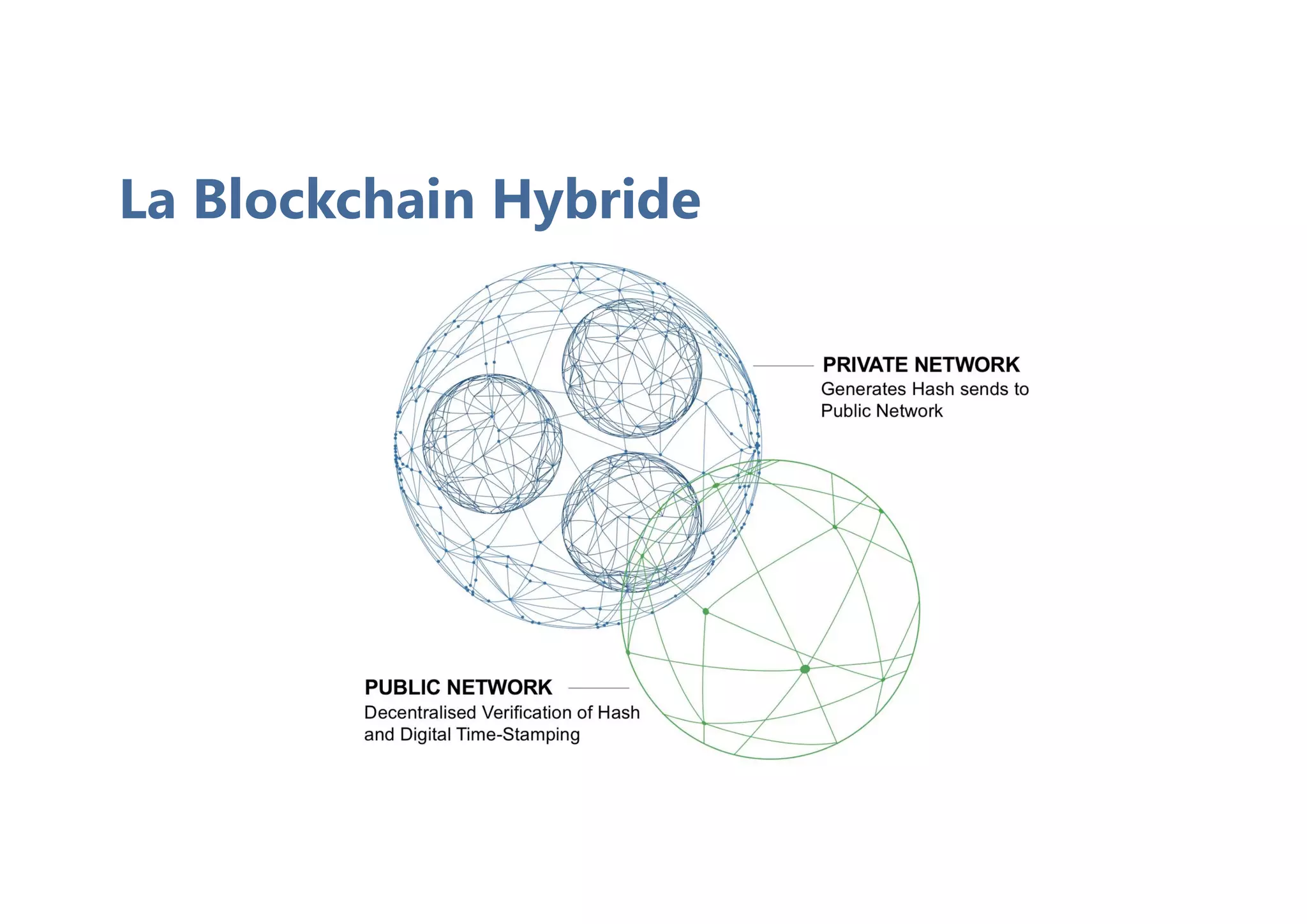

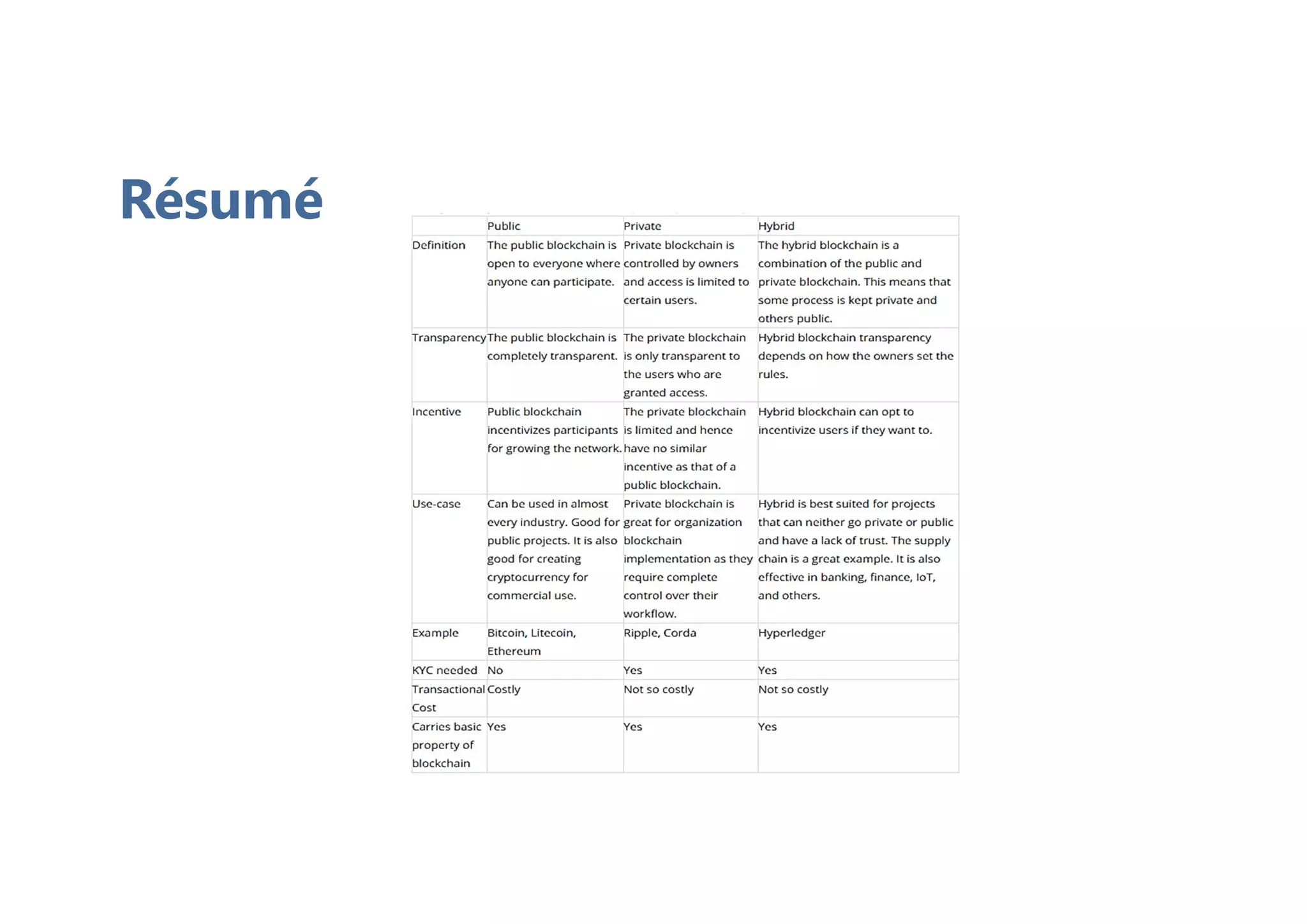

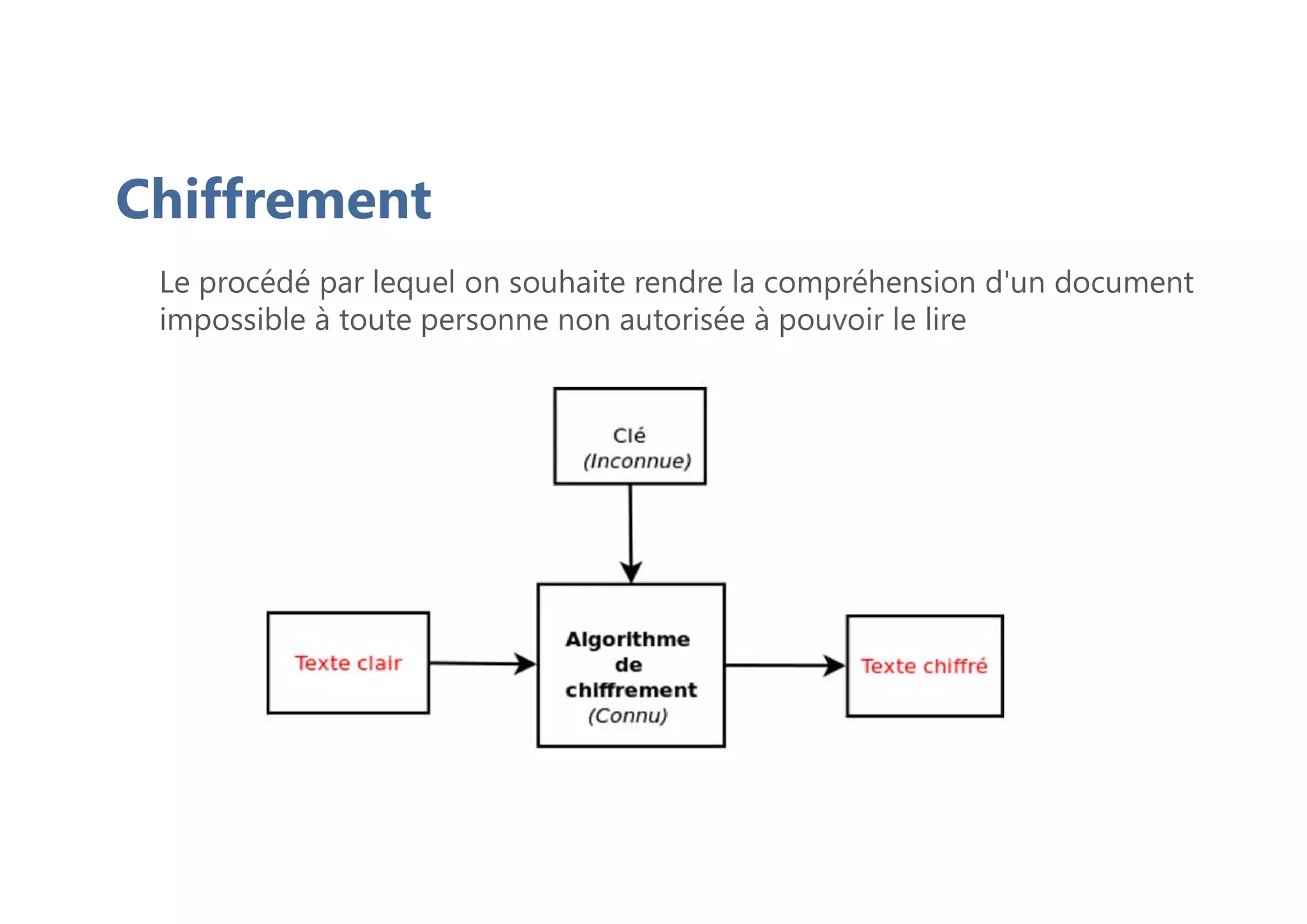

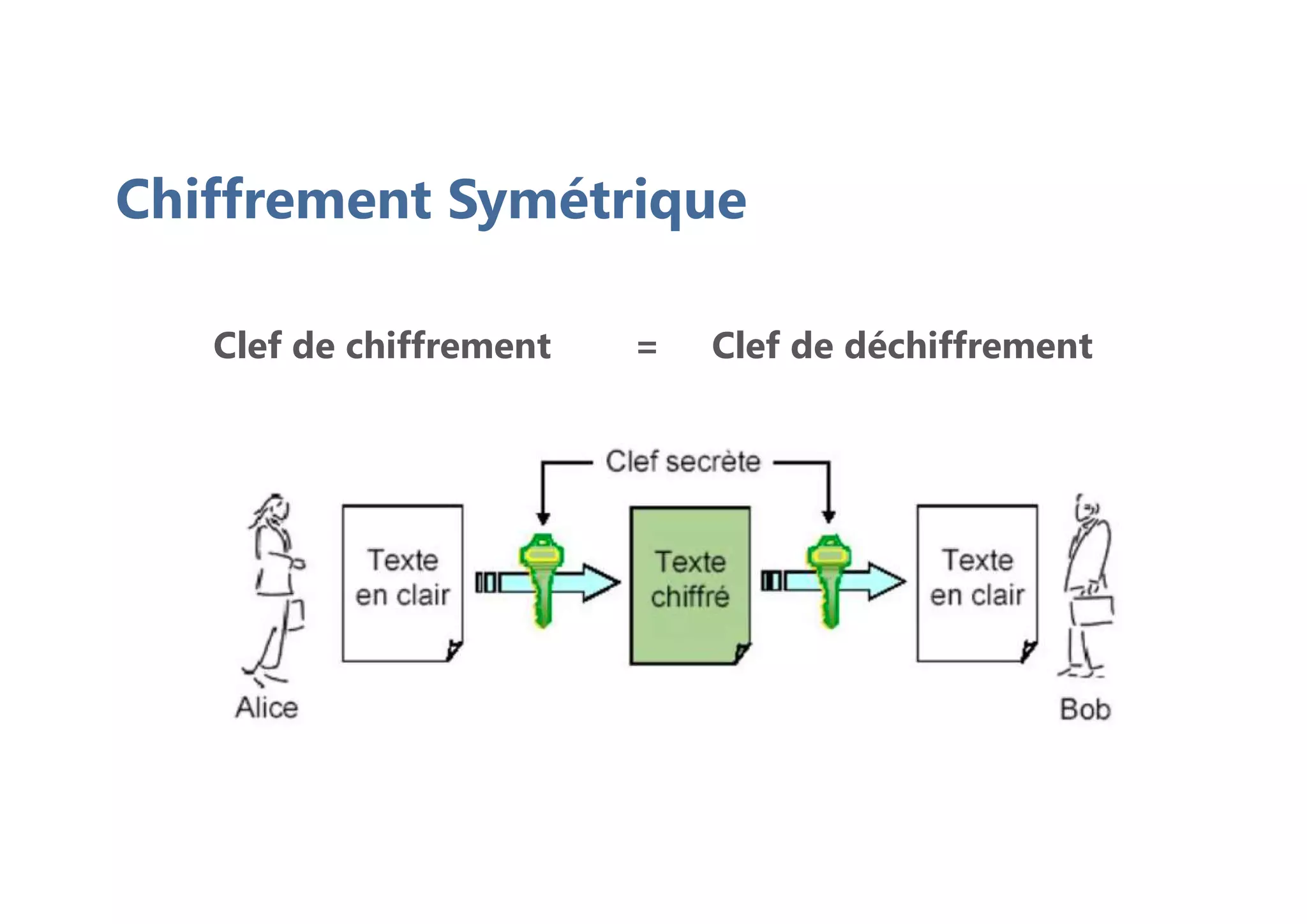

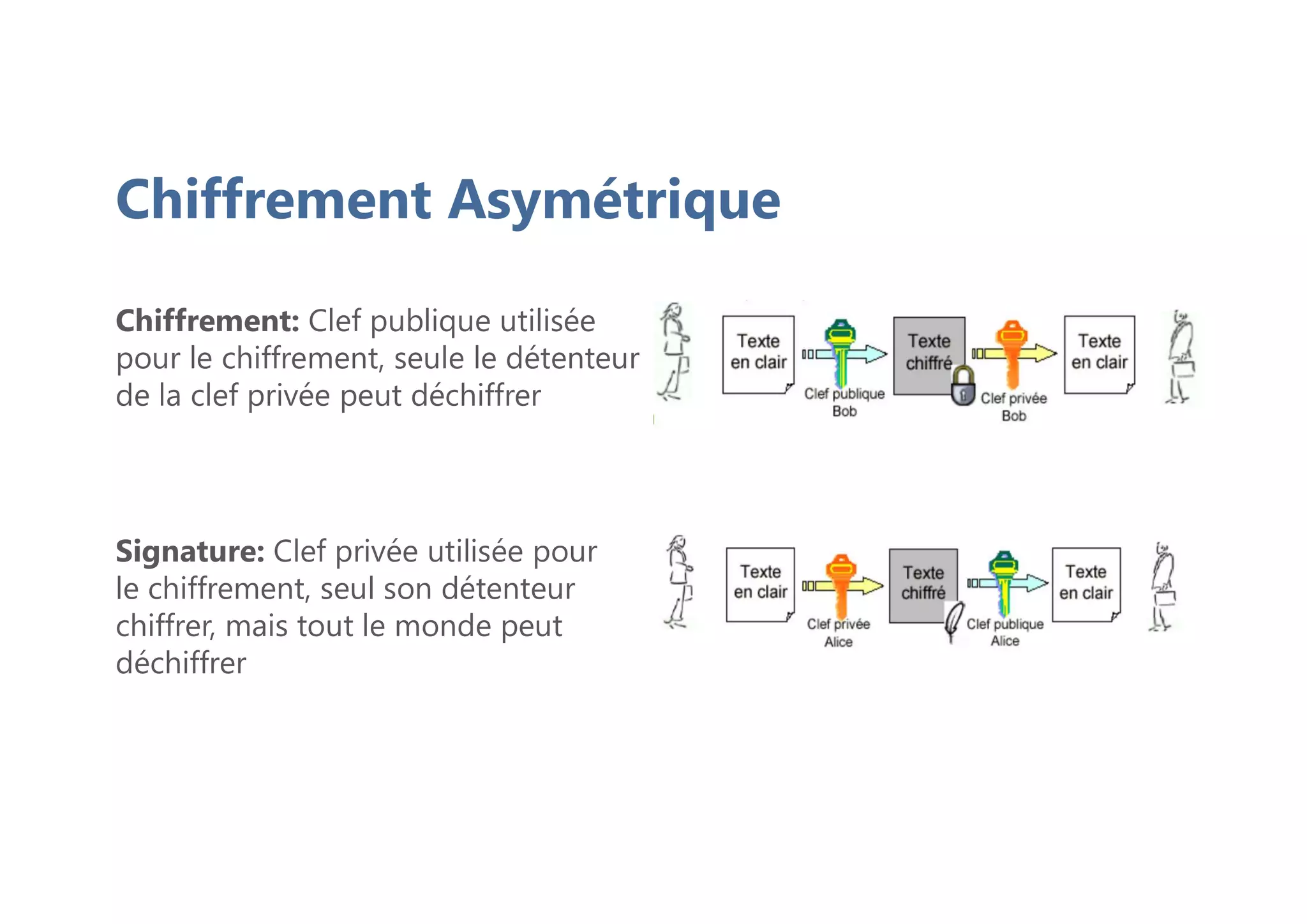

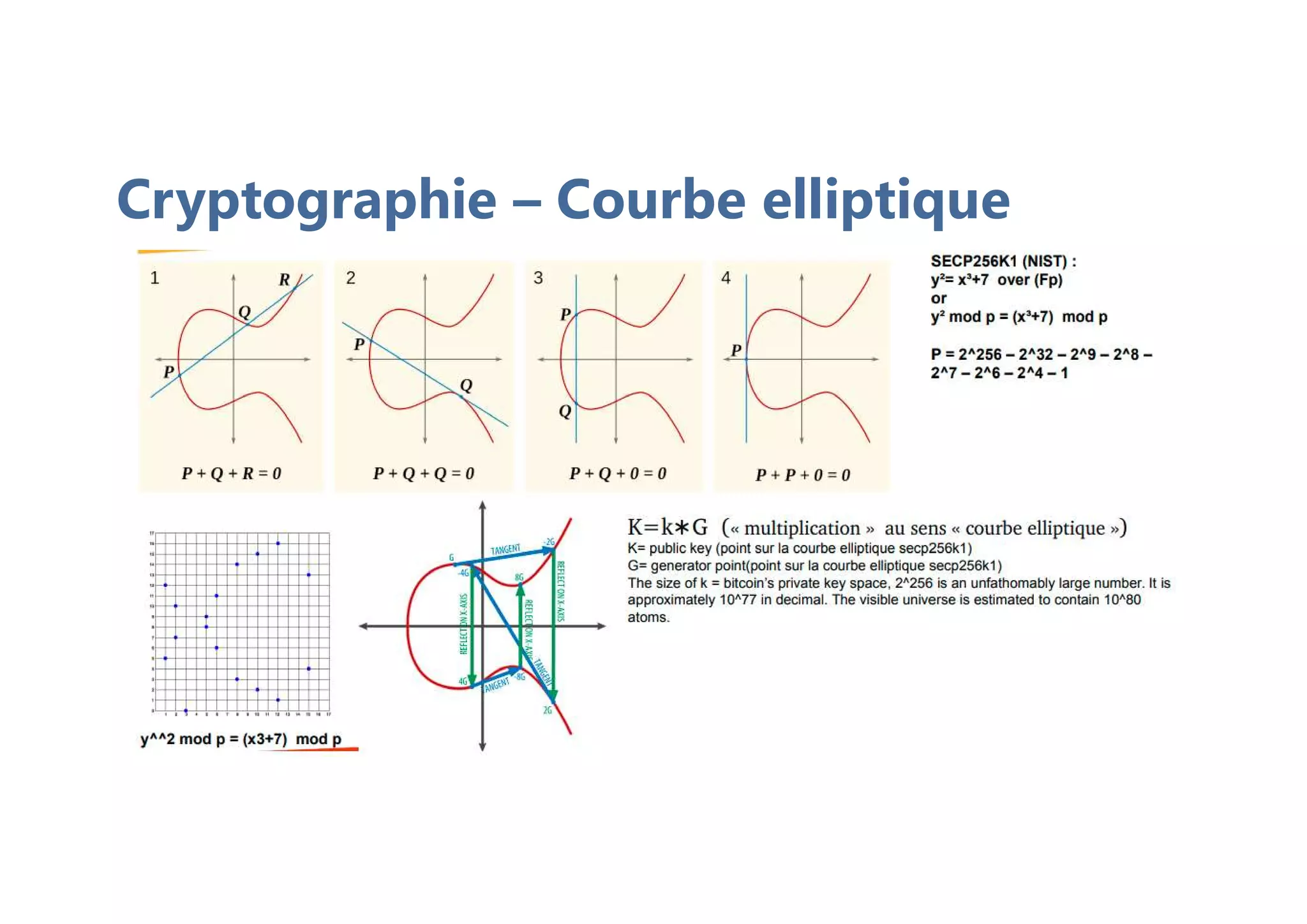

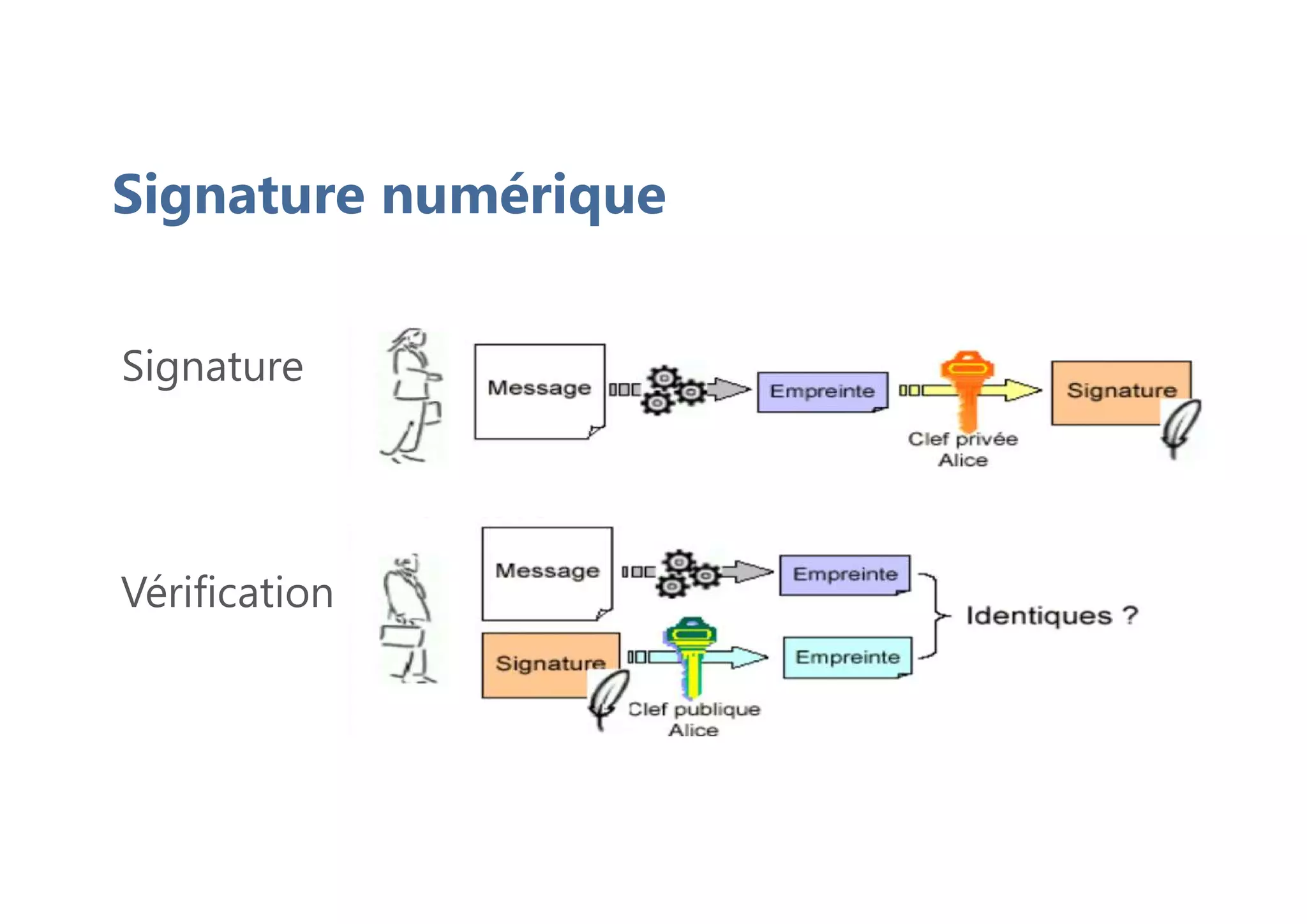

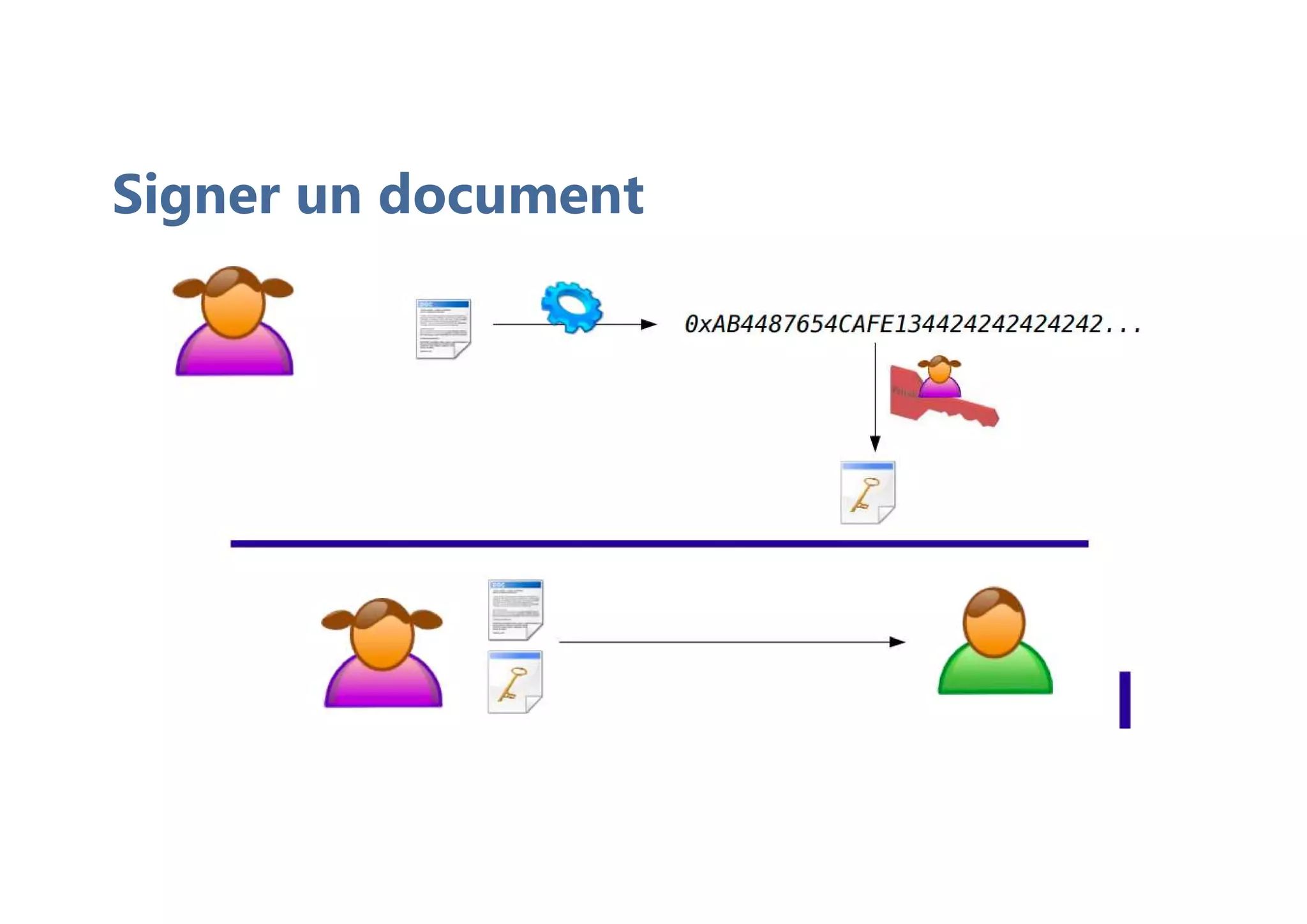

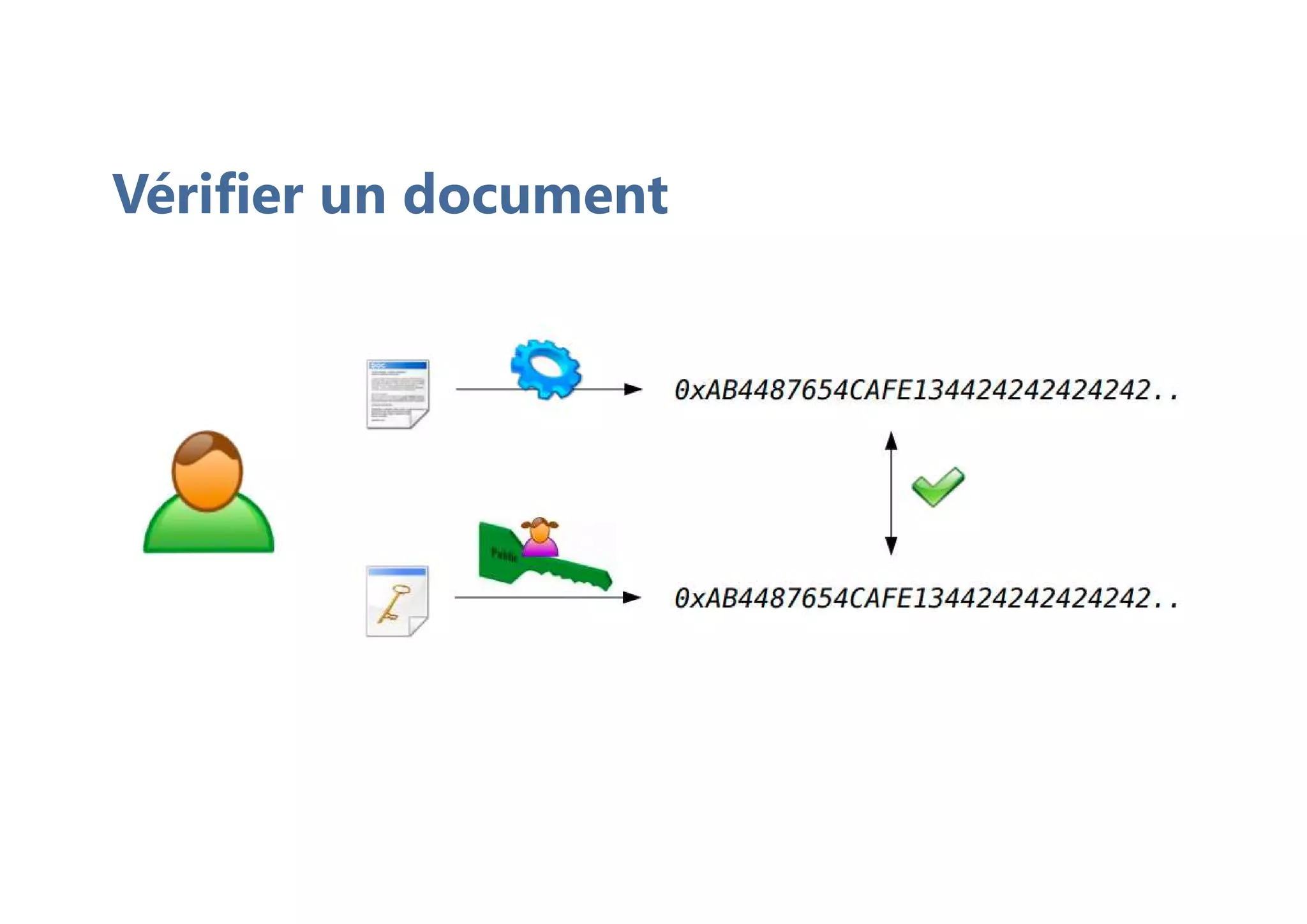

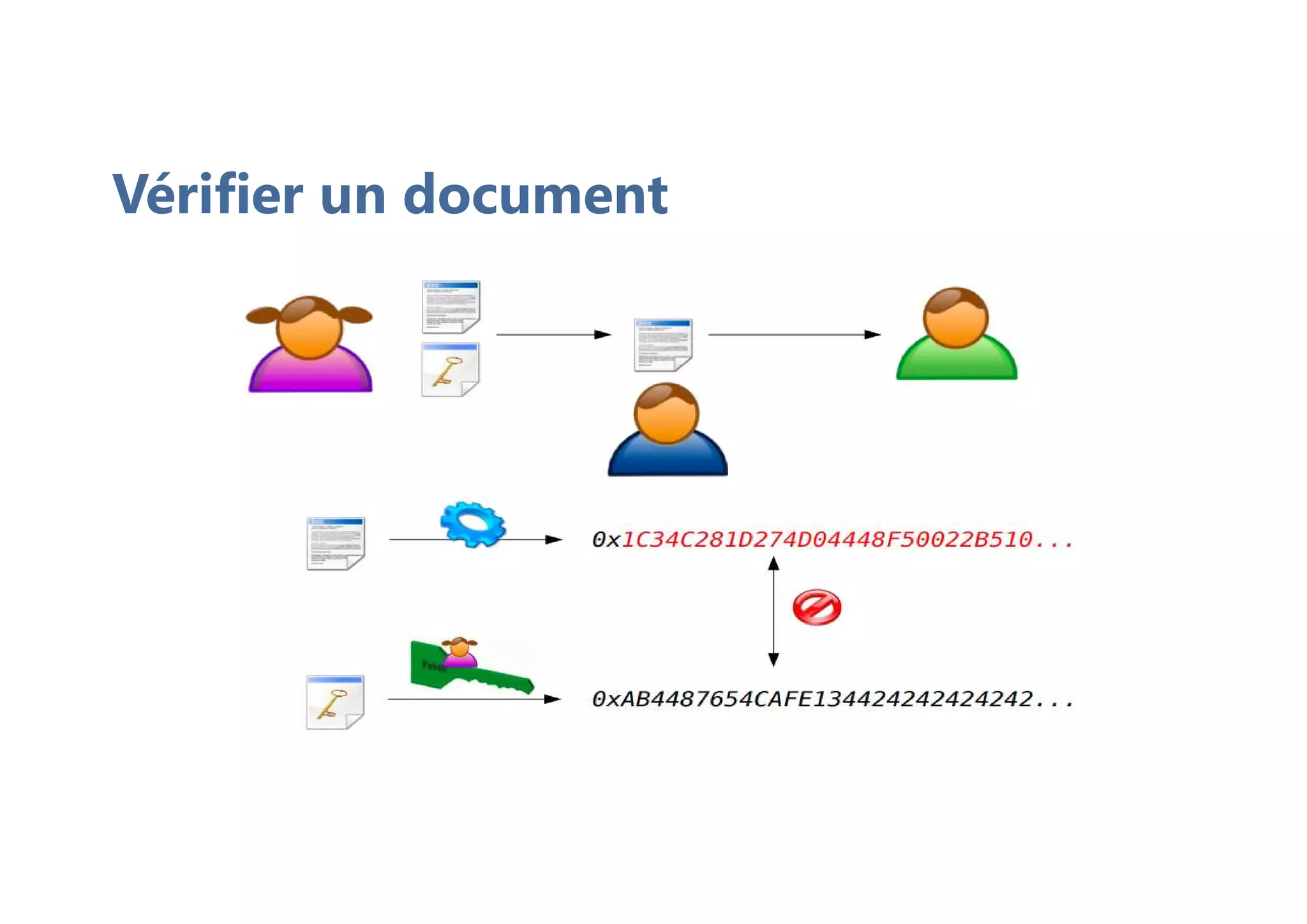

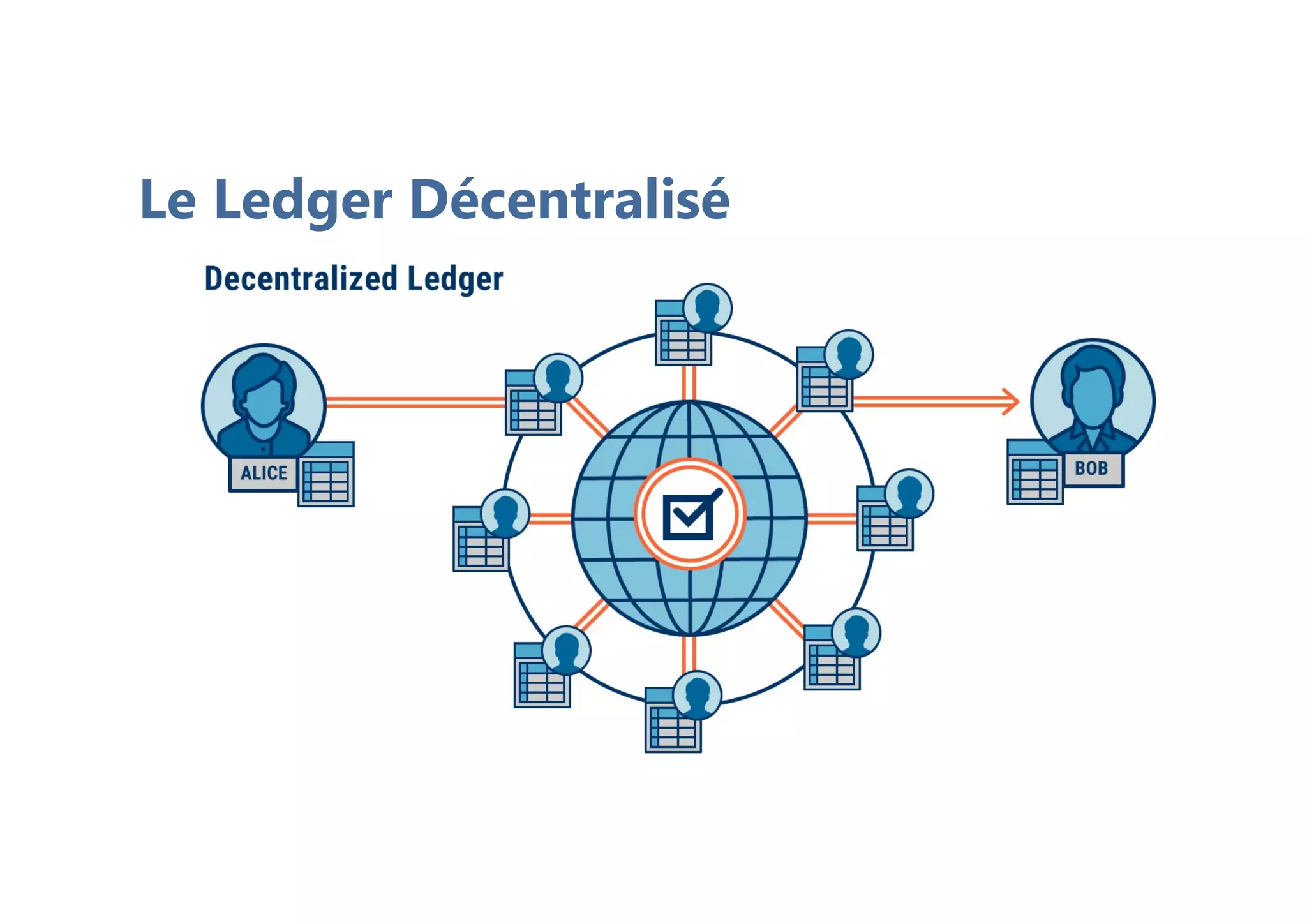

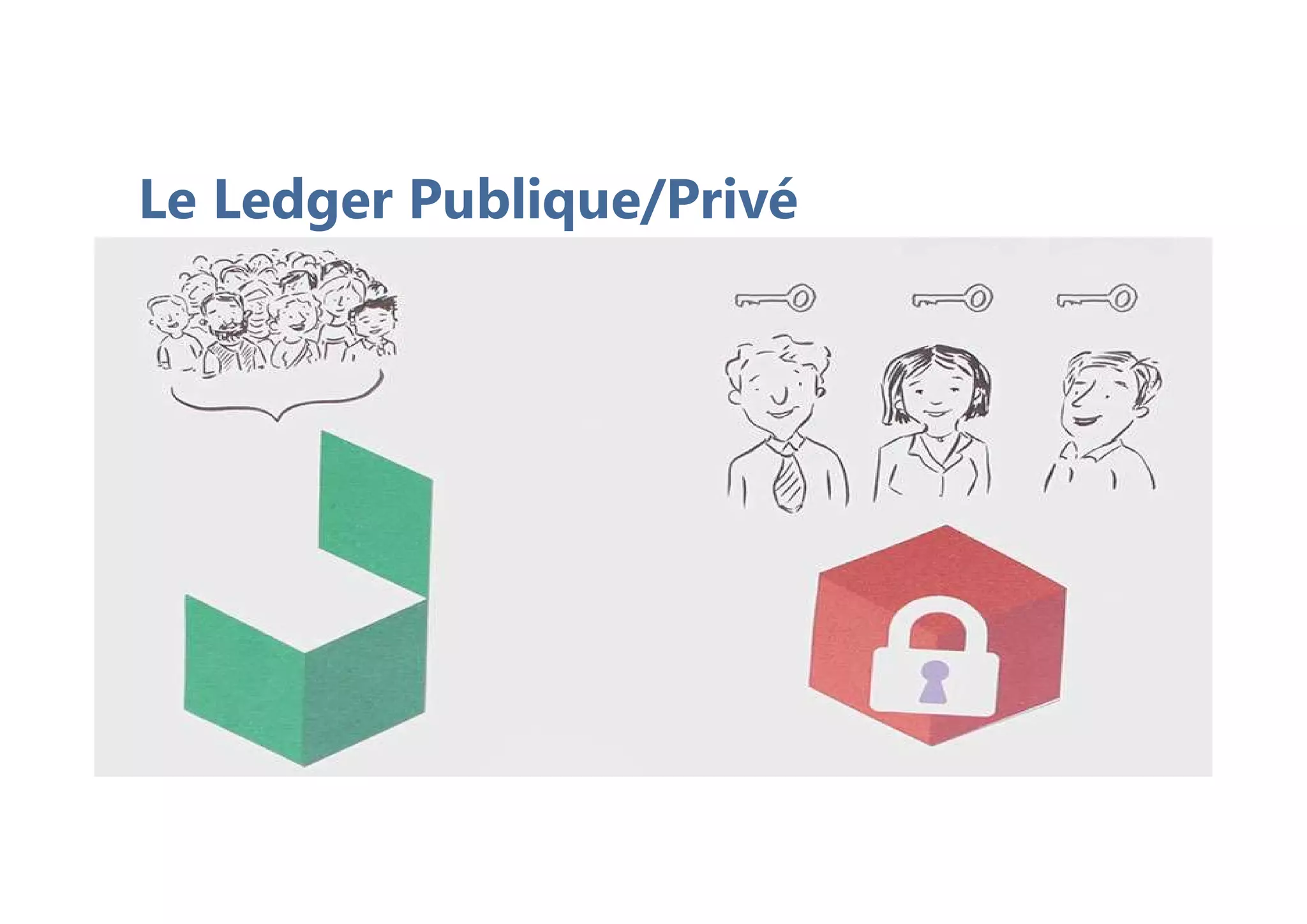

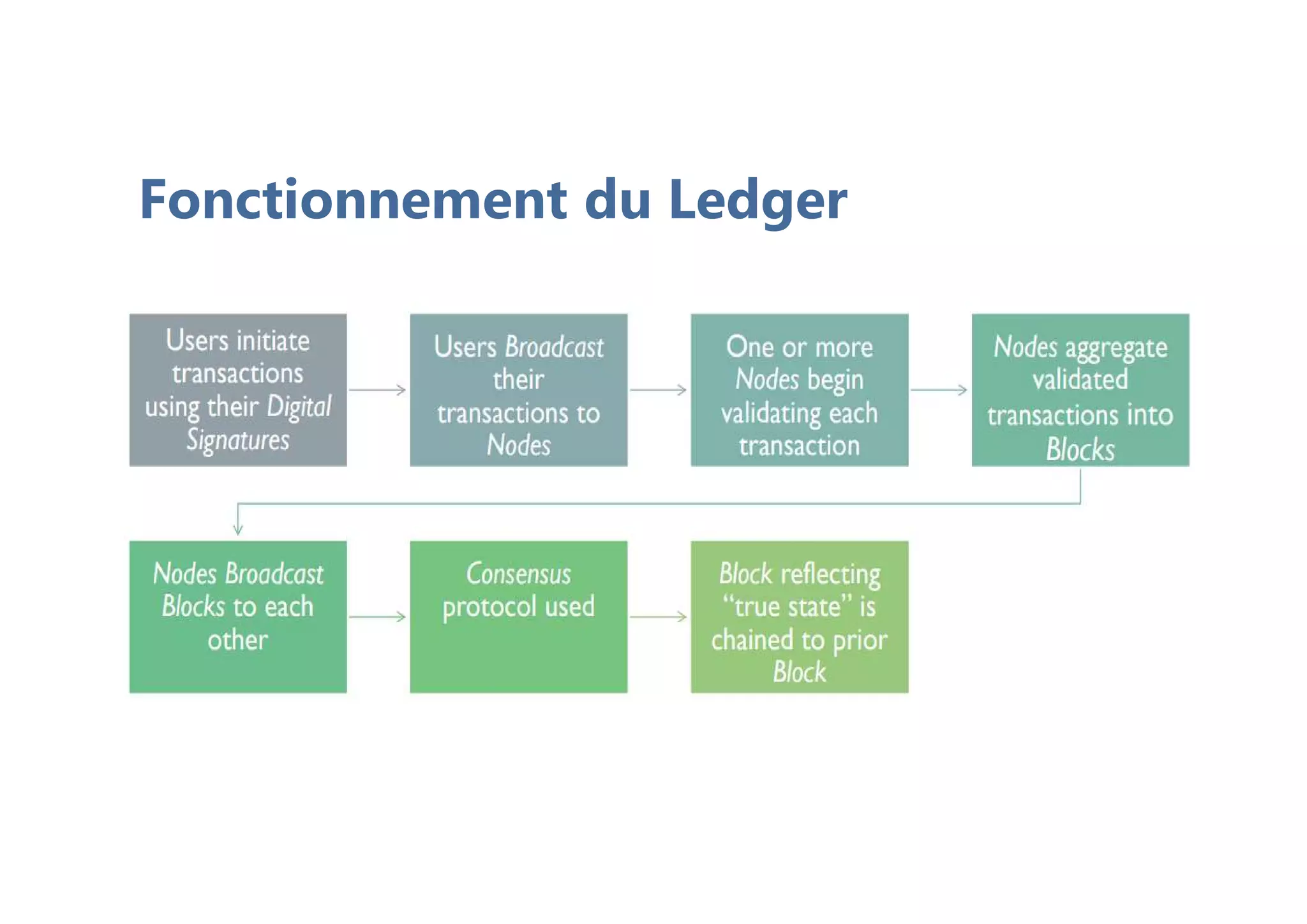

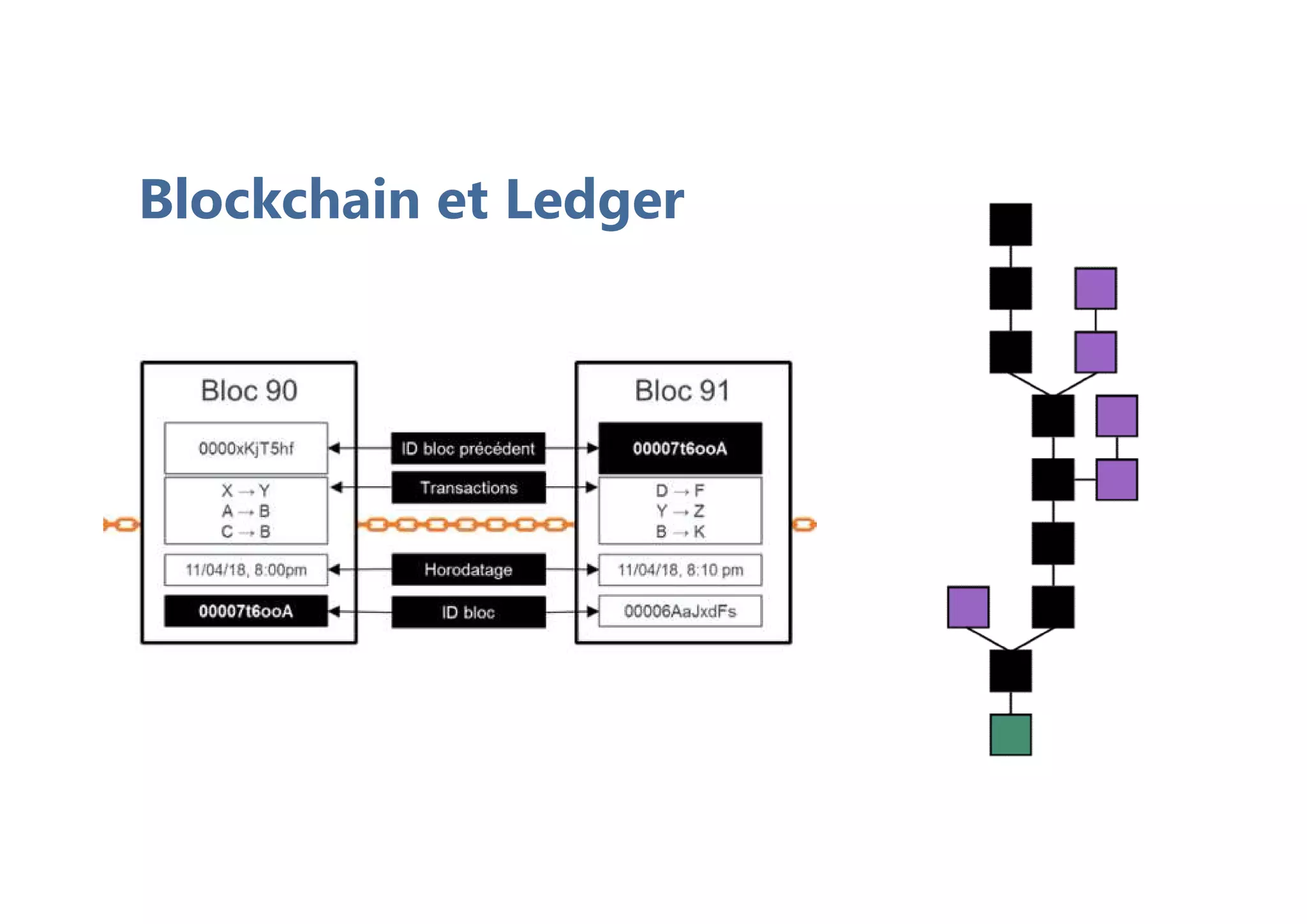

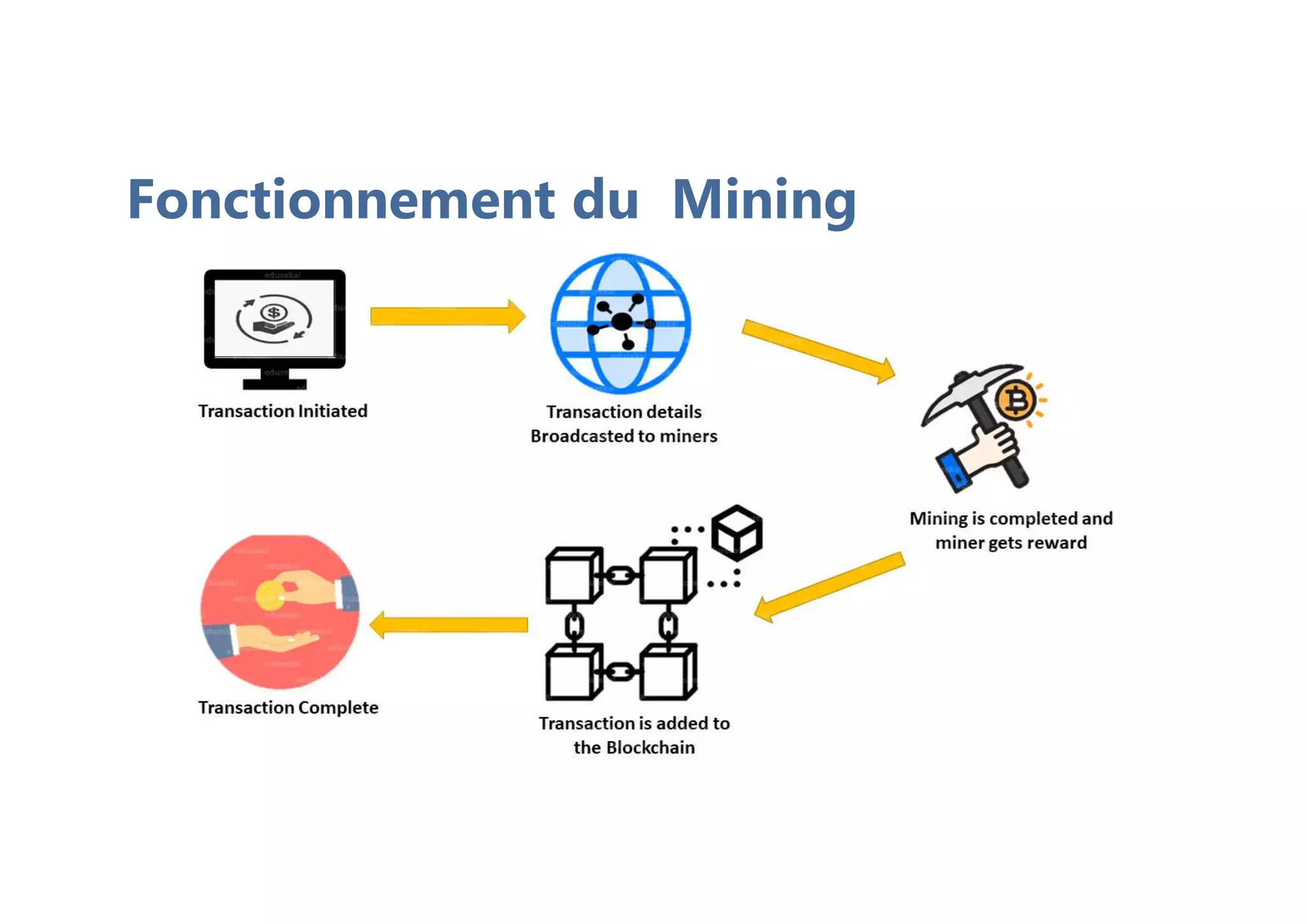

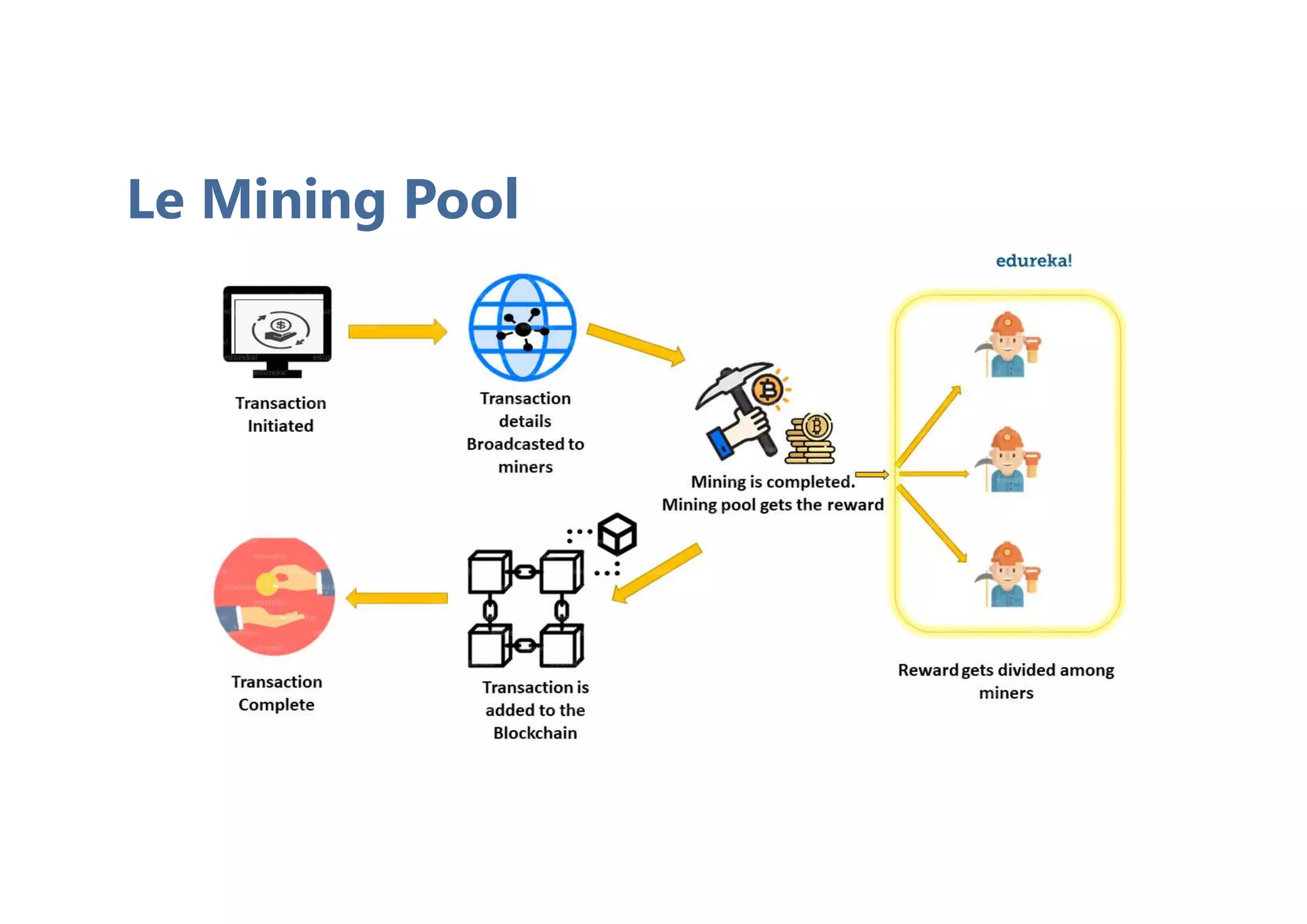

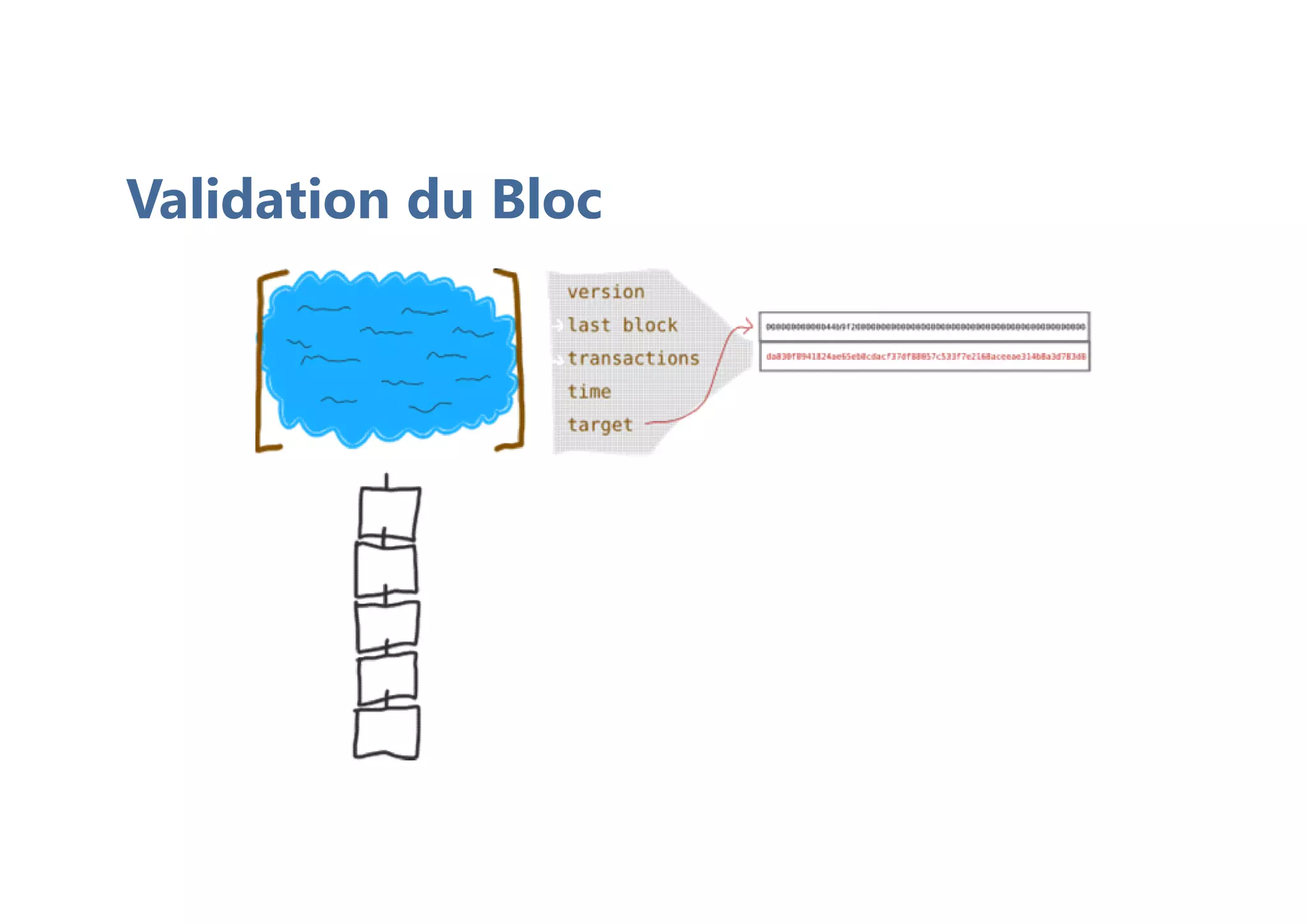

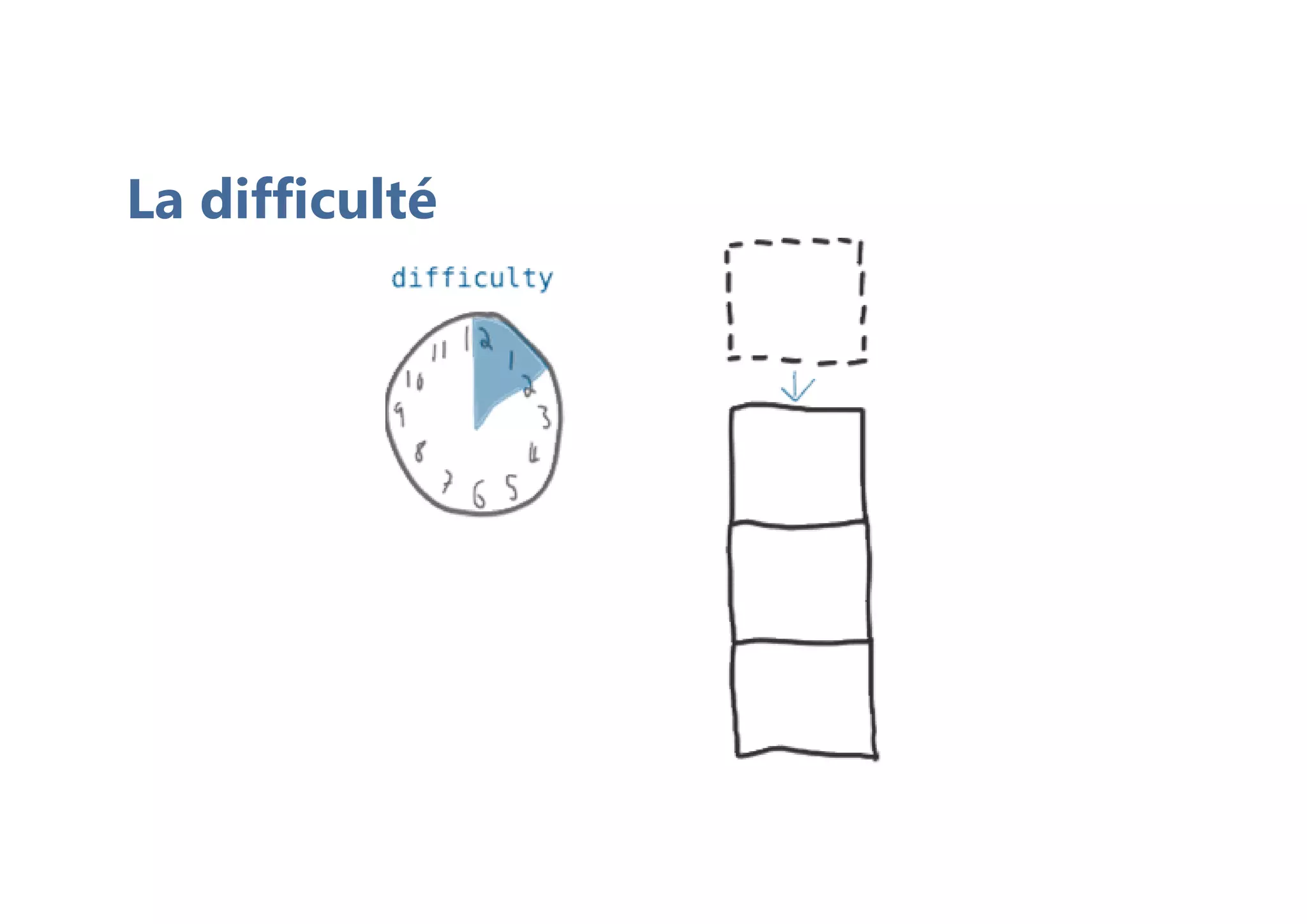

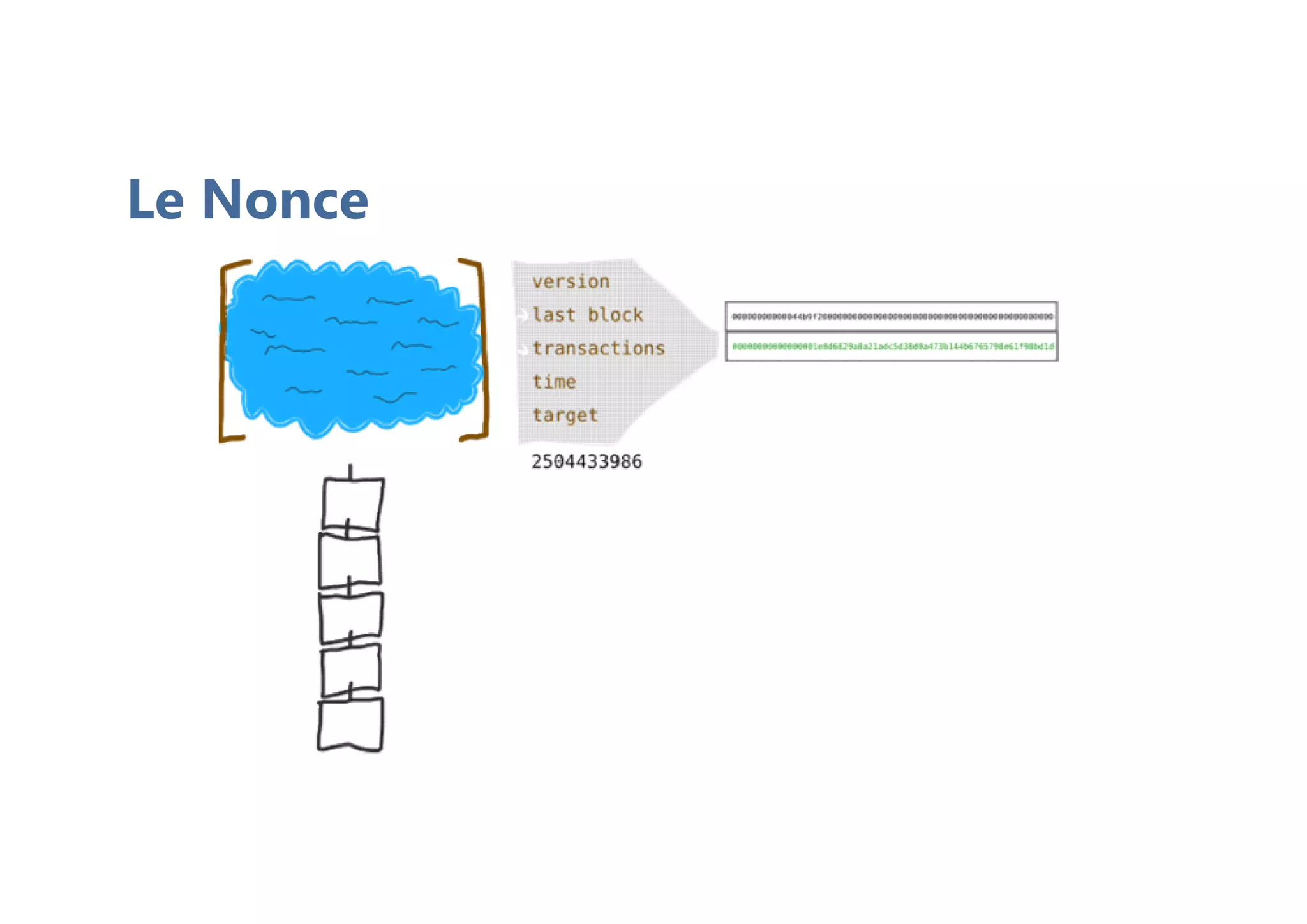

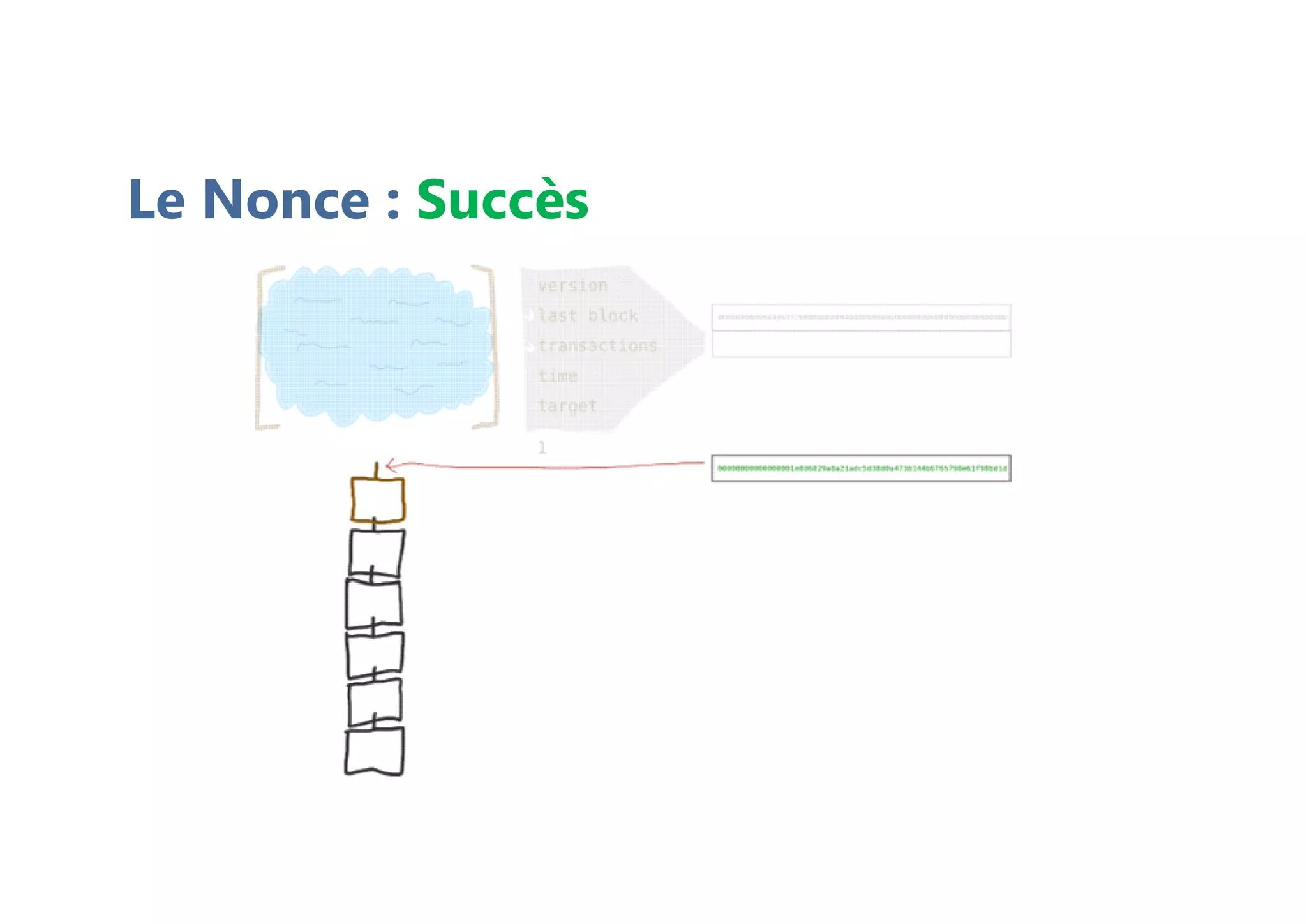

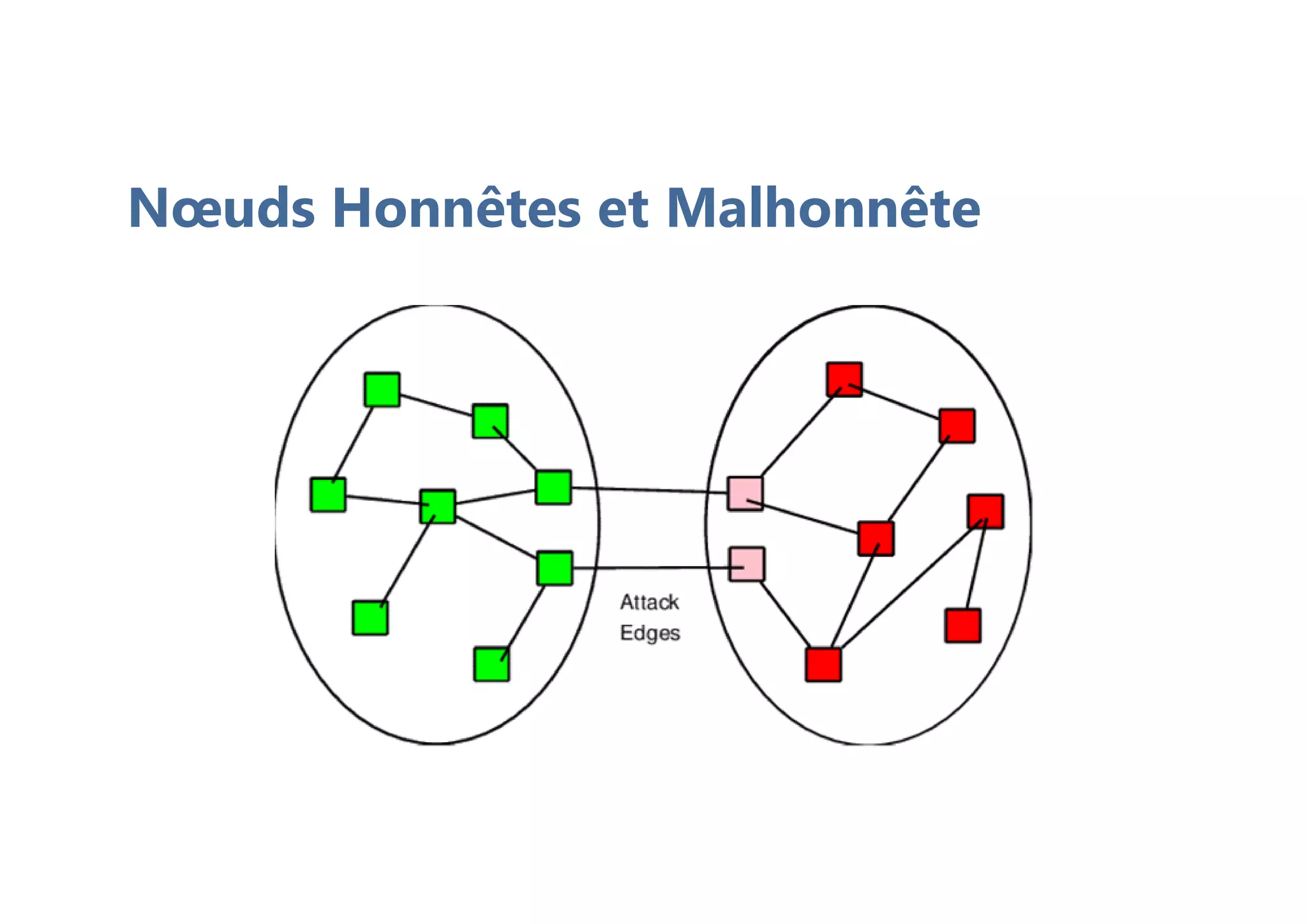

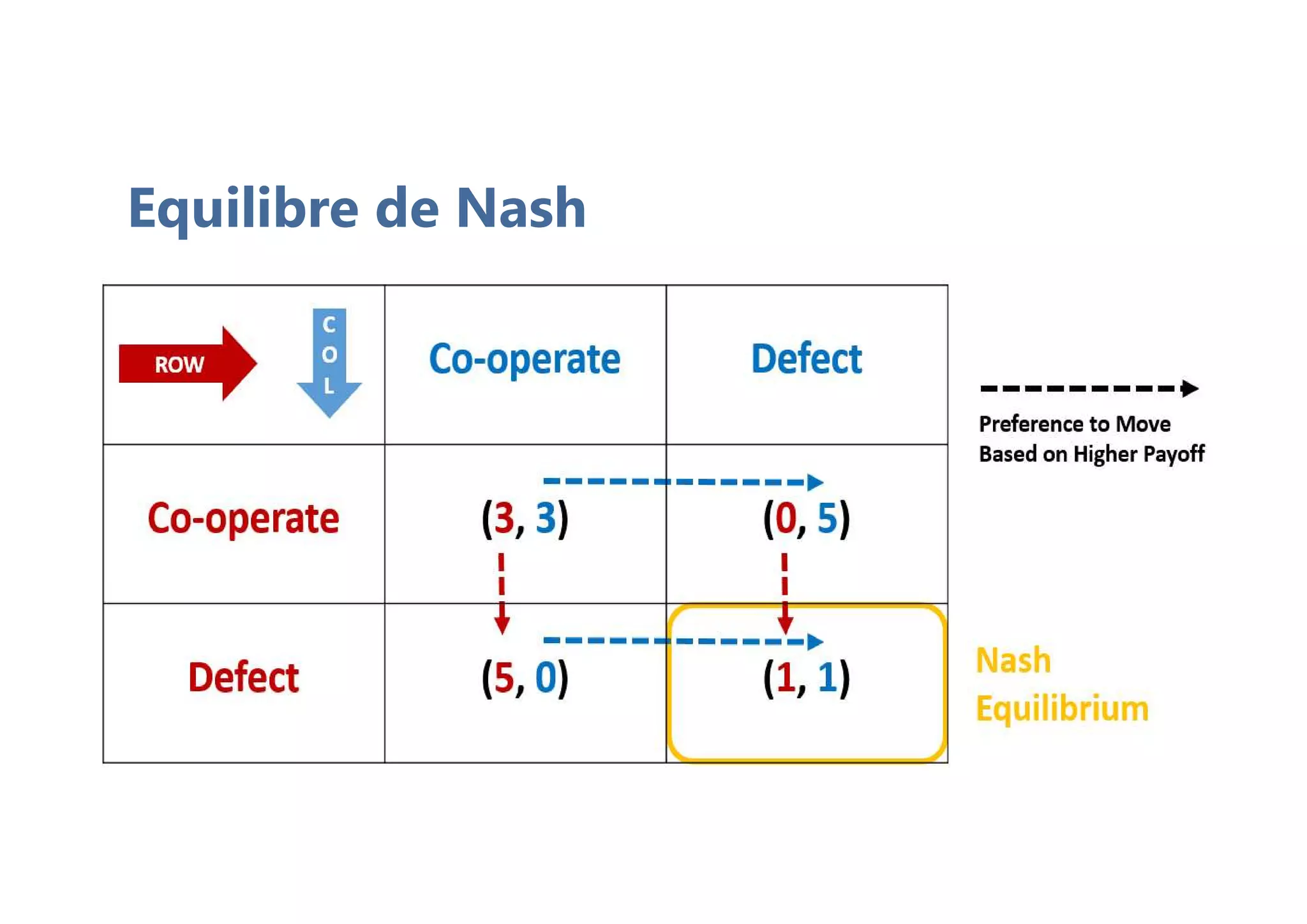

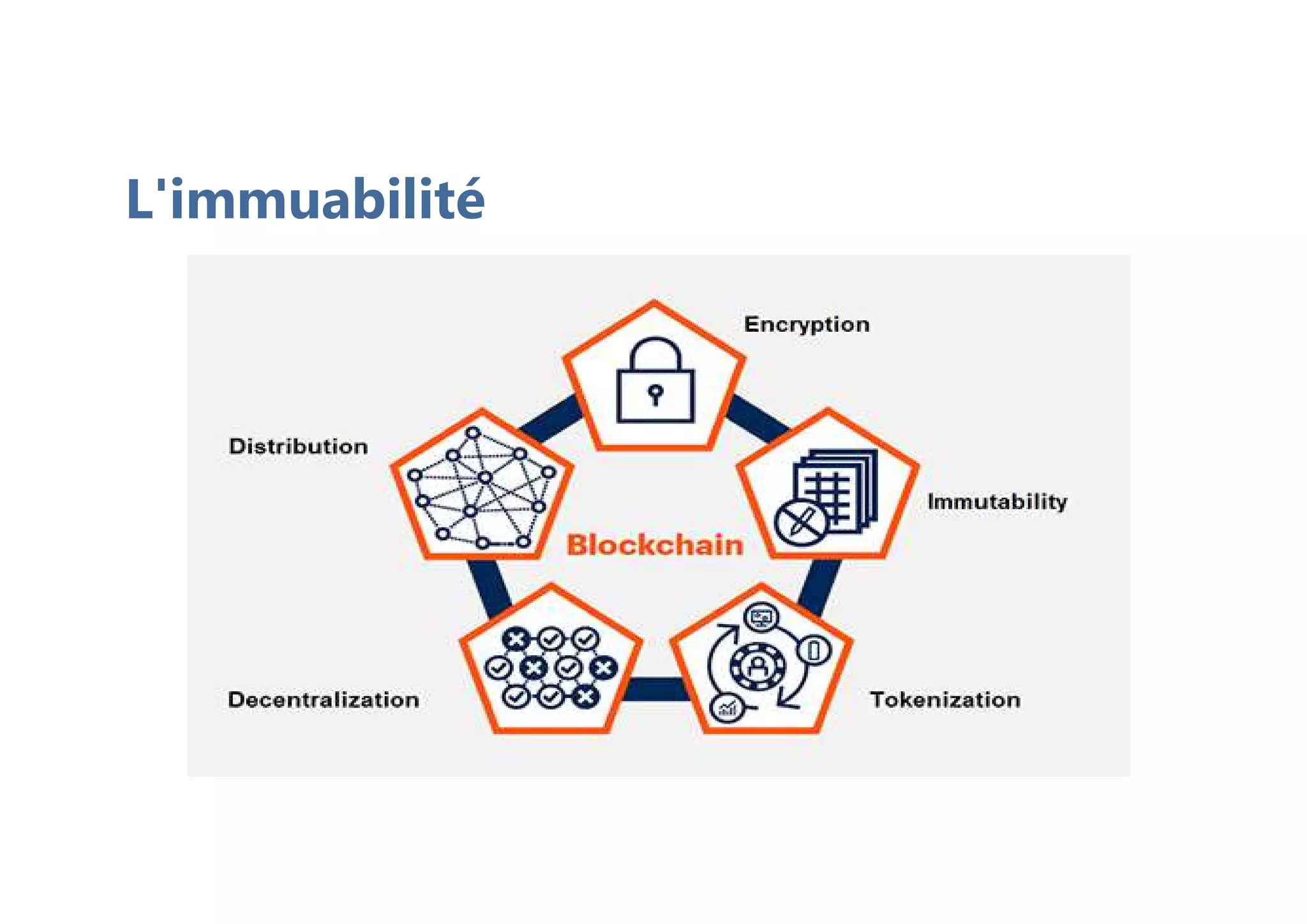

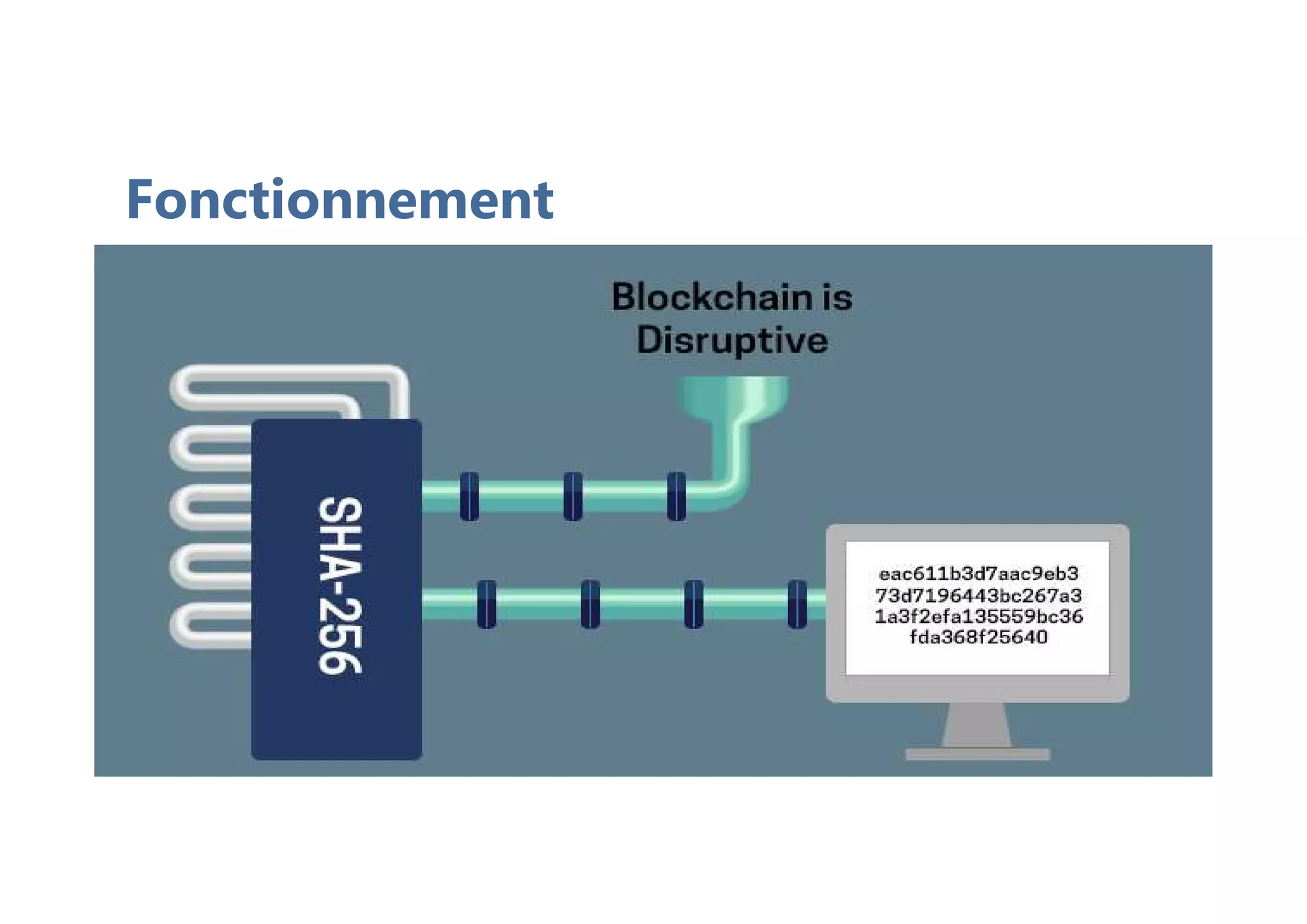

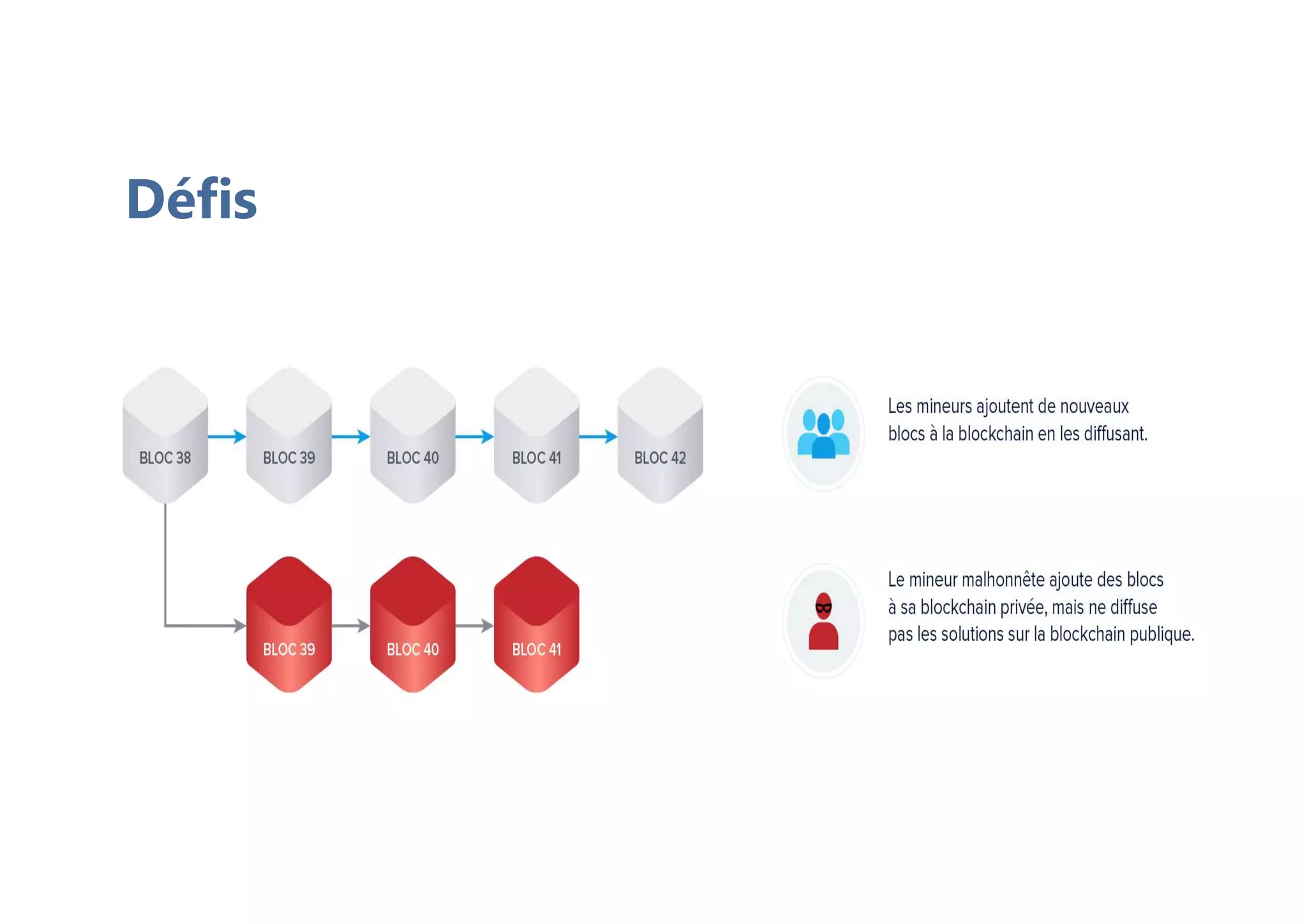

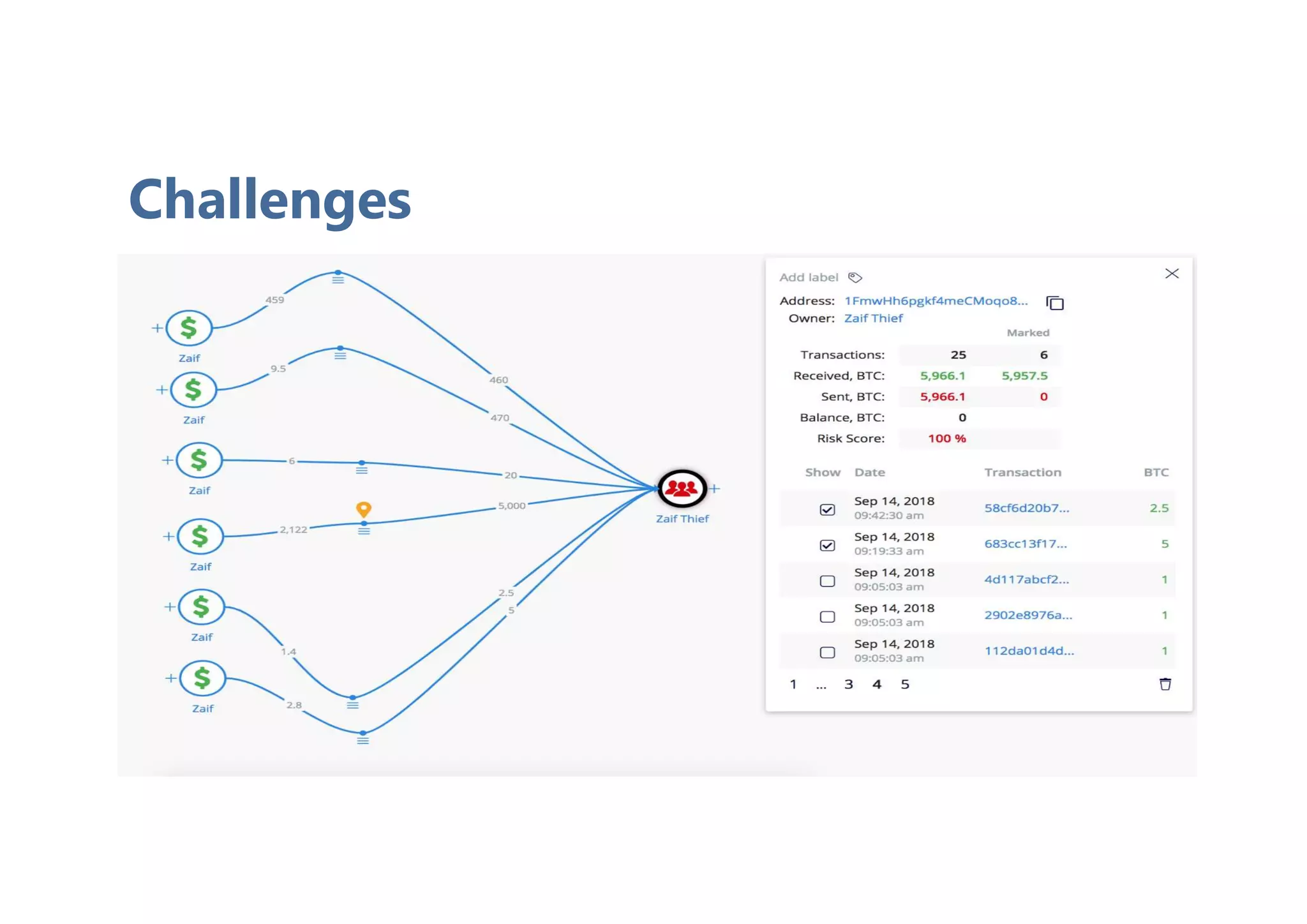

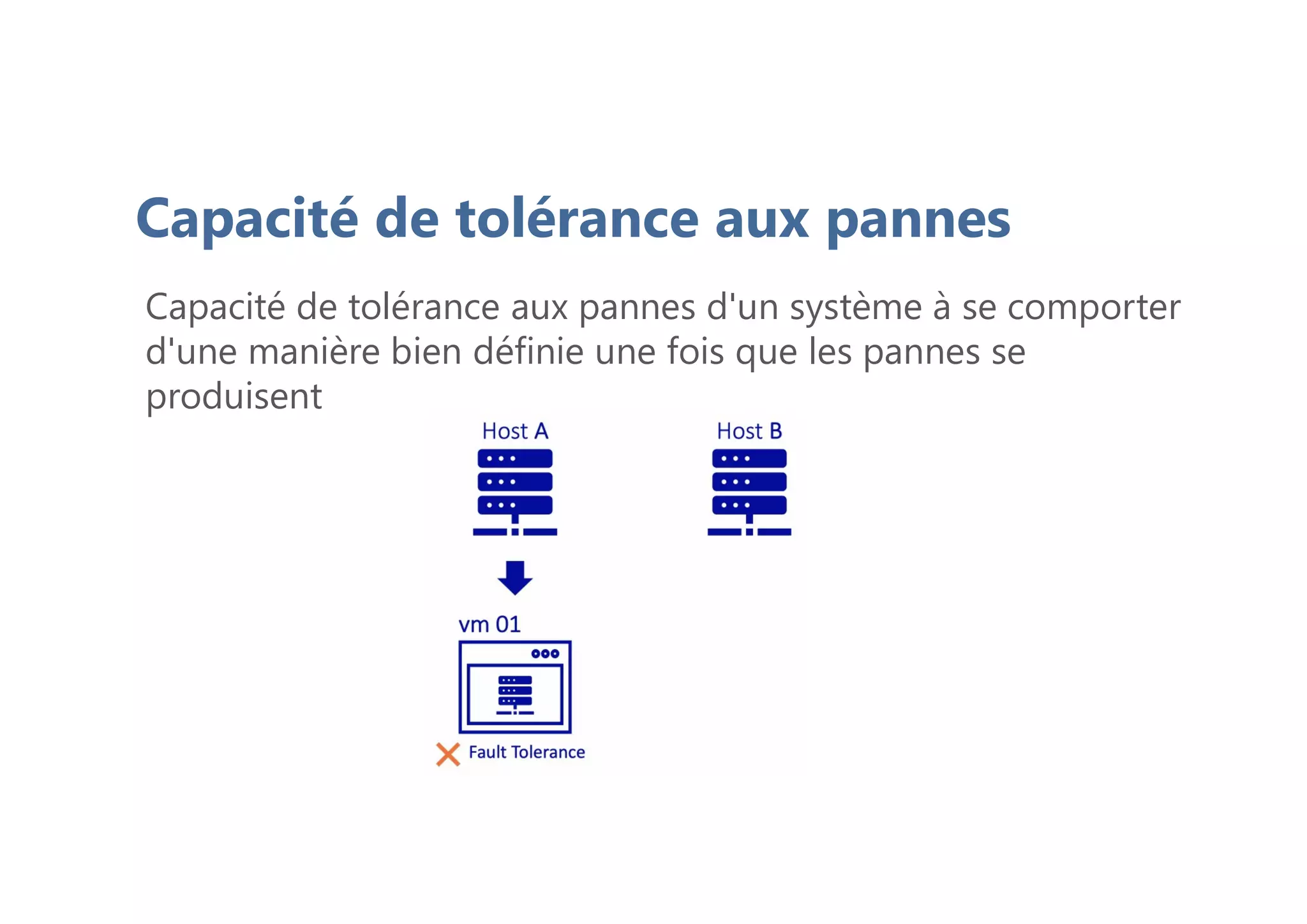

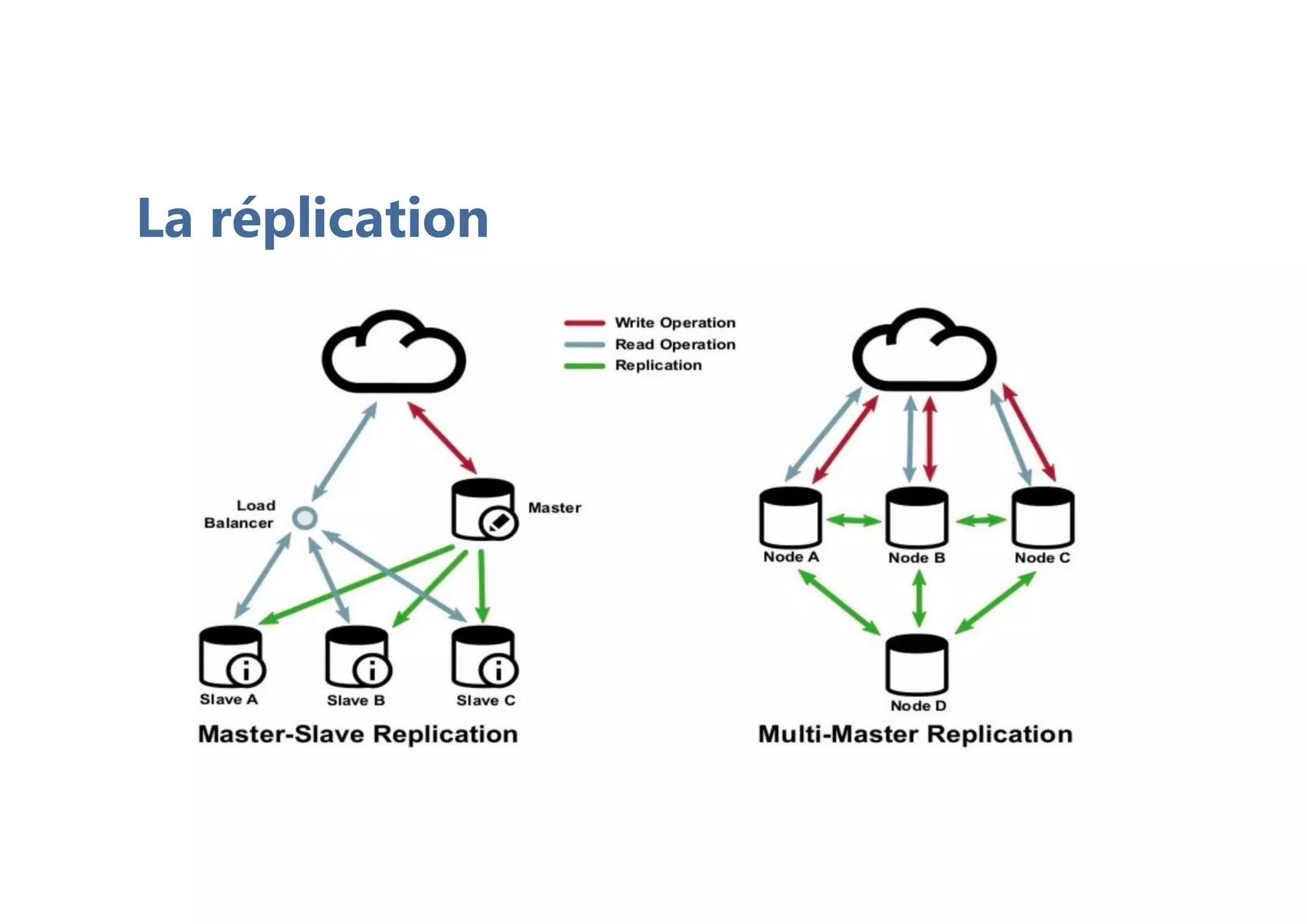

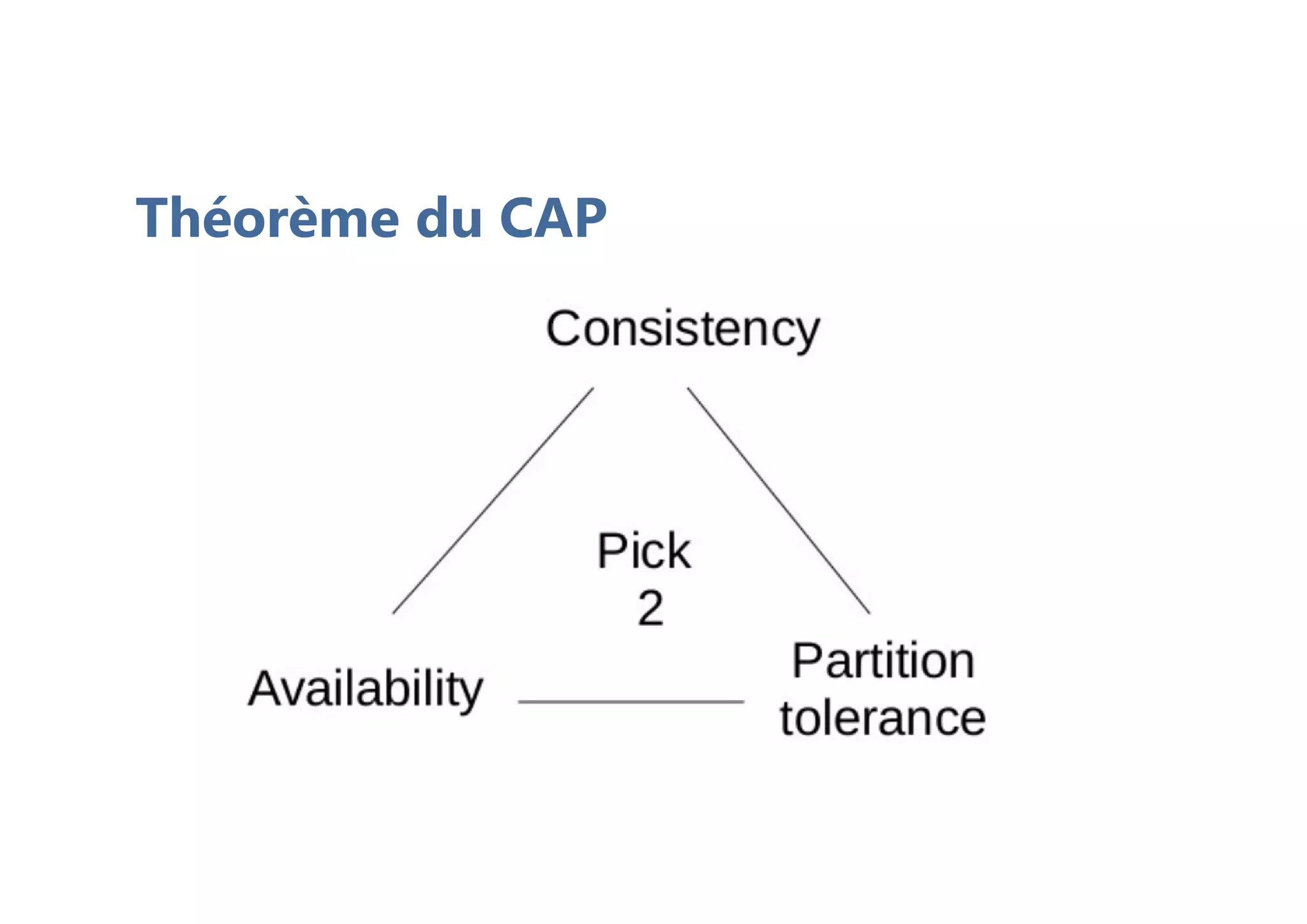

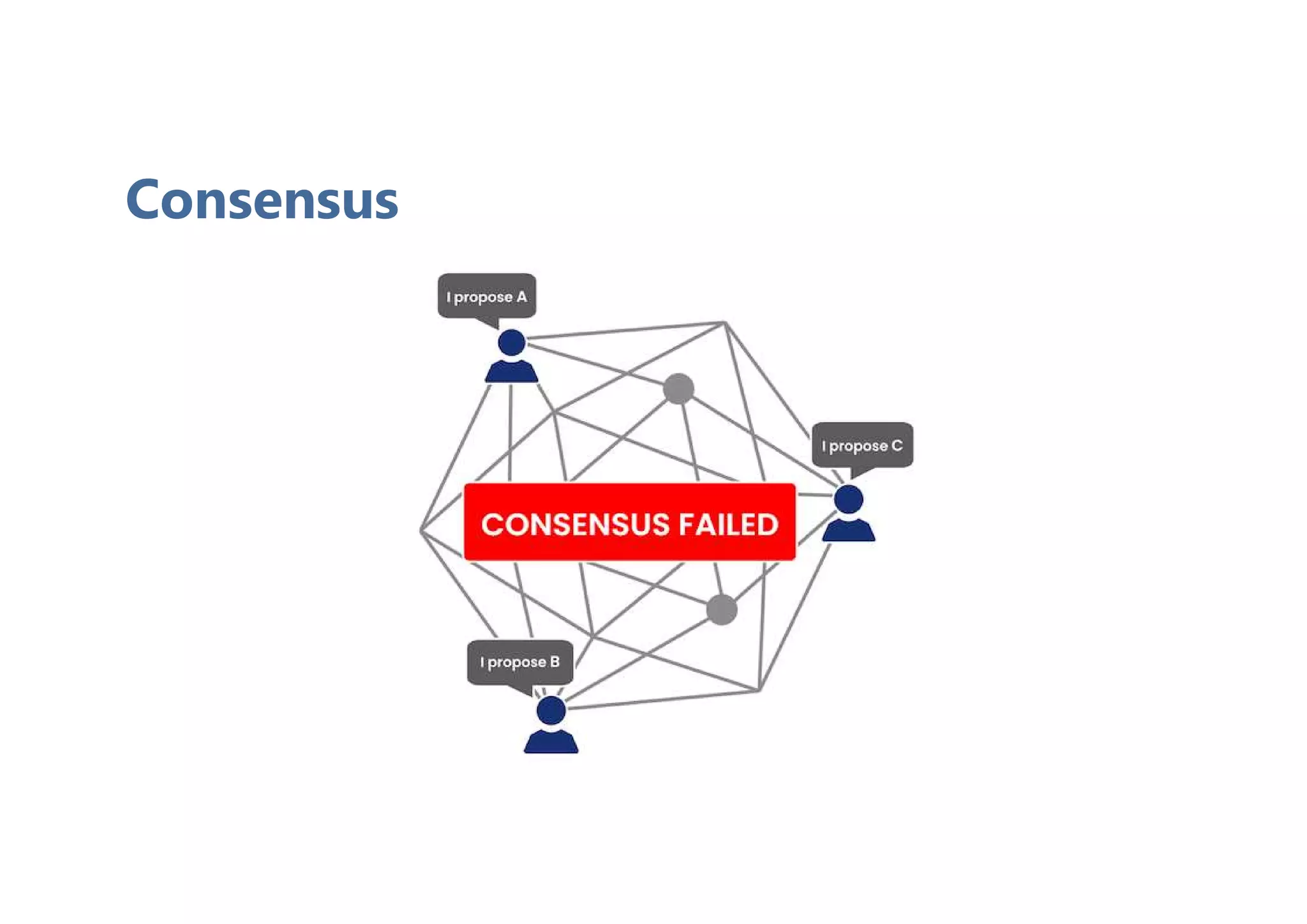

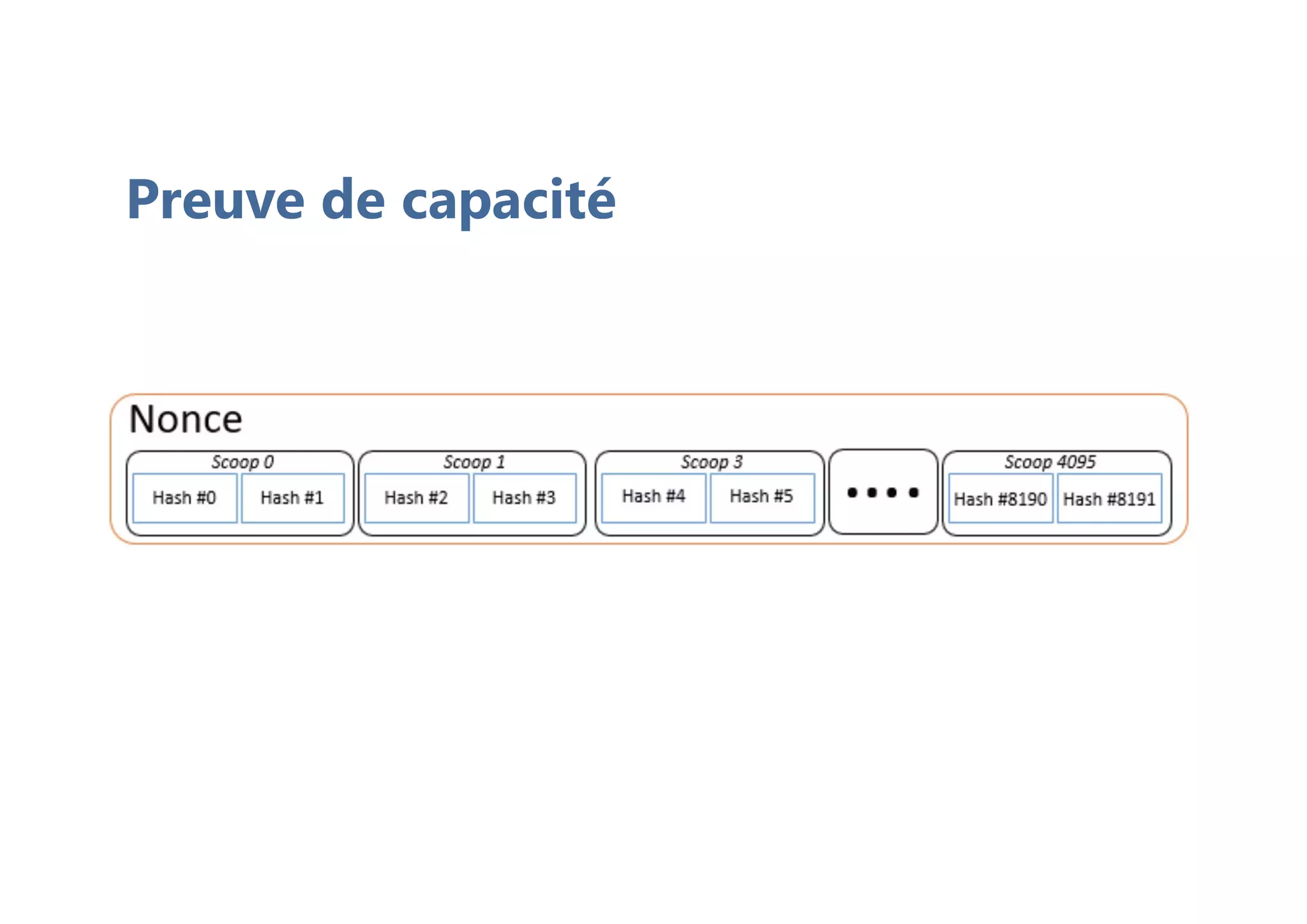

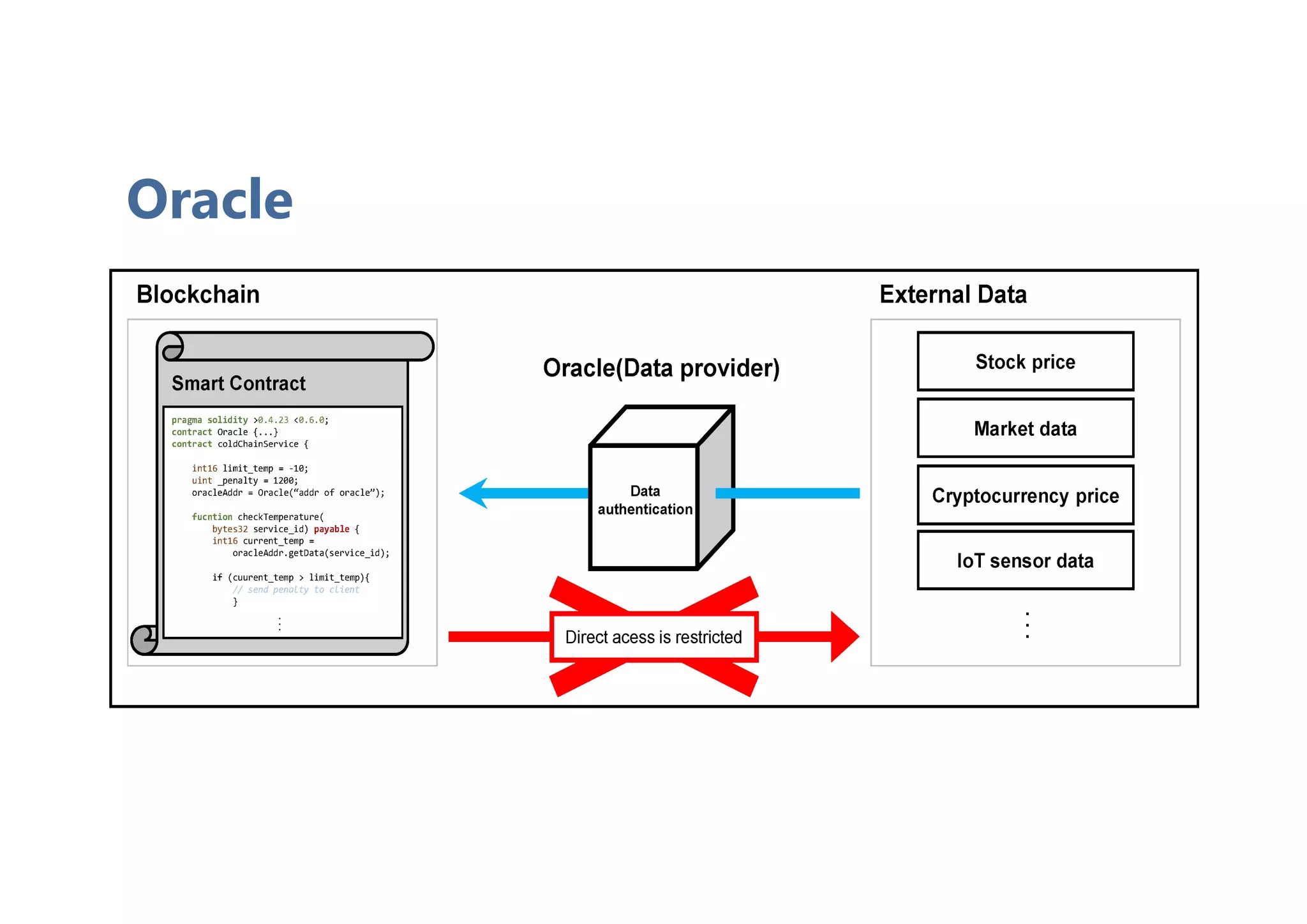

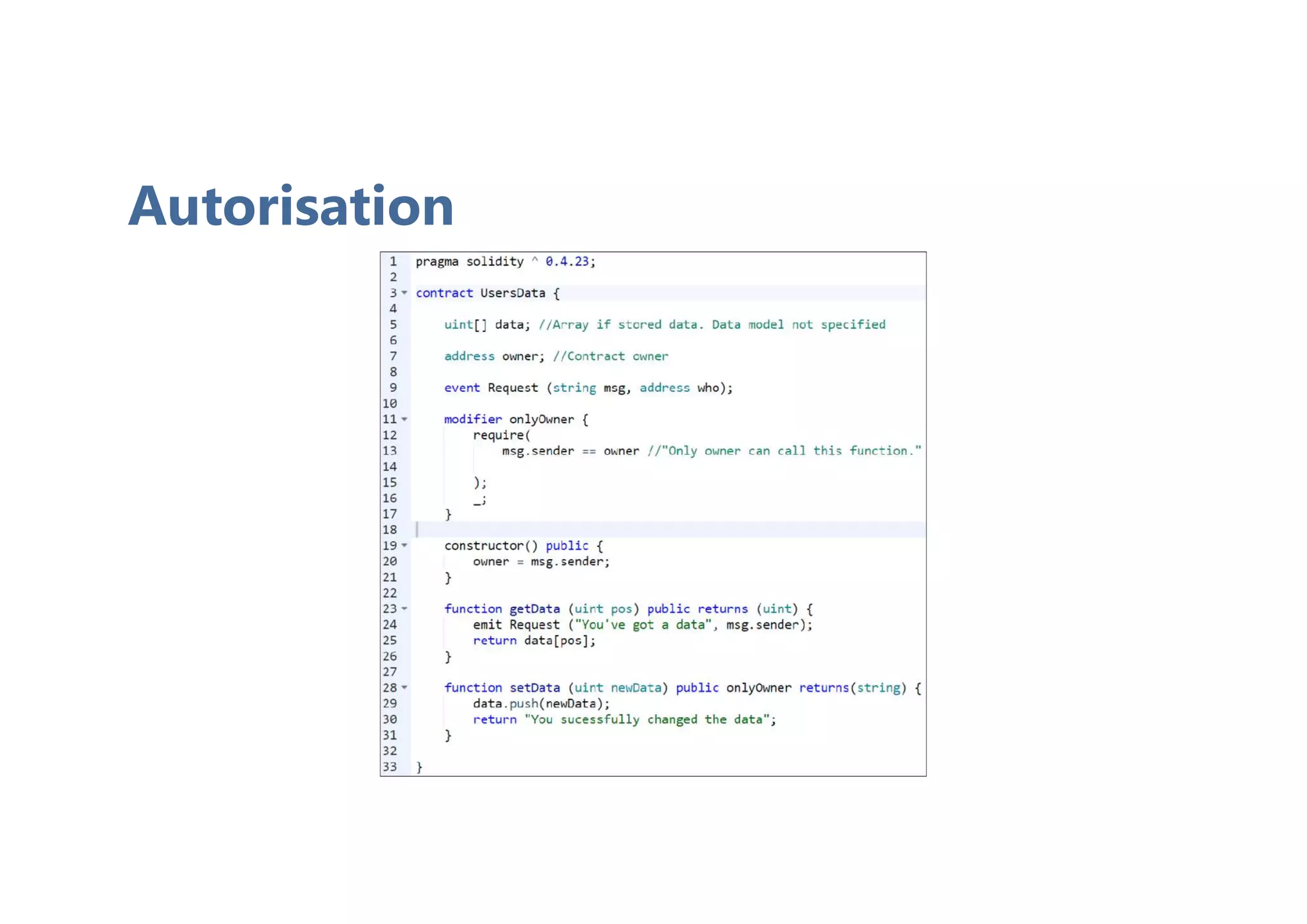

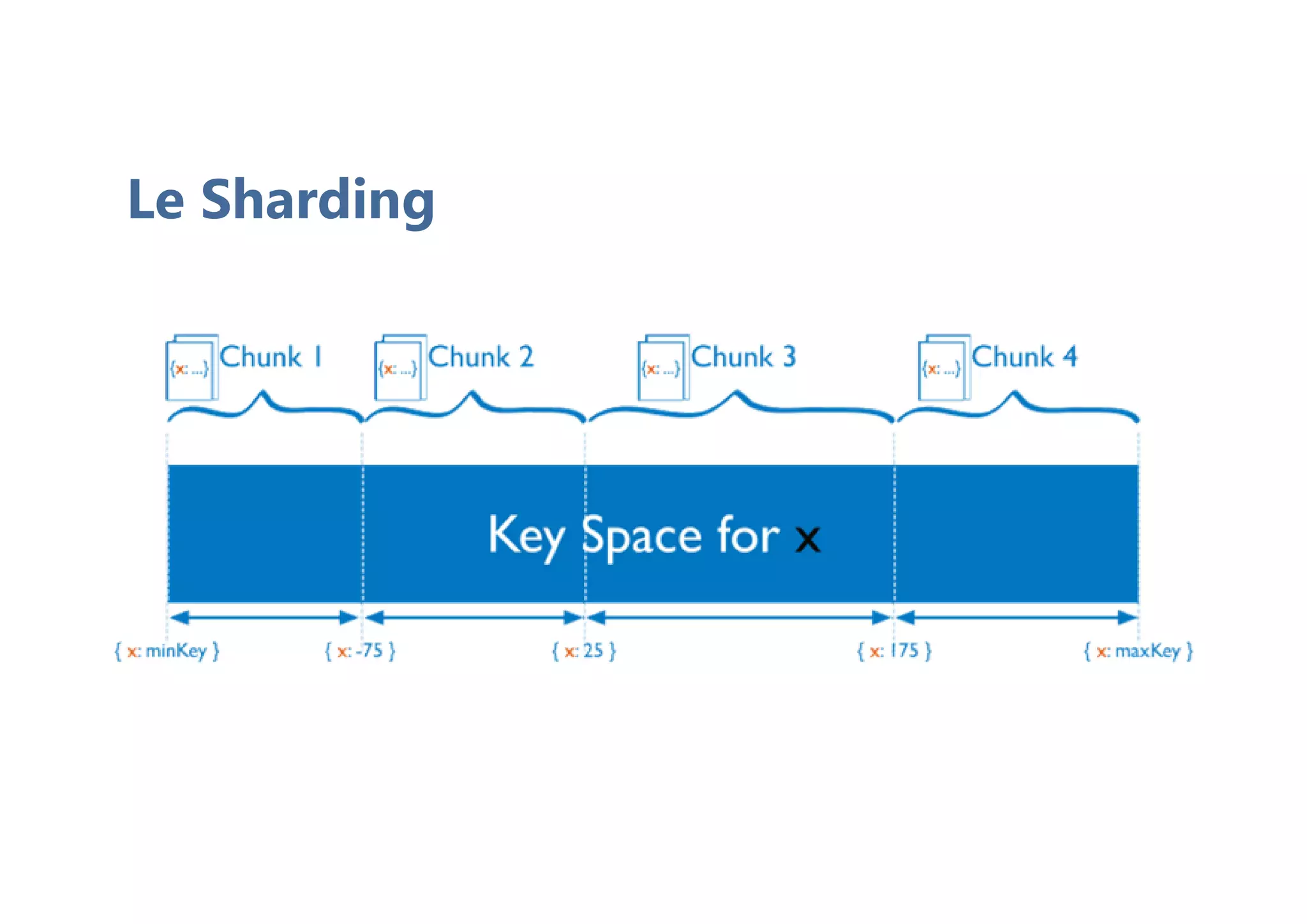

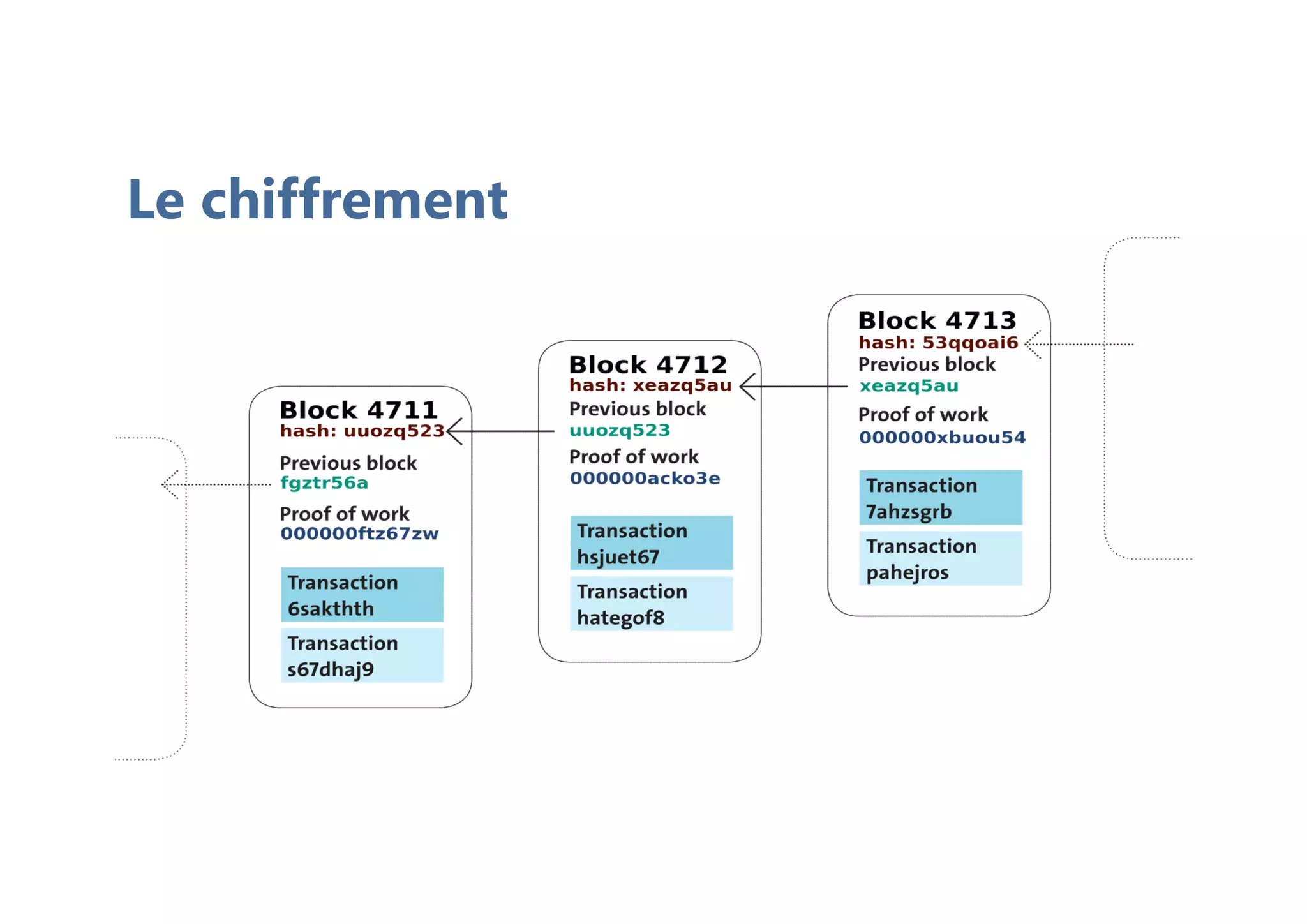

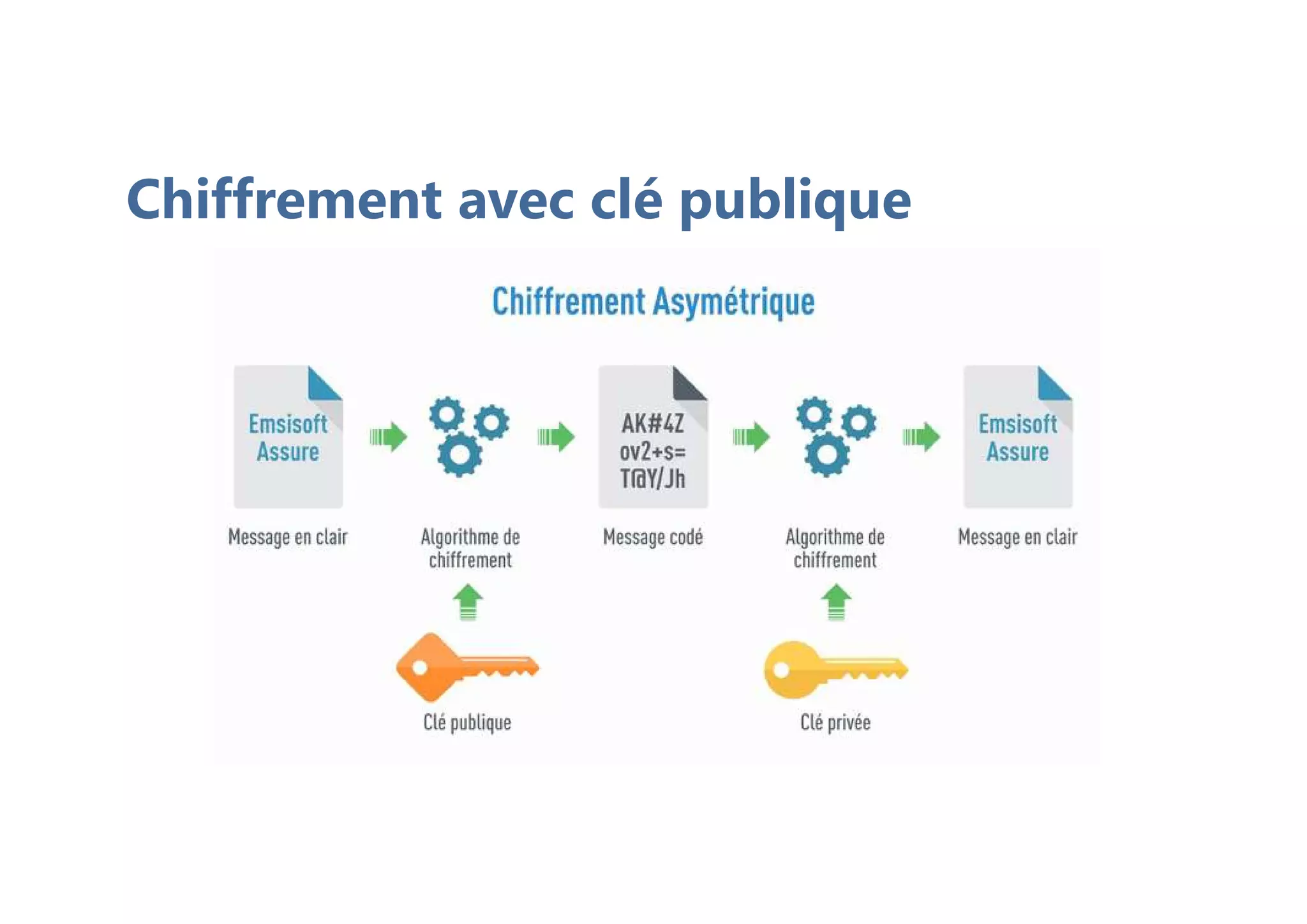

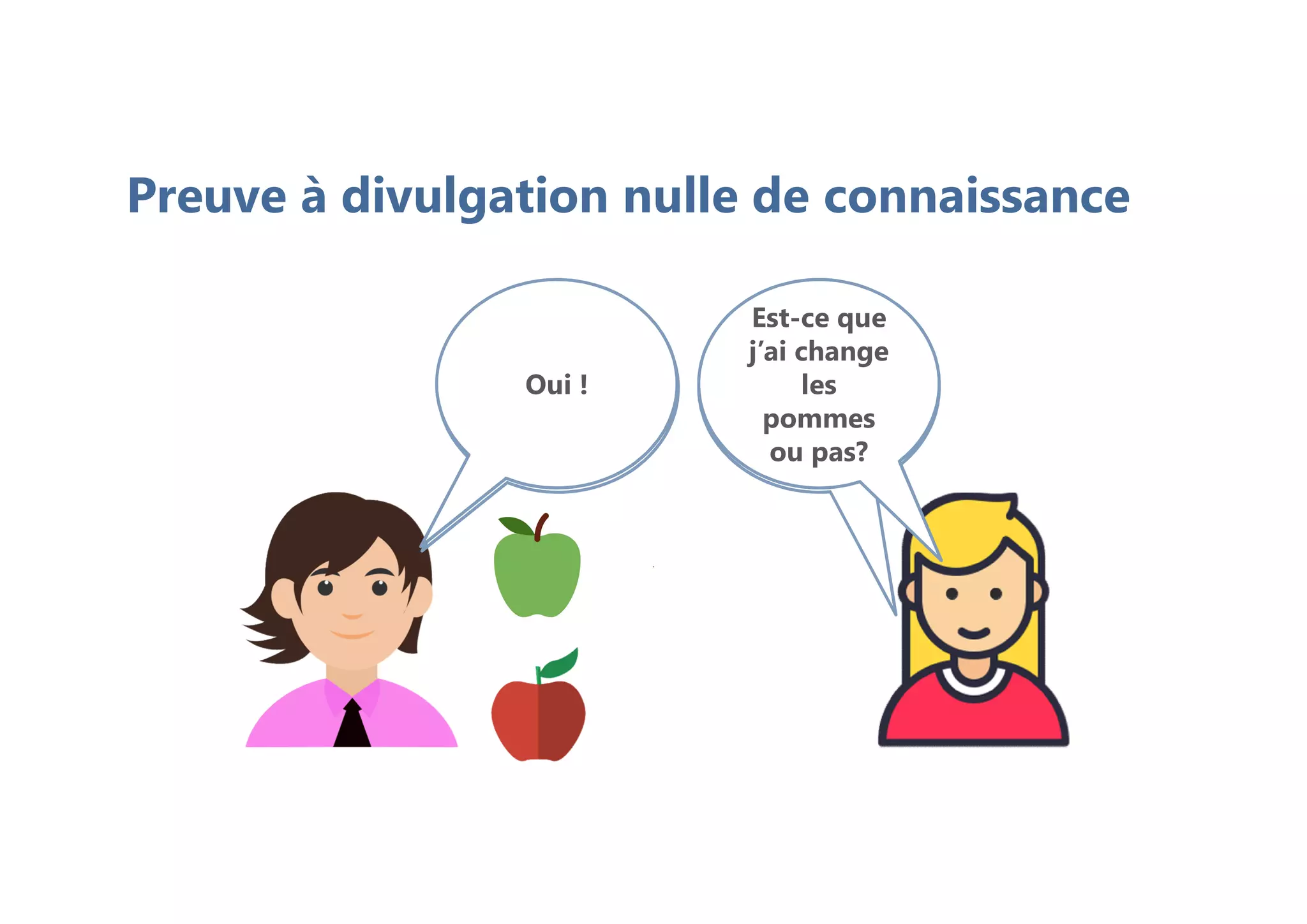

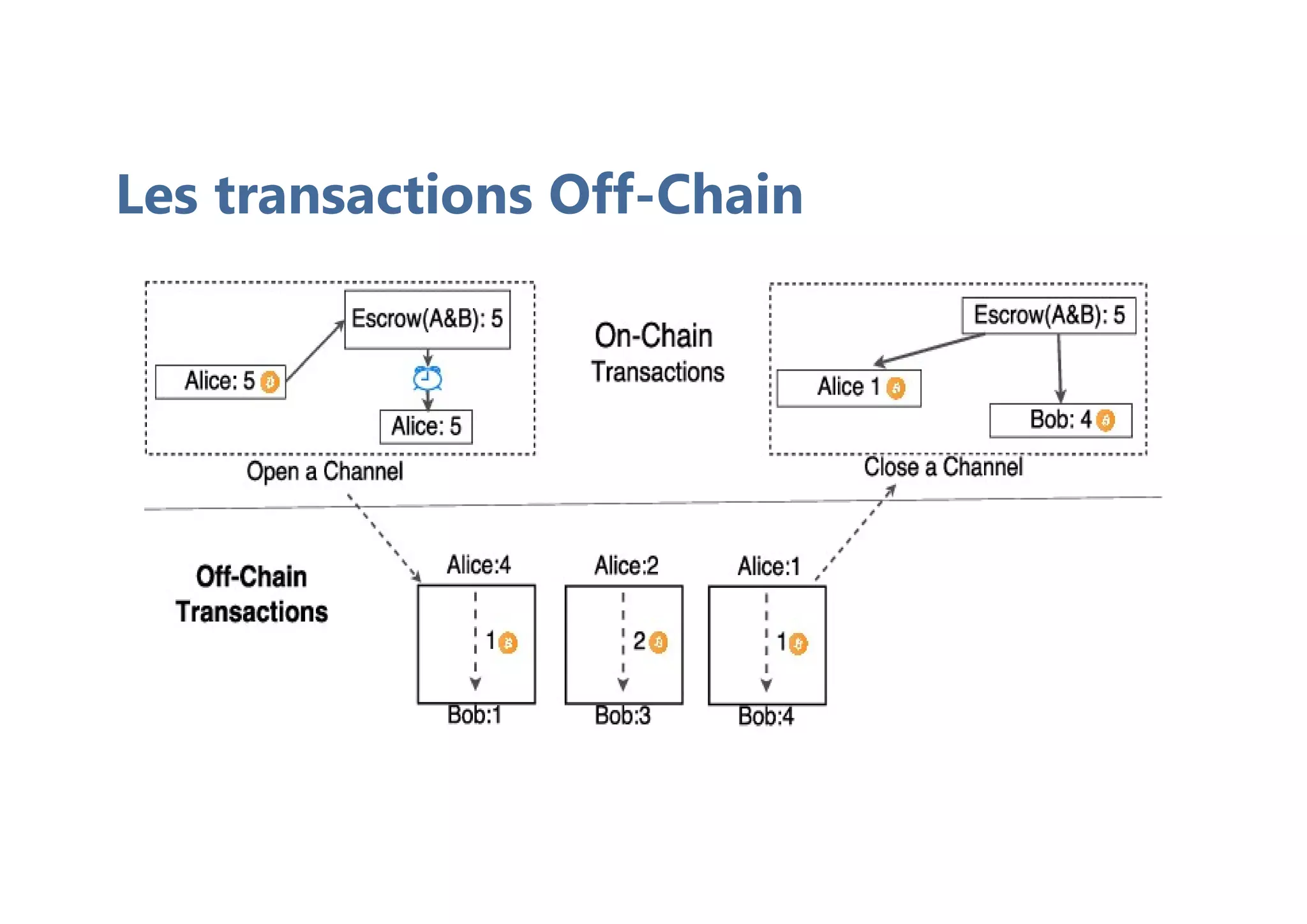

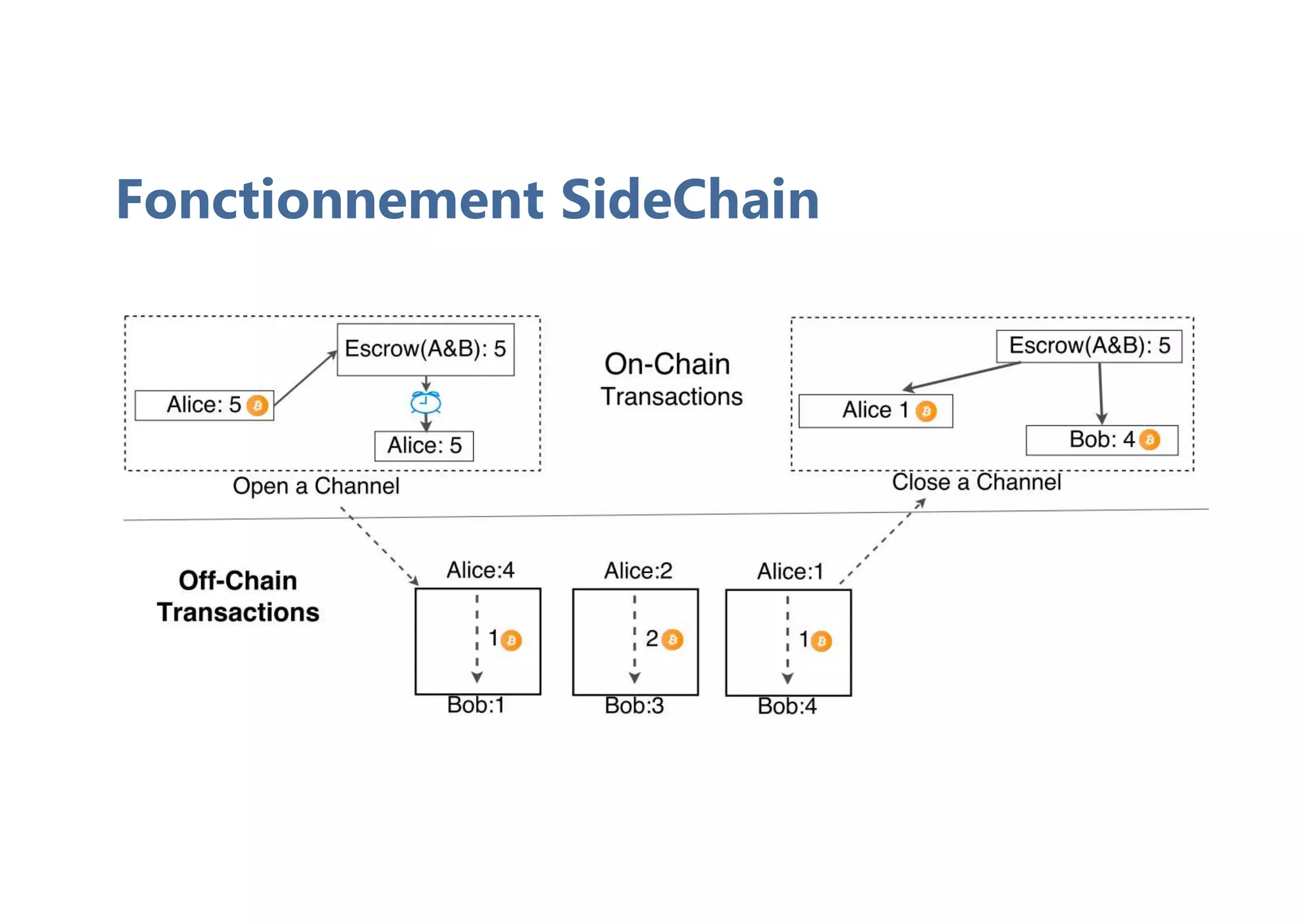

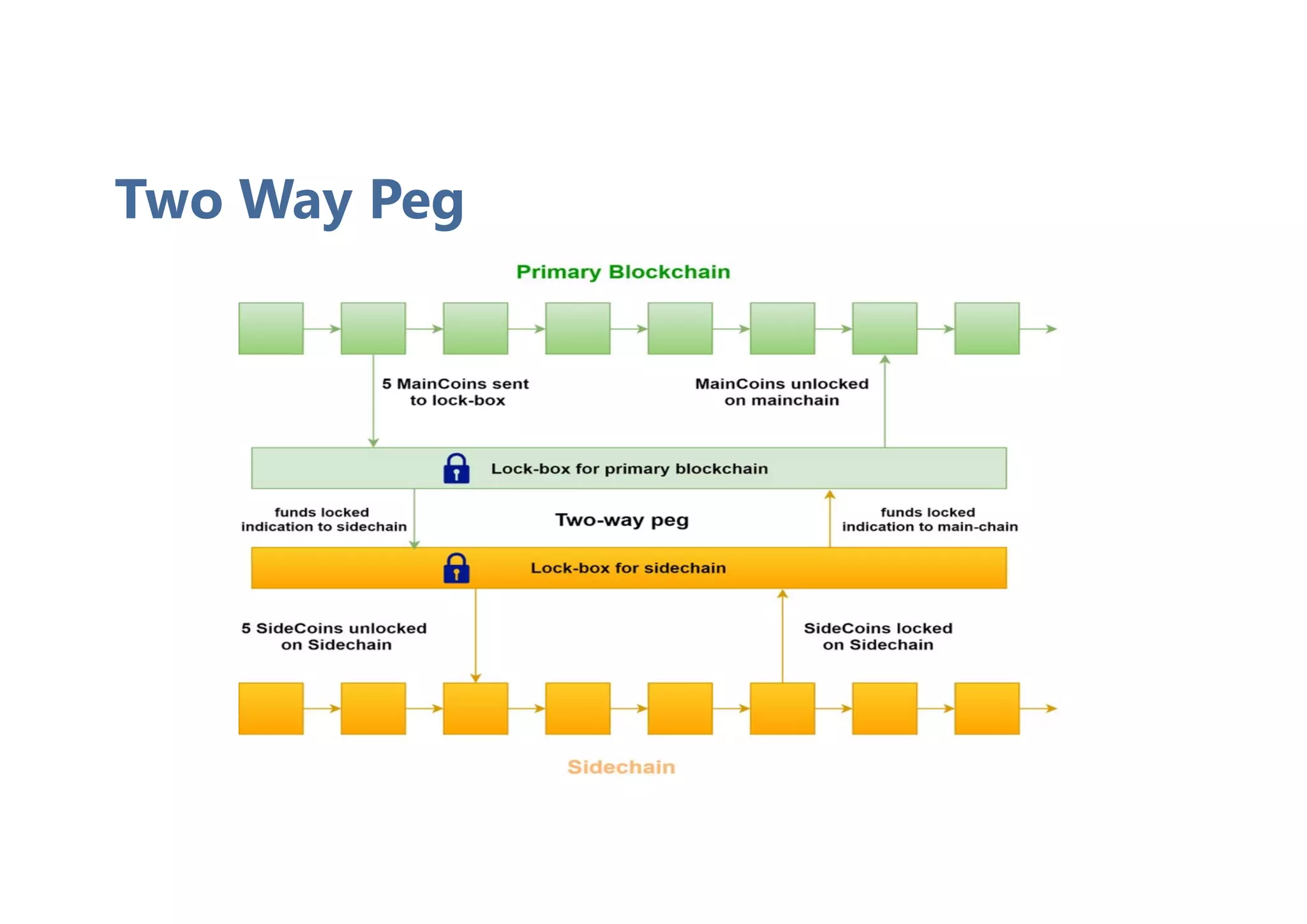

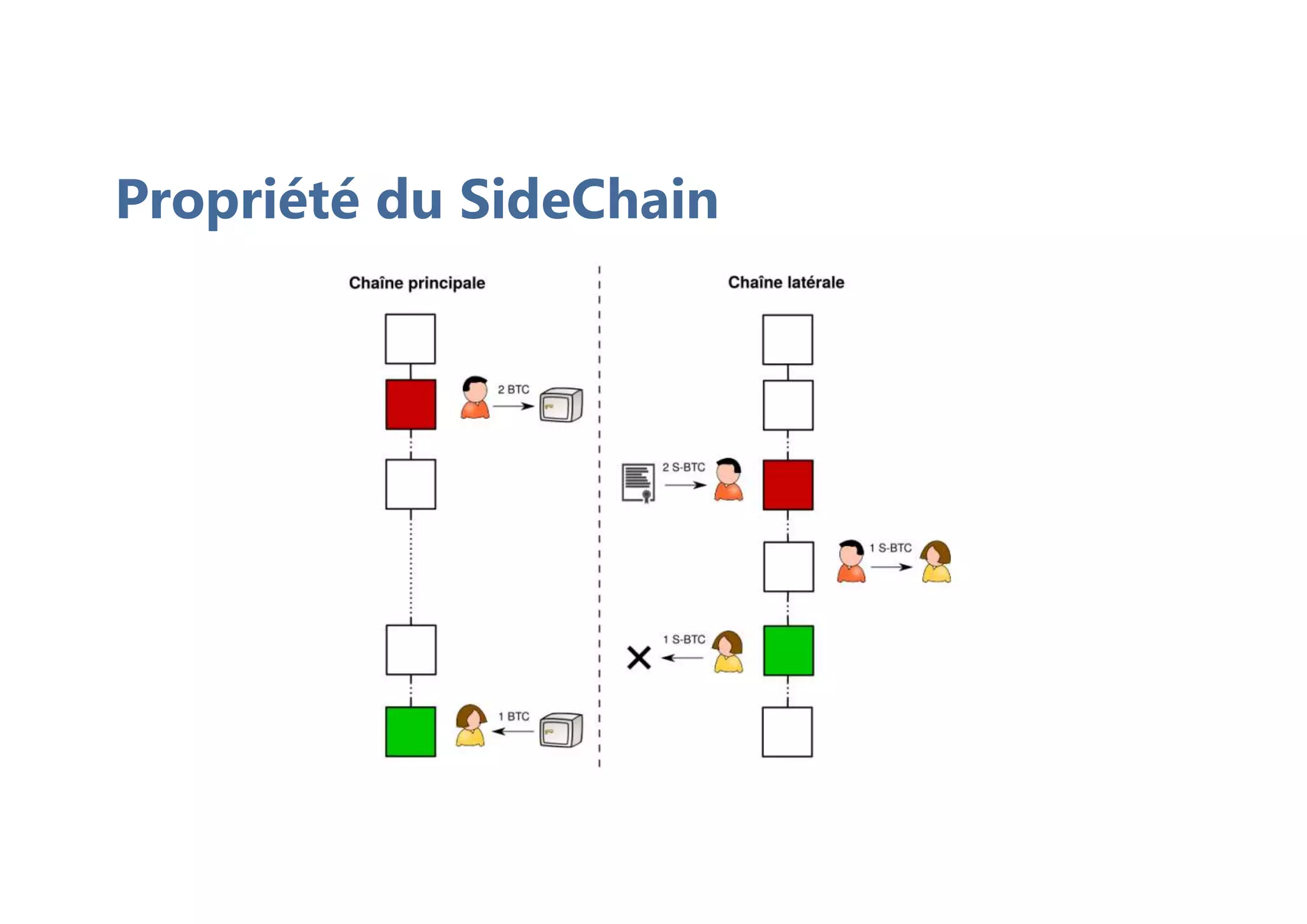

La formation sur la blockchain, animée par Souhail Mssassi, aborde les fondamentaux de cette technologie, y compris son fonctionnement, ses types (publique, privée, hybride) et ses applications diverses. Elle explore également des concepts comme la cryptographie, les systèmes distribués, le minage, et les enjeux de scalabilité et de sécurité. En outre, des études de cas sur Bitcoin et Ethereum sont présentées pour illustrer l'impact et les défis de la blockchain dans le monde numérique.