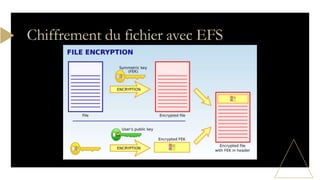

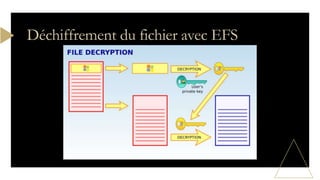

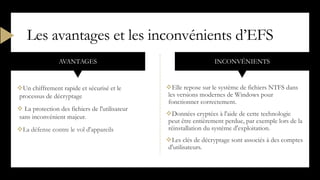

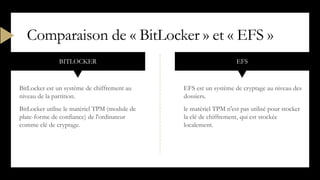

L'EFS (Encrypting File System) est une solution de sécurité permettant de crypter des fichiers et dossiers sous NTFS, protégeant ainsi les informations sensibles contre les accès non autorisés lors de leur utilisation sur des machines partagées ou lors de déplacements. Bien qu'il offre un chiffrement rapide et sécurisé, ses inconvénients incluent le risque de perte totale de données lors de la réinstallation du système et la nécessité de dépendre de NTFS. En comparaison, BitLocker fonctionne au niveau de la partition et utilise un matériel TPM pour stocker les clés de chiffrement, tandis qu'EFS se concentre sur le chiffrement des dossiers avec des clés stockées localement.