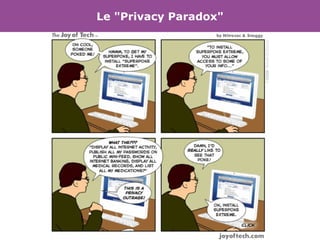

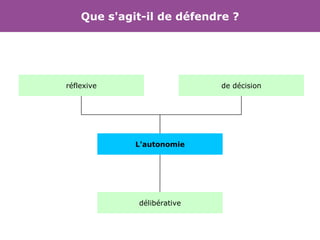

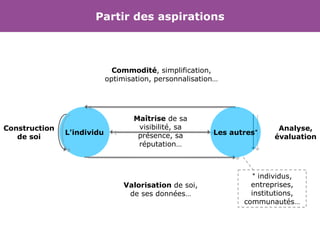

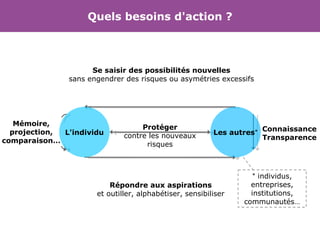

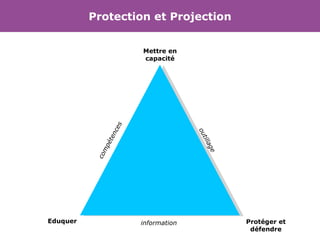

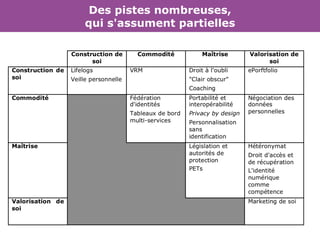

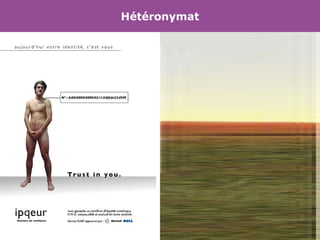

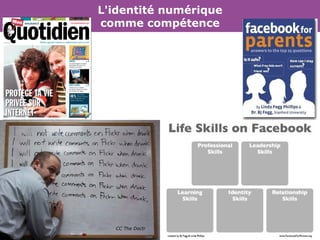

Le document explore les enjeux contemporains de la privacy à l'ère des données personnelles, abordant les préoccupations autour de la production et de la conservation des données. Il examine le paradoxe de la privacy et la nécessité de protéger l'autonomie individuelle tout en répondant aux aspirations des utilisateurs. L'accent est mis sur l'importance de l'éducation et de la sensibilisation face aux risques associés et aux nouvelles opportunités qui se présentent.