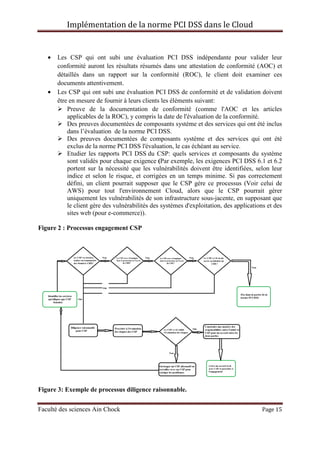

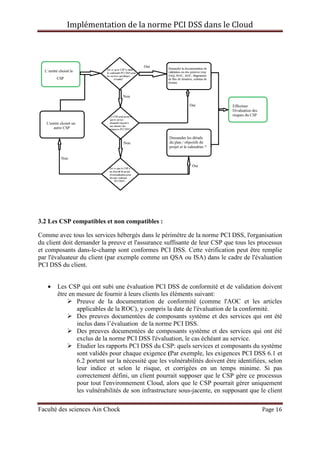

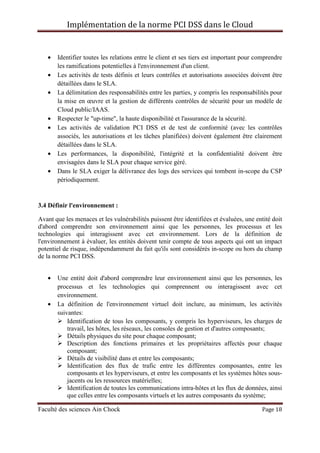

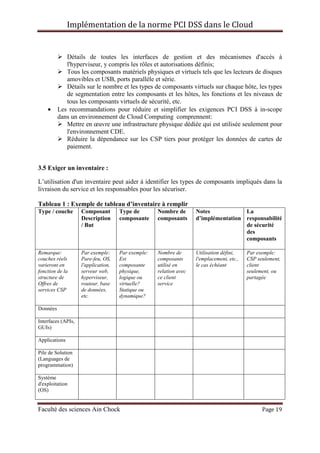

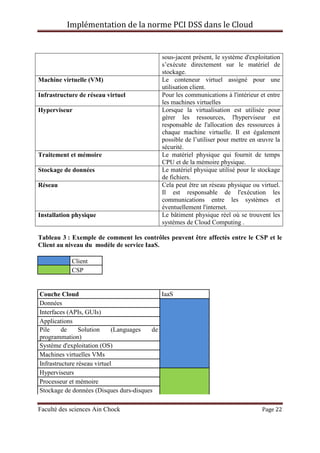

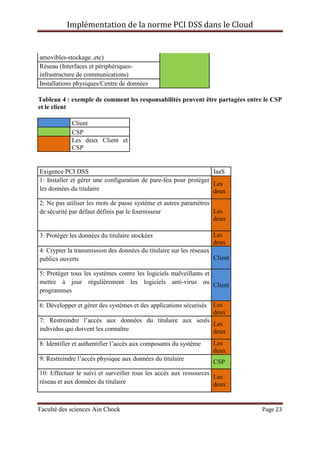

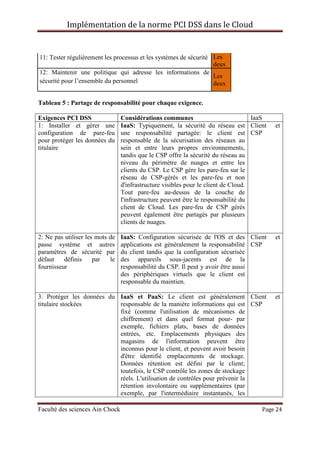

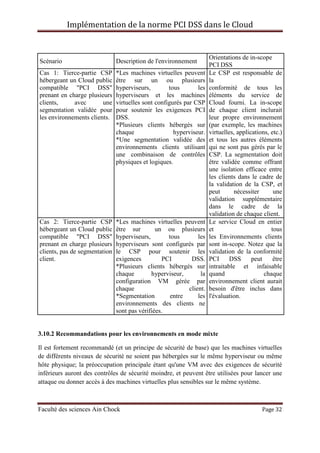

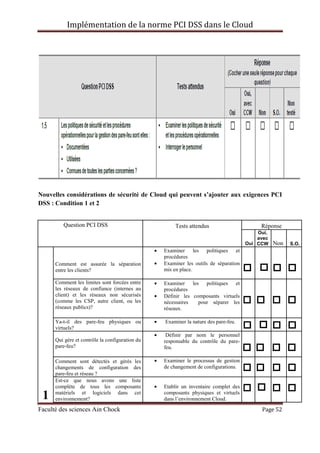

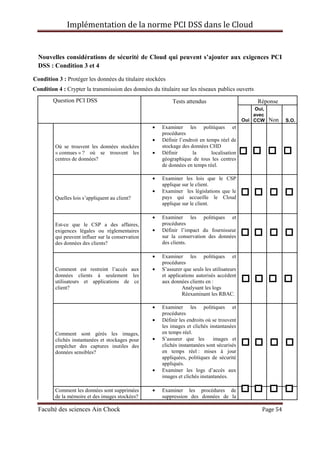

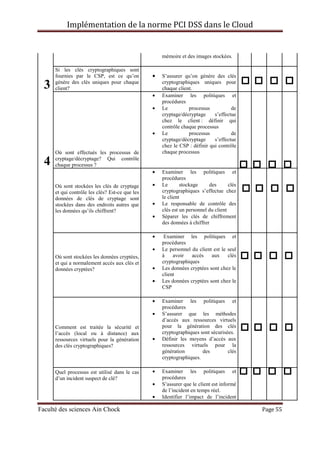

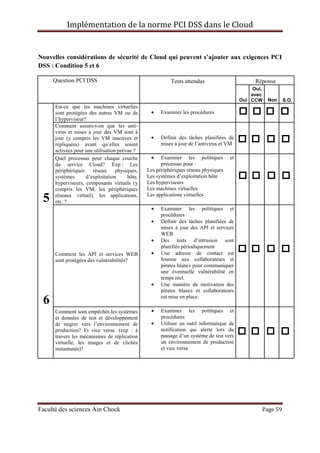

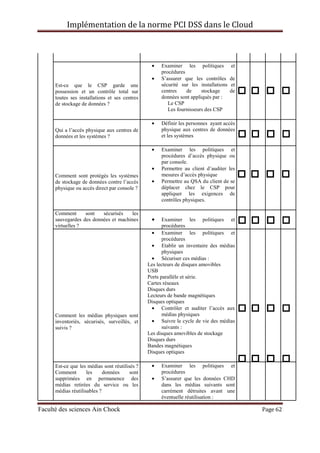

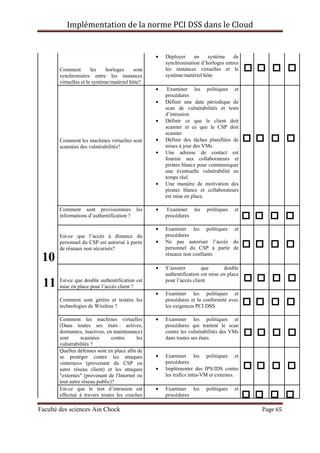

Ce document aborde l'implémentation de la norme PCI DSS dans un environnement cloud IaaS pour deux sites e-commerce, en mettant l'accent sur les exigences et défis de sécurité. Il fournit également des recommandations et une checklist pour garantir la conformité avec les normes PCI DSS, en prenant en compte les menaces et vulnérabilités spécifiques au cloud. En plus, il détaille les rôles des différents acteurs, incluant les fournisseurs de services cloud et les marchands, ainsi que l'importance d'une gestion claire des responsabilités.