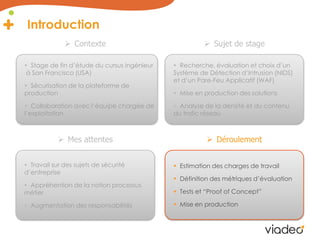

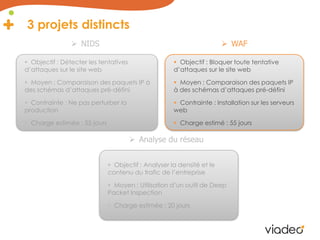

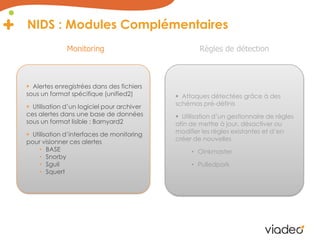

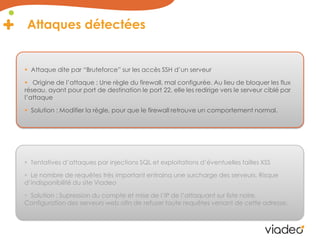

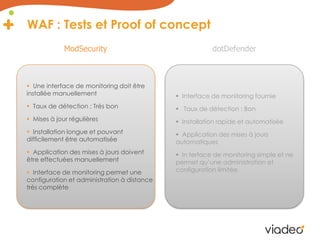

Ce document présente la soutenance de fin d'études de Jean-Eric Djenderedjian, axée sur la mise en place de solutions de sécurité pour la plateforme de production de Viadeo, comprenant un système de détection d'intrusion (NIDS) et un pare-feu applicatif (WAF). Il décrit le contexte du stage, les projets réalisés, les méthodologies utilisées pour l'évaluation et le choix des solutions, ainsi que les résultats des tests et de mise en production. En conclusion, le document aborde les défis de la sécurisation des systèmes d'information et propose des recommandations pour l'avenir.