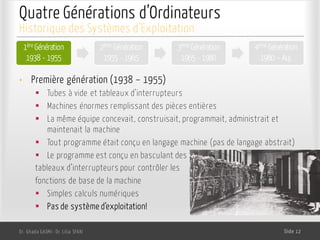

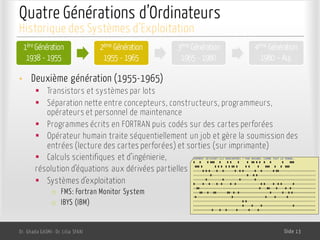

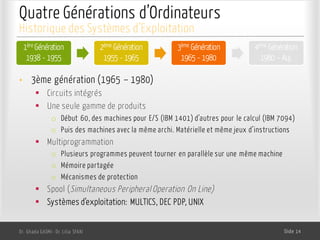

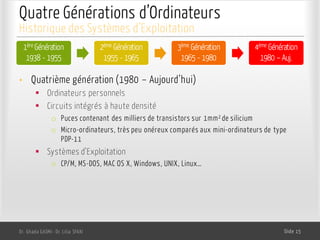

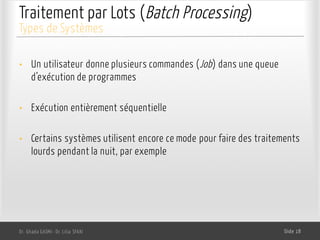

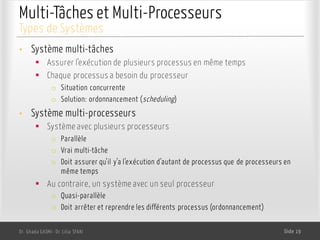

Le document présente une introduction aux systèmes d'exploitation, définissant leur rôle comme des programmes essentiels qui gèrent les ressources informatiques et permettent l'exécution des applications. Il retrace l'historique des systèmes d'exploitation à travers quatre générations d'ordinateurs, illustrant leur évolution et les types contemporains comme le cloud computing et la virtualisation. Enfin, il aborde différents types de systèmes, notamment les systèmes temps réel et distribués, et les concepts clés liés à l'exploitation des machines.

![Systèmes Répartis (ou Distribués)

• Ensemble d’ordinateurs indépendants qui apparaît à un utilisateur

comme un système unique et cohérent

• “A distributed system is one on which I can’t do my work if some

computer, that I never heard of, has failed” [Lamport]

• Ensemble d’entités autonomes de calcul (ordinateurs, PDA,

processeurs, processus, …) interconnectés et qui peuvent

communiquer.

Dr. Ghada GASMI- Dr. Lilia SFAXI Slide 22

Types de Systèmes](https://image.slidesharecdn.com/se-chp1-introduction-170207132314/85/Systemes-d-Exploitation-chp1-introduction-22-320.jpg)