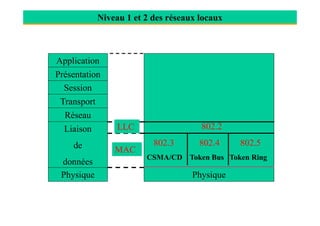

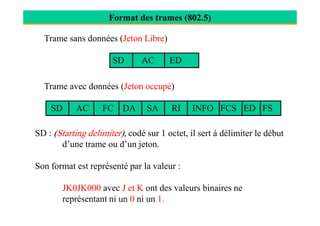

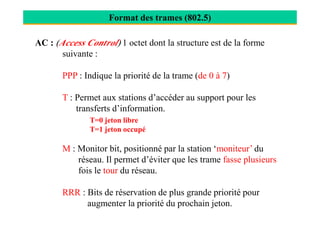

Le document présente les réseaux locaux (LAN) en soulignant leur fonction d'échange d'informations et de partage de ressources dans un rayon géographique limité. Il explique également les normes et techniques de communication, en se concentrant sur différentes topologies, protocoles comme CSMA/CD et token ring, ainsi que les structures de trame. Enfin, il détaille les spécifications des couches de liaison de données et de contrôle logique pour garantir la transmission efficace des données.