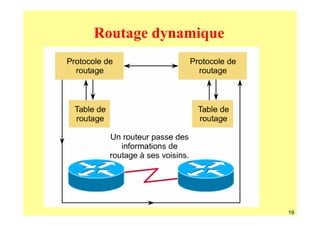

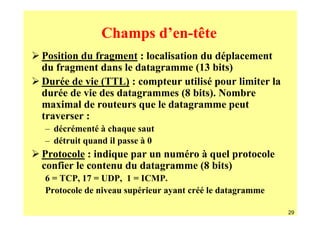

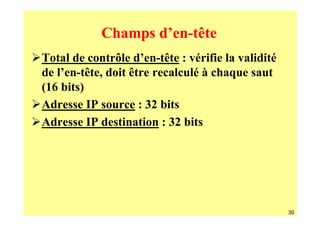

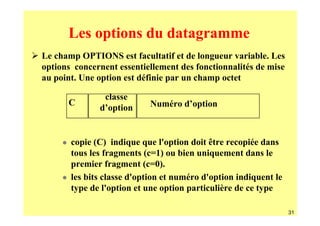

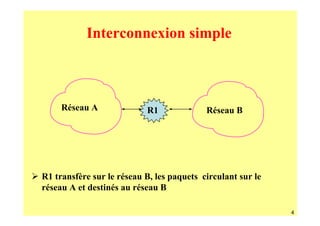

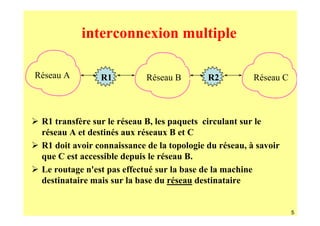

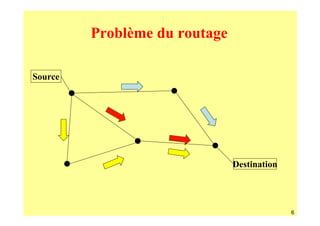

Ce document traite des concepts de routage dans les réseaux informatiques, détaillant l'acheminement des paquets IP entre machines à travers des routeurs et des passerelles. Il examine également les tables de routage, les méthodes de routage statique et dynamique, ainsi que le fonctionnement des protocoles IP et UDP en matière de transmission de données. Les caractéristiques des algorithmes de routage et les spécifications des datagrammes sont également abordées, soulignant l'importance de garantir la fiabilité et l'efficacité dans le transfert d'informations.

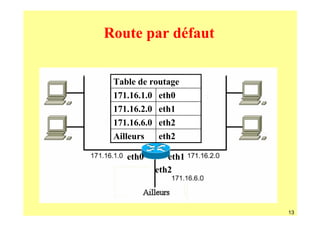

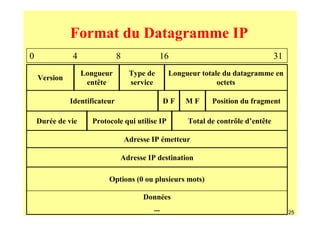

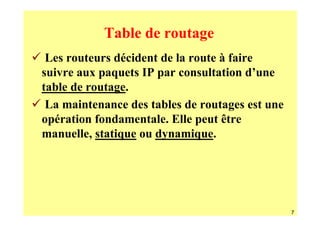

![Table de routage

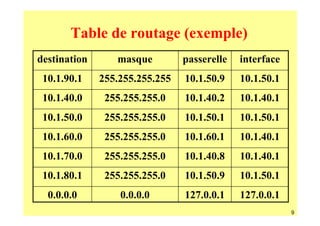

Ne contiennent que les identifiants réseau des

adresses IP

La table contient, pour chaque numéro de

réseau à atteindre, l’adresse IP du routeur le

plus proche

Chaque routeur possède une liste de couples

(réseau, 0) [définit comment accéder à un

réseau distant] ou (ce_réseau, ordinateur)

[comment accéder à un ordinateur du réseau

local].

8](https://image.slidesharecdn.com/smi5courspartie2-111027040906-phpapp02/85/Smi5-cours-partie2-8-320.jpg)