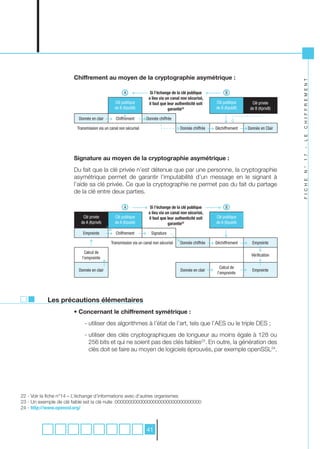

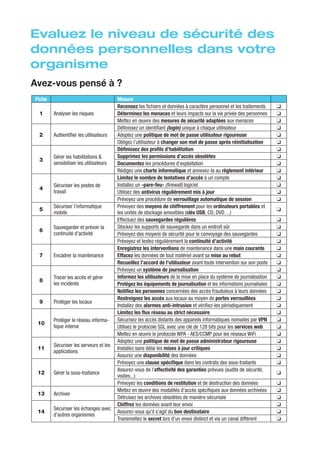

Ce guide pratique de la CNIL sur la sécurité des données personnelles présente des préconisations essentielles pour la protection des données, abordant des thématiques telles que l'authentification, la gestion des habilitations, et la sécurité des systèmes d'information. Chaque fiche thématique fournit des précautions élémentaires, des avertissements sur ce qu'il ne faut pas faire, et des conseils pour améliorer la sécurité. Le document s'adresse aux responsables de traitement et aux professionnels informatiques, en insistant sur la nécessité d'évaluer et de garantir la sécurité des traitements de données personnelles.