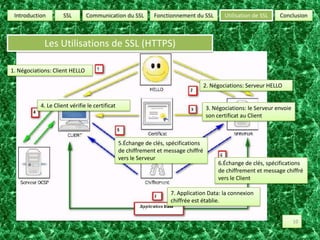

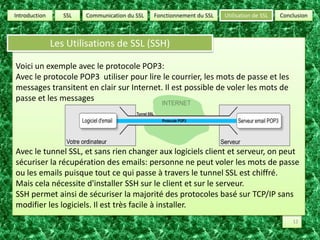

Ce document traite du protocole SSL (Secure Socket Layer) et de son fonctionnement pour sécuriser les communications sur Internet. Il explique les étapes de la communication SSL, son utilisation avec les protocoles HTTP (HTTPS) et SSH, et l'importance des certificats pour l'authentification. La conclusion souligne la nécessité de rester vigilant face aux informations partagées en ligne, même avec les protections SSL en place.