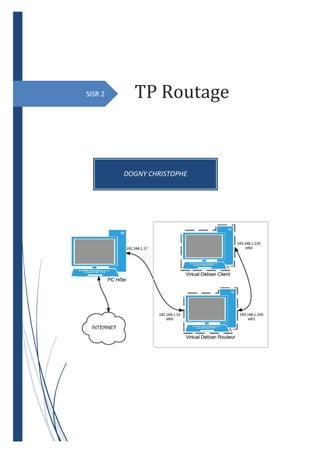

Le document décrit la mise en place de machines virtuelles pour un TP de routage, incluant une machine routeur, une machine hôte et une machine client, avec des détails sur la configuration des adresses IP et le passage en mode routage. Il mentionne également des étapes pour modifier les tables de routage et vérifier la connectivité entre les machines à l'aide d'outils comme traceroute et ping. Les tests de connectivité sont concluants, montrant que les paquets sont correctement routés entre les différentes machines.