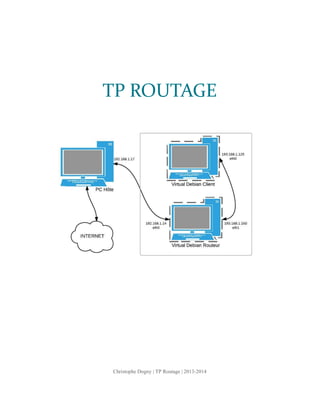

Le document décrit la mise en place et la configuration de machines virtuelles pour le routage, incluant un routeur, une machine hôte et une machine client sous Debian. Il détaille également la modification des paramètres de routage et des tests de connectivité via des commandes telles que traceroute et ping. Les opérations concernent l'activation du routage IPv4, l'ajout de routes, et la vérification de la connectivité entre les machines.