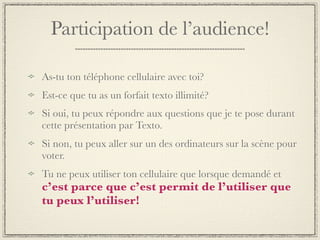

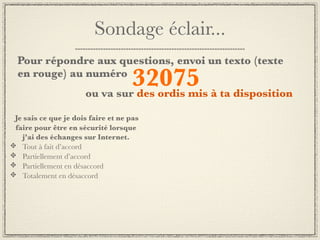

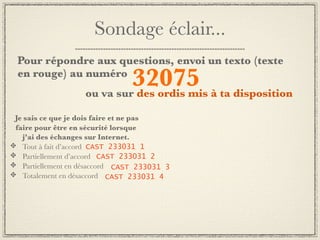

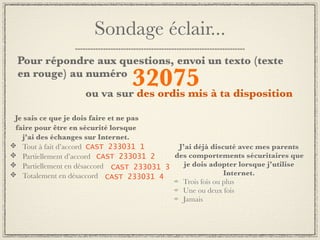

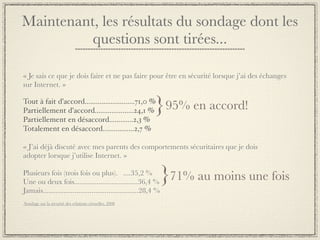

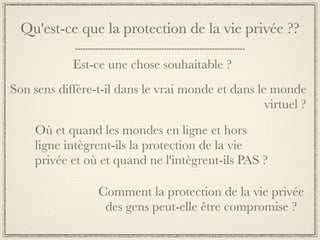

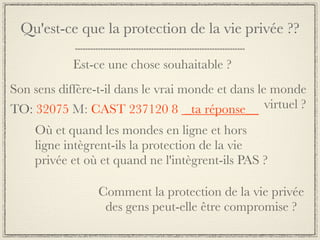

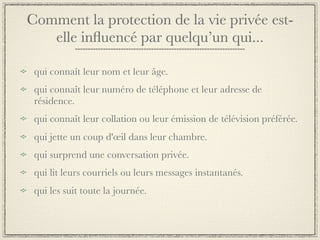

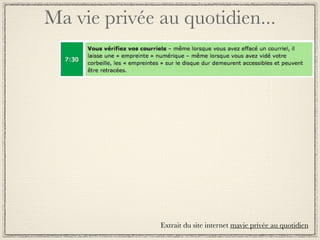

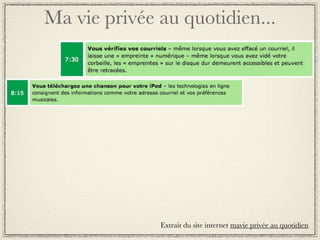

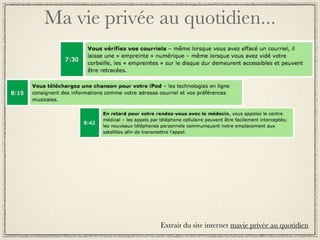

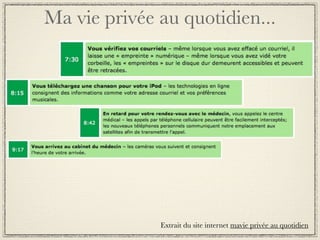

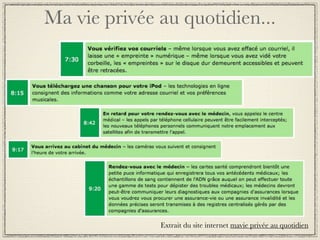

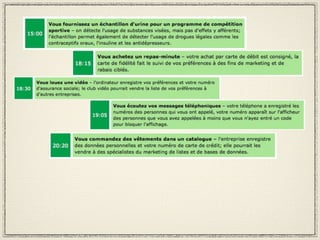

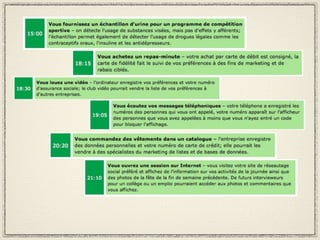

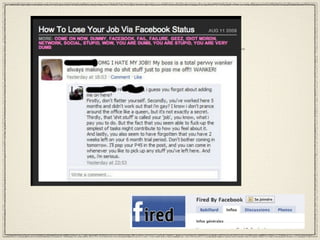

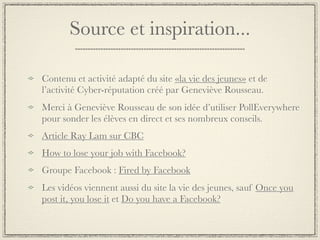

La présentation de Steve Roy aborde le respect de la vie privée sur Internet, abordant des sondages interactifs sur la sensibilisation à la sécurité en ligne chez les élèves. Elle met en lumière les risques de compromission de la vie privée dans le monde numérique et propose des conseils pratiques pour protéger les renseignements personnels en ligne. Les discussions incluent l'importance de comprendre les politiques de confidentialité et de faire des choix éclairés concernant le partage d'informations personnelles.