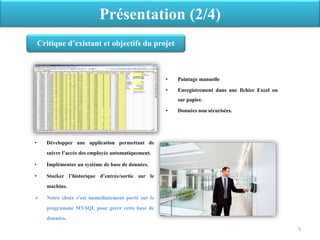

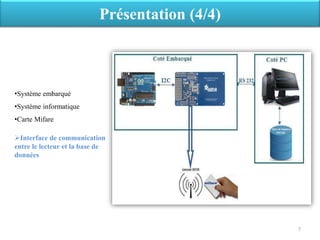

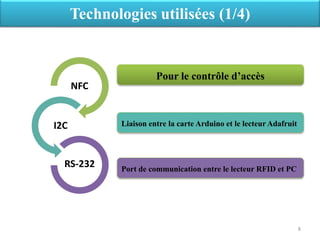

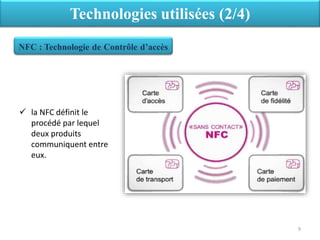

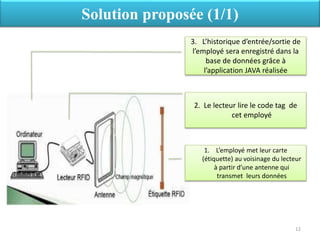

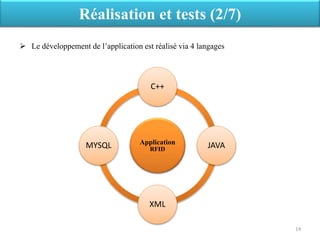

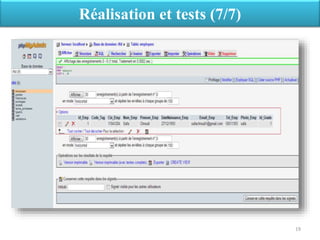

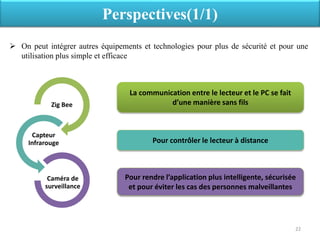

Le document présente le développement d'une application de pointage utilisant la technologie RFID pour automatiser le suivi des entrées et sorties des employés, remplaçant les méthodes traditionnelles moins sécurisées. L'application, basée sur plusieurs langages de programmation et guidée par une base de données MySQL, permet de sauvegarder l'historique des accès de manière précise. De plus, des perspectives d'amélioration mettent en avant l'intégration de technologies supplémentaires pour renforcer la sécurité et la facilité d'utilisation.