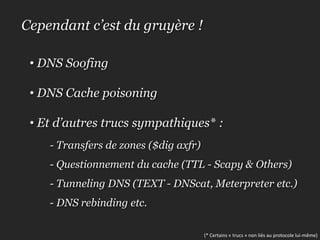

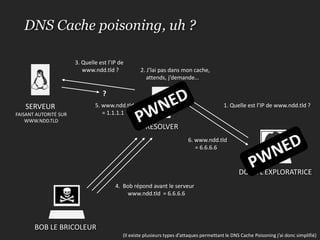

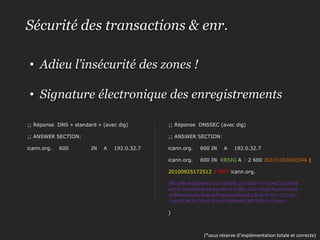

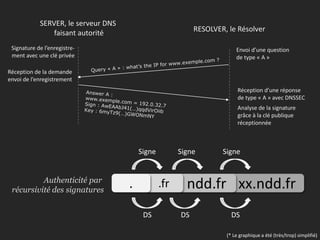

Le document aborde les extensions de sécurité du système de noms de domaine (DNSSEC) et leurs mécanismes de protection contre des attaques telles que le DNS cache poisoning. Il présente également les avantages et les limites de DNSSEC, soulignant que son déploiement reste incomplet et que certaines vulnérabilités persistent. En conclusion, tant que DNSSEC n'est pas intégralement mis en œuvre, le système DNS continue d'être vulnérable.